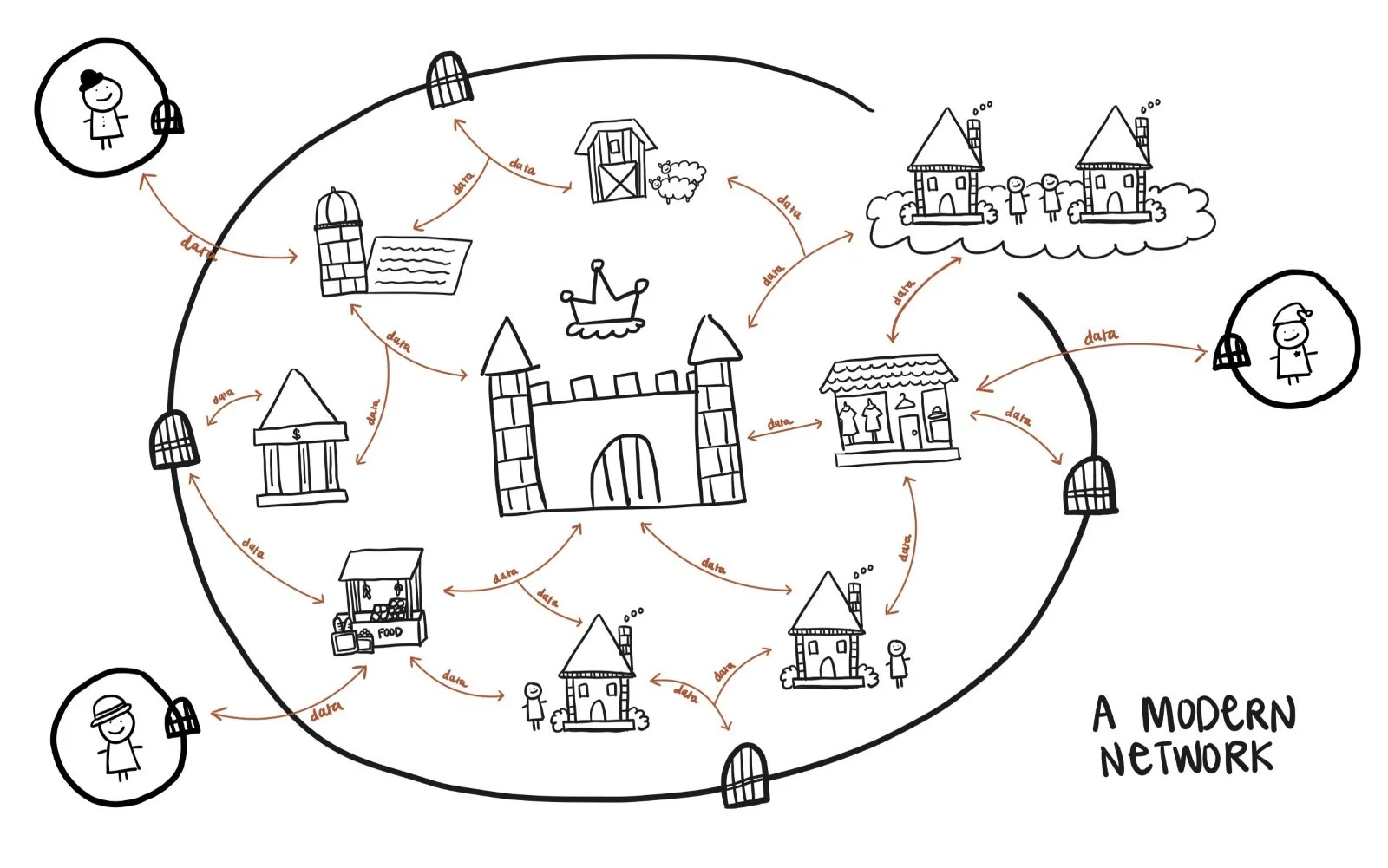

L'organizzazione moderna è un insieme di molteplici tecnologie, sistemi e macchine che può essere definito una rete moderna. Una rete moderna presenta molte complessità, quindi per visualizzarla e comprenderla meglio, pensate a una rete moderna come a una città medievale circondata da mura.

Il muro rappresenta un firewall che protegge il perimetro tradizionale della città. Le porte, le torri di guardia e il fossato lungo le mura della città sono come endpoint. All'interno, persone come contadini, mercanti e studiosi rappresentano gli utenti, ciascuno con il proprio fattore identificativo. Le ambasciate e i mercanti che provengono da questa città ma lavorano in altre città sono i tuoi lavoratori remoti. Edifici come fattorie o banche rappresentano diversi sistemi, server o macchine. Il negozio generale contiene gli strumenti che utilizzano, come Microsoft Word, Excel e persino un assistente intelligente chiamato Copilot. Alcuni edifici galleggiano tra le nuvole: quelli sono cloud . Infine, le strade e i sentieri che collegano tutto rappresentano la rete moderna.

Questa città fortificata è incredibilmente ricca della merce che fa girare il mondo: i dati. E i dati più maturi e di più alta qualità sono custoditi nel castello, ovvero nei gioielli della corona.

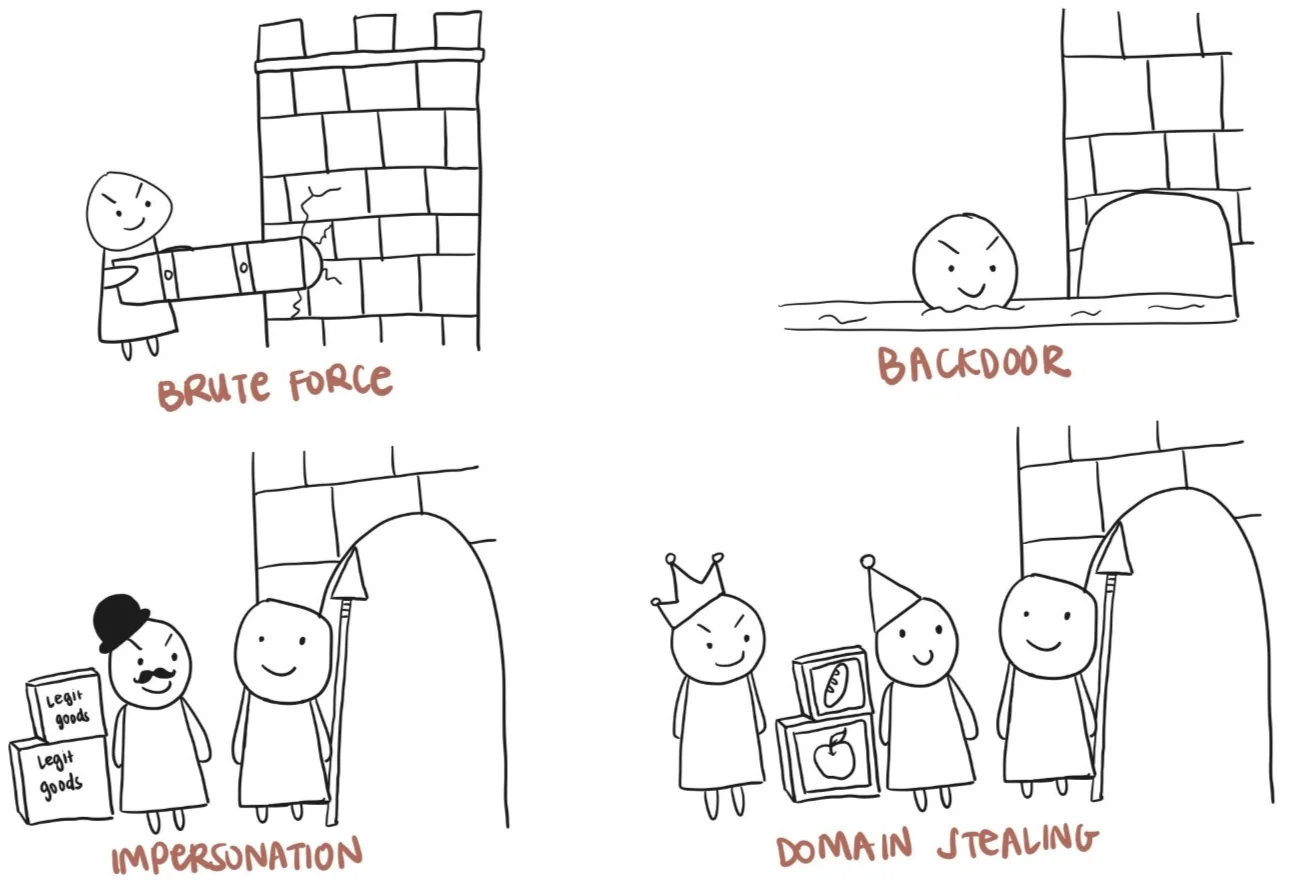

Un aggressore sarebbe interessato a infiltrarsi in questa città per raccogliere le risorse, seminare il caos e potenzialmente tenere in ostaggio il gioiello della corona. E anche se la città è protetta da mura, guardie e porte, ci sono ancora molti metodi che un aggressore può utilizzare per invaderla.

- Forza bruta: l'autore dell'attacco può utilizzare un ariete per sfondare un muro o un cancello. In termini di sicurezza informatica, ciò avviene quando un autore dell'attacco penetra direttamente nell'ambiente endpoint.

- Sostituzione di identità: l'autore dell'attacco ruba l'identità di un innocente mercante in viaggio verso la città e si traveste da lui. In termini di sicurezza informatica, ciò avviene quando un autore dell'attacco ruba le credenziali di un utente per aggirare un endpoint le spoglie dell'utente stesso.

- Backdoor: l'autore dell'attacco trova un tunnel nascosto fuori dalle mura che conduce nel retro del negozio. In termini di sicurezza informatica, si tratta di un autore dell'attacco che utilizza una backdoor mal gestita in un ambiente.

- Furto di dominio: l'aggressore si veste come il re e chiede a un mercante in viaggio verso la città di accompagnarlo. Pensando che l'aggressore sia davvero il re, il mercante acconsentirà. In termini di sicurezza informatica, questo potrebbe verificarsi quando un aggressore invia un phishing a un dipendente fingendo di essere l'amministratore delegato o un dirigente di alto livello.

Come proteggere una rete moderna?

È possibile che ci siano guardie ad ogni porta per impedire l'ingresso agli aggressori, ma tre dei quattro metodi di attacco utilizzano l'elusione e la natura fluida della struttura della città fortificata in termini di gerarchia sociale e costruzione per aggirare completamente la porta. Sebbene esista una qualche forma di protezione, essa non è sufficiente per contrastare efficacemente tutti i modi in cui un aggressore può infiltrarsi. E una volta che l'aggressore è all'interno delle mura della città, non c'è nulla che le guardie, le mura o i cancelli possano fare per fermarlo.

La protezione può avvenire ai confini della città, ma dovrebbe esserci anche all'interno della città. È qui che la protezione della rete può colmare le lacune che endpoint non è in grado di colmare. Il rilevamento e la risposta di rete (NDR) è simile al posizionamento di una guardia in punti strategici sulle strade e sui sentieri intorno alla città e all'analisi dei comportamenti di ogni passante per individuare i modelli irregolari degli individui o seguire i modelli che indicano una violazione.

Ad esempio, la protezione della rete analizzerà il motivo per cui un agricoltore sta trasportando 100 capre al negozio di abbigliamento. Il volume delle capre è allarmante ed è indice di un comportamento sospetto. In termini di sicurezza informatica, le capre rappresentano i dati, mentre l'allevatore può rappresentare un utente e il negozio di abbigliamento è un server. In un altro esempio, la protezione della rete noterà anche perché il gestore del negozio di abbigliamento sta improvvisamente inviando lettere a un regno sconosciuto. In termini di sicurezza informatica, ciò è analogo a un host che comunica con un IP esterno sospetto.

Per proteggere una rete moderna dagli attacchi moderni è necessario un NDR

La migliore protezione di rete moderna mette insieme questi comportamenti sospetti e ricostruisce una storia su come l'autore dell'attacco sta conducendo il proprio attacco e cosa intende fare in seguito, quindi chiude host, account o server in modo che l'attacco non possa progredire ulteriormente.

La morale di questa analogia è che, mentre endpoint è fondamentale per proteggere le reti moderne, la protezione della rete è fondamentale per difendersi dagli attacchi moderni. Naturalmente, pensiamo di iniziare dai punti di ingresso o dagli endpoint come prima linea di difesa o, in altre parole, iniziamo la nostra strategia di rilevamento e risposta alle minacce dagli endpoint. Tuttavia, a causa delle complessità che caratterizzano le reti moderne, dobbiamo pensare oltre endpoint semplice endpoint .

Una rete moderna richiede una tecnologia di sicurezza che garantisca visibilità e colleghi tutti i punti di contatto del regno, come il contadino, il negozio di generi alimentari e i gioielli della corona. In questo modo, i difensori di oggi possono applicare misure di sicurezza proattive e stare un passo avanti rispetto agli aggressori moderni.

Per saperne di più sulla rete moderna: https://www.vectra.ai/products/network