LAPSUS$

LAPSUS$ (Slippy Spider) è un gruppo di cyber-estorsione di alto profilo, noto soprattutto per il suo stile di attacco pubblico, caotico e non tradizionale, che spesso comporta il furto di credenziali, il dirottamento del DNS e la fuga di dati tramite Telegram.

L'origine di LAPSUS$

Il gruppo LAPSUS$, noto anche con i nomi SLIPPY SPIDER, Strawberry Tempest, DEV-0537, Slippy Spider o Team Imm0rtal, è apparso per la prima volta nel giugno 2021.

A differenza dei tradizionali gruppi di ransomware, LAPSUS$ non ricorre all'estorsione basata sulla crittografia, ma opta invece per la diffamazione pubblica, il defacement e il doxxing per esercitare pressione sulle vittime affinché paghino o prestino attenzione. Le informazioni raccolte indicano che il gruppo potrebbe acquistare credenziali da broker di accesso, reclutare insider e sfruttare le carenze nell'igiene MFA. Il gruppo utilizza strumenti disponibili in commercio come Mimikatz, RedLine Stealer e Metasploit e spesso riutilizza le infrastrutture esistenti per i propri attacchi.

Nell'agosto 2025, LAPSUS$ è tornato alla ribalta grazie a una partnership strategica con Scattered Spider e ShinyHunters, formando il nuovo e instabile collettivo di minacce noto come Scattered LAPSUS$ Hunters. Questa alleanza garantisce a LAPSUS$ l'accesso a tecniche di intrusione avanzate tramite le capacità cloud Scattered Spider, nonché a una vasta quantità di credenziali e dati provenienti dalle reti violate di ShinyHunters. A sua volta, LAPSUS$ contribuisce con il suo caratteristico modello di estorsione caotico, le tattiche di messaggistica virale e le azioni teatrali pubbliche su Telegram, amplificando la visibilità e l'impatto psicologico del trio. La coalizione migliora la portata operativa e lo spettacolo di LAPSUS$, mantenendo la sua immagine dirompente e anti-establishment.

Paesi presi di mira da LAPSUS$

Le regioni principalmente colpite includono:

- Brasile

- Portogallo

- Regno Unito

- Stati Uniti

- Corea del Sud

- Francia

- Argentina

Settori presi di mira da LAPSUS$

LAPSUS$ non mostra particolari schemi nella selezione delle vittime. Tuttavia, i settori osservati includono:

- Governo (Ministero della Giustizia britannico, Dipartimento per la Sicurezza Nazionale)

- Telecomunicazioni e tecnologia (NVIDIA, Microsoft, Samsung)

- Istruzione, sanità e media

- Produzione ed energia

- Servizi finanziari

Vittime note di LAPSUS$

Tra le vittime più note figurano:

- Okta: violazione dei sistemi di gestione degli accessi alle identità

- Microsoft: codice sorgente sottratto

- NVIDIA: furto di credenziali seguito dalla fuga di dati dei dipendenti

- Samsung: fuga di codice sorgente e dati interni

- Uber: violazione legata al social engineering e all'abuso dell'autenticazione a più fattori (MFA)

Metodo di attacco LAPSUS$

In genere ottenute tramite credenziali acquistate, SIM-swapping, ingegneria sociale (ad esempio, impersonando gli utenti tramite help desk) o reclutando persone interne.

Sfrutta vulnerabilità non corrette in applicazioni come JIRA, GitLab o Confluence per ottenere privilegi elevati.

Utilizza credenziali valide, manipolazione DNS e riproduzione dei token per non essere rilevato.

Utilizza Mimikatz, RedLine Stealer, ntdsutil e DCSync per scaricare credenziali e accedere ai token di sessione.

Utilizza AD Explorer, ricerca piattaforme (Confluence, GitHub, Slack) per credenziali aggiuntive o dati sensibili.

Si muove all'interno di ambienti compromessi utilizzando accessi VPN/RDP/VDI e cloud compromessi.

Raccoglie credenziali, traffico e-mail, codice sorgente, comunicazioni interne e dati di collaborazione.

Esegue payload dannosi tramite accesso remoto, esecuzione di script o azioni assistite da insider.

Carica file sensibili, screenshot e documenti interni su piattaforme controllate da attori o siti di divulgazione.

Interrompe le operazioni tramite cancellazione dei dati, interruzione dei servizi, dirottamento DNS e fughe di notizie di grande visibilità.

In genere ottenute tramite credenziali acquistate, SIM-swapping, ingegneria sociale (ad esempio, impersonando gli utenti tramite help desk) o reclutando persone interne.

Sfrutta vulnerabilità non corrette in applicazioni come JIRA, GitLab o Confluence per ottenere privilegi elevati.

Utilizza credenziali valide, manipolazione DNS e riproduzione dei token per non essere rilevato.

Utilizza Mimikatz, RedLine Stealer, ntdsutil e DCSync per scaricare credenziali e accedere ai token di sessione.

Utilizza AD Explorer, ricerca piattaforme (Confluence, GitHub, Slack) per credenziali aggiuntive o dati sensibili.

Si muove all'interno di ambienti compromessi utilizzando accessi VPN/RDP/VDI e cloud compromessi.

Raccoglie credenziali, traffico e-mail, codice sorgente, comunicazioni interne e dati di collaborazione.

Esegue payload dannosi tramite accesso remoto, esecuzione di script o azioni assistite da insider.

Carica file sensibili, screenshot e documenti interni su piattaforme controllate da attori o siti di divulgazione.

Interrompe le operazioni tramite cancellazione dei dati, interruzione dei servizi, dirottamento DNS e fughe di notizie di grande visibilità.

TTP utilizzati da LAPSUS$

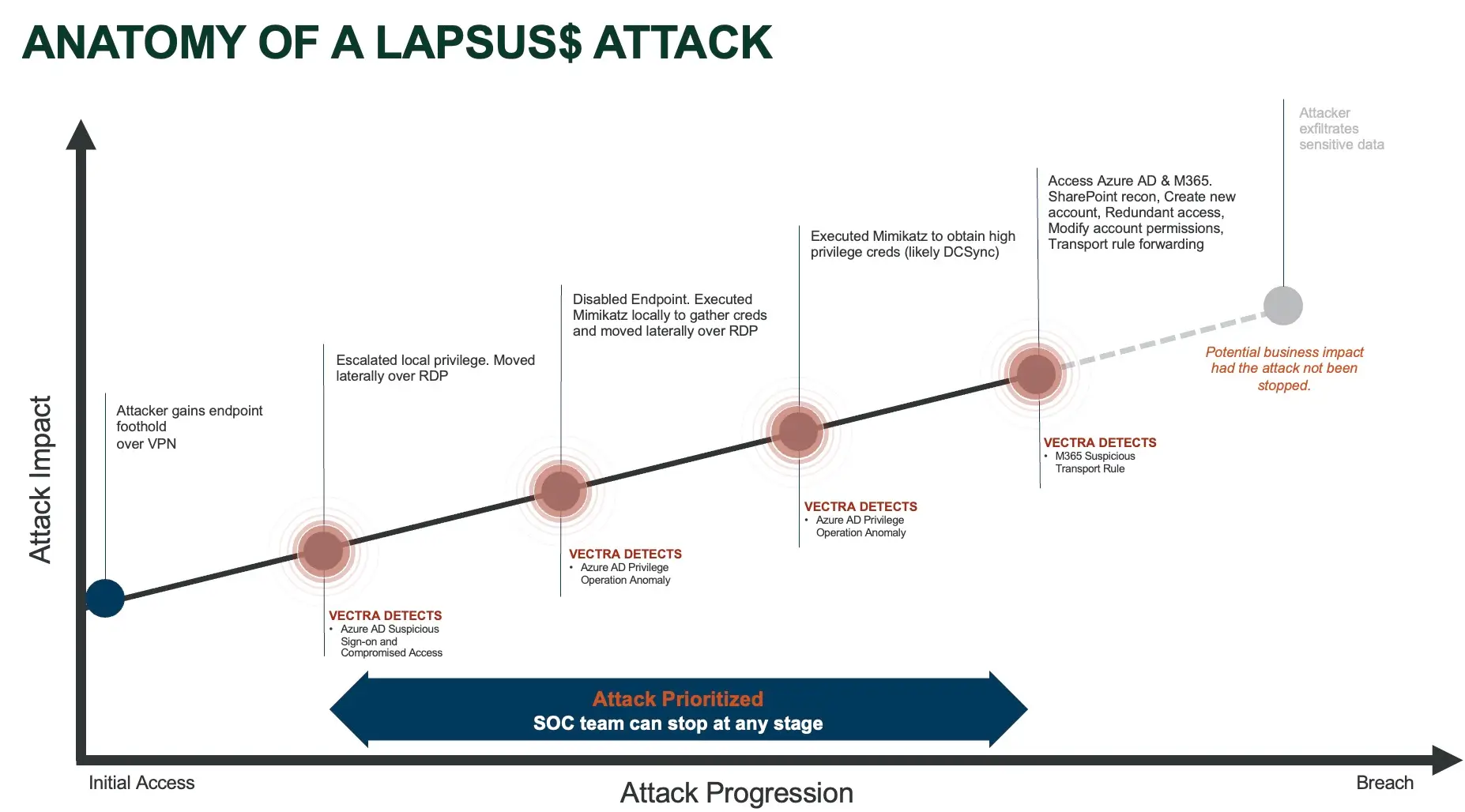

Come rilevare LAPSUS$ con Vectra AI

Domande frequenti

LAPSUS$ utilizza la crittografia ransomware?

No. LAPSUS$ in genere non crittografa i sistemi. Utilizza invece il furto di dati, la divulgazione pubblica e la pressione sociale come metodo di estorsione.

In che modo LAPSUS$ ottiene l'accesso iniziale?

Spesso acquistano credenziali da broker di accesso, utilizzano lo scambio di SIM o reclutano persone interne per ottenere l'accesso.

Cosa distingue LAPSUS$ dai tradizionali gruppi di criminali informatici?

Ciò che li contraddistingue è l'enfasi che danno al caos, alla notorietà e allo spettacolo pubblico, piuttosto che alla furtività o al guadagno monetario.

Come mantengono la persistenza in una rete?

Spesso creano accountcloud o manipolano i record DNS per mantenere il controllo.

L'autenticazione a più fattori (MFA) è efficace contro LAPSUS$?

L'autenticazione a più fattori (MFA) di base viene spesso aggirata tramite attacchi di "affaticamento MFA". Le organizzazioni dovrebbero implementare la corrispondenza dei numeri, FIDO2 o token hardware.

Quali strumenti vengono utilizzati da LAPSUS$?

Utilizzano strumenti comuni come Mimikatz, RedLine Stealer, AD Explorer e Metasploit, insieme a script personalizzati.

Sono motivati da ragioni finanziarie?

In parte. Tuttavia, le loro richieste di estorsione sono spesso irrealistiche, il che suggerisce che l'ego, l'influenza e il disturbo siano i motivi principali.

Dove si trovano i membri di LAPSUS$?

Alcune prove indicano il Portogallo e il Brasile, ma l'intenzionale offuscamento rende l'attribuzione inaffidabile.

Come dovrebbero le organizzazioni rilevare le intrusioni in stile LAPSUS$?

Per rilevare l'attività di LAPSUS$ è necessario avere visibilità su comportamenti che vanno oltre le firme o le regole statiche. Vectra AI fornisce un rilevamento basato sull'intelligenza artificiale dei comportamenti di attacco in tempo reale, come l'escalation dei privilegi, l'uso improprio delle credenziali, il movimento laterale e l'abuso delle cloud ,in linea con le TTP di LAPSUS$. La sua ampia copertura in ambienti ibridi (tra cui Microsoft 365, Azure AD, AWS e infrastrutture on-premise) lo rende particolarmente adatto a rilevare l'uso furtivo di credenziali valide, la creazione di account amministrativi non autorizzati e attività sospette relative all'autenticazione a più fattori (MFA) associate a questi attacchi.

Qual è la risposta migliore a un attacco LAPSUS$?

La risposta migliore comprende il rilevamento tempestivo, il contenimento rapido e l'indagine automatizzata. Vectra AI supporta questo approccio dando priorità ai rilevamenti ad alto rischio basati sul comportamento osservato degli aggressori, non solo sugli avvisi, e consente ai team di sicurezza di indagare e rispondere più rapidamente utilizzando approfondimenti contestuali e cronologie degli attacchi. Grazie all'integrazione con strumenti SOAR, EDR e SIEM, Vectra aiuta a orchestrare un contenimento rapido, come la disabilitazione degli account compromessi o l'isolamento dei carichi di lavoro interessati, riducendo al minimo i danni causati da attacchi a scopo di estorsione come quelli effettuati da LAPSUS$.