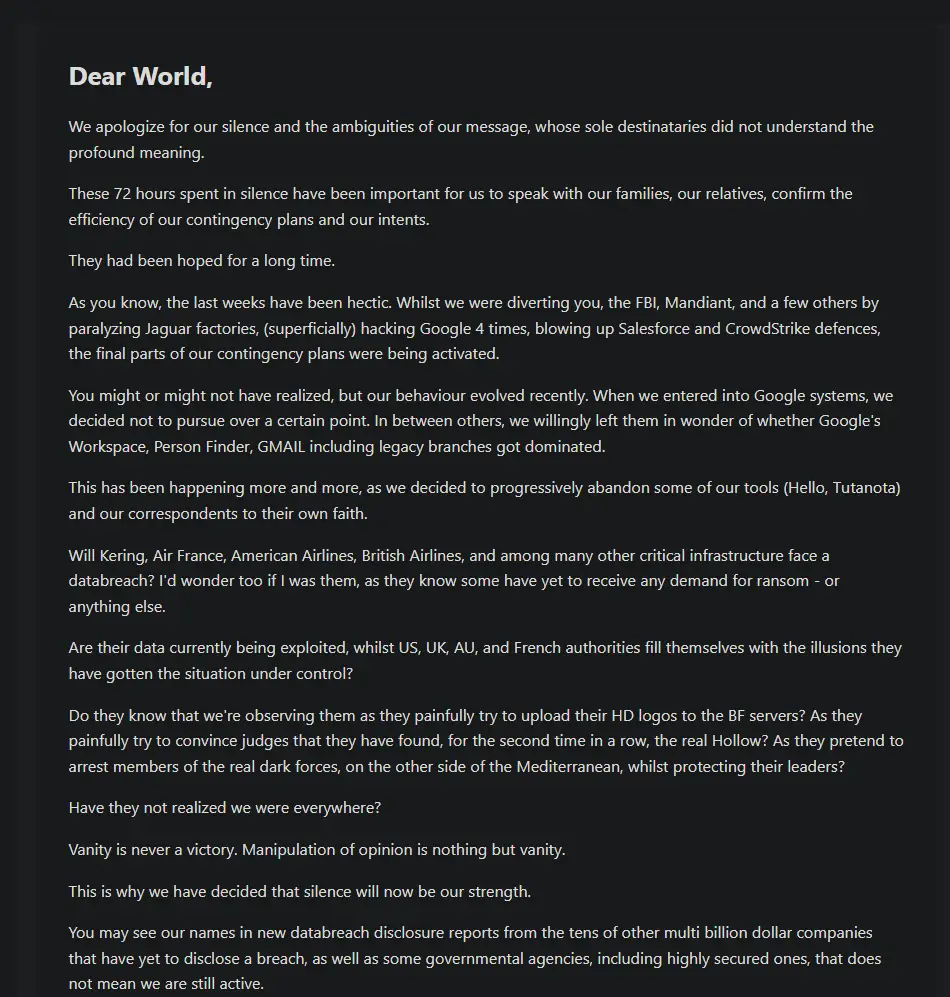

In una dichiarazione pubblica inaspettata, i membri di Scattered Spider, Lapsus$, ShinyHunters e altri che operano nell'ambito del più ampio ecosistema Com hanno dichiarato che "spegneranno i riflettori".Il loro comunicato finale sottolinea che i loro obiettivi sono stati raggiunti e che alcuni membri scompariranno nell'anonimato, mentre altri "continueranno a studiare e migliorare i sistemi che utilizzate nella vostra vita quotidiana. In silenzio".

Sebbene l'annuncio abbia tutte le caratteristiche di un'uscita di scena teatrale, i difensori non dovrebbero sentirsi sollevati. Si tratta più probabilmente di un punto di svolta che di una conclusione. La capacità del gruppo di strumentalizzare l'identità, sfruttare le piattaforme SaaS ed estorcere denaro attraverso spettacoli pubblici ha radicalmente trasformato il crimine informatico.

Per i team SOC, questa non è la fine della storia, ma un promemoria per rimanere concentrati sull'individuazione dei segnali sottili di compromissione prima che il furto di dati diventi un vantaggio.

Inside The Com: un ecosistema di crew

Per comprendere Scattered Lapsus$ Hunters, è necessario comprendere The Com. Abbreviazione di The Community, non si tratta di un singolo gruppo di hacker, ma di un ecosistema di criminali informatici con migliaia di membri in tutto il mondo. Le fazioni emergono, si fondono e cambiano nome continuamente. Scattered Spider, Lapsus$ e ShinyHunters sono semplicemente i nomi più noti, ma molti altri rimangono ancora sconosciuti.

Origini ed evoluzione

Le origini di Com risalgono alla fine degli anni 2010, quando alcuni adolescenti hanno hackerato account Instagram per vendere preziosi nomi utente brevi. Questo fenomeno si è rapidamente evoluto nel SIM swapping, in cui i dipendenti delle società di telecomunicazioni venivano corrotti o ingannati per reindirizzare i numeri di telefono. Ciò ha consentito agli aggressori di ottenere il controllo dell'autenticazione a più fattori basata su SMS, aprendo le porte a e-mail, cloud e portafogli di criptovalute. Una vittima ha perso più di 20 milioni di dollari in criptovalute a causa di attori legati a Com.

Le forze dell'ordine hanno effettuato i primi arresti nel 2018 e nel 2019 diversi membri sono stati condannati per aver rubato milioni. Tuttavia, la rete si è dimostrata resistente. I sottogruppi si sono frammentati e adattati, passando dal SIM swap al phishing via SMS, allo sfruttamento SaaS, all'estorsione e persino allo swatting.

Ciò che rende pericoloso The Com è la sua portata, la sua adattabilità e la sua giovinezza. L'adesione è fluida, le tattiche vanno dalle semplici molestie alle intrusioni sofisticate e molti membri sono nativi digitali che considerano la violazione delle reti come una semplice attività online. Si tratta di un ecosistema vivente che si rigenera costantemente, garantendo che anche quando un gruppo cade, altri si rialzano rapidamente.

Fazioni principali

Sebbene The Com sia vasto e decentralizzato, tre fazioni sono riuscite a emergere dal rumore di fondo e hanno dato forma al playbook che i difensori ora riconoscono:

- Scattered Spider si concentrava sull'ingegneria sociale su larga scala. Era esperto in chiamate di vishing, furti di identità presso helpdesk IT e sostituzioni di SIM per appropriarsi delle credenziali. I suoi obiettivi erano fornitori di servizi di autenticazione unica, operatori di telecomunicazioni e grandi aziende in cui una sola identità compromessa poteva sbloccare l'intero ambiente.

- ShinyHunters specializzati nel furto e nella monetizzazione di grandi quantità di dati. Si sono introdotti in piattaforme SaaS e ambienti di sviluppo, hanno rubato database e li hanno convogliati attraverso forum come RaidForums e BreachForums. La loro reputazione di venditori affidabili di accessi e dati li ha resi fondamentali per l'economia sommersa.

- LAPSUS$ ha prosperato grazie allo spettacolo. Invece della crittografia ransomware, ha fatto affidamento sul reclutamento di insider, sul furto di accessi e sulle fughe di notizie pubbliche per massimizzare la pressione. Ha trattato l'estorsione come un teatro, trasformando i canali Telegram in trasmissioni in diretta delle sue violazioni.

Insieme, queste fazioni hanno costruito un modello complementare. Scattered Spider aperto la porta attraverso l'ingegneria sociale, ShinyHunters ha trasformato l'accesso in profitto e LAPSUS$ ha sfruttato la pubblicità per costringere al pagamento.

Il messaggio di addio ha confermato che questi team non erano marchi separati in competizione per attirare l'attenzione, ma parti interdipendenti dello stesso ecosistema.

Chi altro è stato menzionato nell'addio?

"Noi, LAPSUS$, Trihash, Yurosh, yaxsh, WyTroZz, N3z0x, Nitroz, TOXIQUEROOT, Prosox, Pertinax, Kurosh, Clown, IntelBroker, Scattered Spider, Yukari e molti altri, abbiamo deciso di sparire dalla circolazione."

Il messaggio di addio non si è limitato ad annunciare un ritiro. Ha elencato una serie di nomi che, se esaminati insieme, rivelano l'ampiezza di The Com.

- Prosox e Kurosh (noto anche come Kuroi'SH o Kuroi-SH) hanno acquisito notorietà mondiale nell'aprile 2018 per l'hacking di Vevo YouTube. Hanno violato gli account di Vevo e deturpato diversi video musicali, cancellando in particolare Despacito (all'epoca il video più visto su YouTube) e pubblicando messaggi "Free Palestine" (Palestina libera). Due diciottenni, ritenuti essere Prosox e Kuroi'SH, sono stati successivamente arrestati a Parigi. Prosox ha descritto l'attacco hacker come "solo per divertimento", un primo esempio dell'audacia e della ricerca di notorietà che avrebbero poi caratterizzato LAPSUS$.

- Pertinax è emerso nella stessa scena francese del defacement. Nel 2018, un hacker che si faceva chiamare "Galack" ha defaced un sito e ha lasciato una lista di nomi tra cui Prosox, Neimad, Head, Pertinax e altri. Questo graffito ha confermato il posto di Pertinax in quella comunità, che in seguito è confluita nel più ampio ecosistema Com.

- IntelBroker è stato spesso descritto come una figura chiave in questa rete, che collegava ShinyHunters con il mondo sotterraneo di BreachForums. Le forze dell'ordine lo hanno identificato come l'hacker britannico Kai Logan West, un hacker britannico di 23 anni, e lo hanno collegato alla vendita di dati aziendali e governativi rubati. Tuttavia, gli amministratori di BreachForums hanno successivamente negato che IntelBroker fosse mai stato il vero proprietario o avesse mai detenuto privilegi amministrativi. Secondo la loro dichiarazione del luglio 2025, il titolo di "proprietario" gli è stato assegnato intenzionalmente come tattica diversiva, mentre l'infrastruttura e la leadership del forum rimanevano altrove.

- Yukari è diventato famoso su BreachForums come prolifico venditore di database rubati, spesso legati ad aziende tecnologiche e talvolta a violazioni relative ai videogiochi o agli anime. La sua notorietà è stata sottolineata nell'agosto 2023, quando gli stessi ShinyHunters hanno offerto una taglia senza precedenti di 500.000 dollari in Monero per informazioni che portassero all'identificazione di Yukari. La taglia, accompagnata da un canale Telegram dedicato alla raccolta di indizi, ha evidenziato quanto Yukari fosse diventato influente anche all'interno dei circoli criminali.

- Yurosh è stato il diretto responsabile della violazione dei dati di Free Mobile avvenuta in Francia nell'ottobre 2024. Insieme a un complice, ha avuto accesso a 19,2 milioni di record di clienti, comprese le coordinate bancarie. I dati sono stati messi all'asta per un breve periodo su BreachForums ma, secondo Yurosh, non sono mai stati venduti. Al contrario, ha presentato la violazione come una protesta contro la scarsa sicurezza e la sorveglianza governativa, condividendo persino i dati personali dell'amministratore delegato di Free con un giornalista come prova.

- WyTroZz è diventato famoso per gli attacchi SQL injection. Nell'aprile 2018 ha divulgato le credenziali di circa 1.700 utenti Skype, comprese le password in chiaro, pubblicando i dati su Ghostbin e Pastebin. Questa sua prima attività ha dimostrato la sua abilità nello sfruttare le applicazioni web e nel rubare dati sensibili.

- TOXIQUEROOT ( o TOXIQUERoot) è attivo almeno dal 2018, quando un hacker rivale noto come Cerberus ha pubblicato un dox in cui affermava di aver scoperto la sua identità e le sue attività. La fuga di notizie includeva screenshot di account compromessi di importanti aziende francesi, dimostrando che aveva già acquisito notorietà negli ambienti locali. Oltre alle chiacchiere sui forum, TOXIQUEROOT ha anche effettuato defacement nello stesso stile di Prosox e Kurosh, tra cui l'acquisizione di un canale YouTube dove la sua voce può essere ascoltata nel video pubblicato. Sebbene meno pubblicizzato dell'hacking di Vevo, questo dimostra che faceva parte della stessa scena francese che considerava il defacement sia una forma di protesta che una performance.

Il Com non è una banda, ma una catena di approvvigionamento in cui l'accesso, i dati e la pubblicità sono suddivisi tra i vari ruoli.

I defacer della vecchia scuola affiancano gli operatori più giovani, ognuno con il proprio ruolo. Pubblicando una lunga lista di nomi, il gruppo non sta solo annunciando un addio, ma sta anche confondendo le attribuzioni.

Proprio come IntelBroker è stato dipinto come una figura di facciata per attirare l'attenzione delle forze dell'ordine, questo elenco potrebbe servire come un altro diversivo, distribuendo l'attenzione su più nomi mentre il meccanismo principale continua a funzionare.

Ciò che emerge chiaramente è che The Com prospera grazie alla divisione dei compiti piuttosto che a un unico vessillo, e che la sua innovazione distintiva rimane l'estorsione senza ransomware, dove le armi sono l'accesso, i dati e la percezione.

Oltre il ransomware: l'estorsione come nuovo modello

Gruppi di ransomware come LockBit e Global ora operano come piattaforme RaaS, generando payload personalizzati su richiesta. Il loro modello si basa ancora sulla crittografia, malware e tempi di permanenza prolungati, tutti elementi che creano rumore che i difensori a volte riescono a rilevare.

PerHunters Scattered Lapsus$ Hunters altre fazioni Com, l'approccio è diverso. Si concentrano sull'accesso, il furto e l'esposizione. Gli screenshot dei sistemi Jaguar Land Rover o i dati dei fornitori Salesforce sottratti tramite token OAuth non sono precursori della crittografia, ma sono essi stessi il mezzo di leva.

L'estorsione non riguarda più il ripristino dell'accesso, ma la massimizzazione della pressione attraverso la minaccia di umiliazione pubblica, reazioni negative dei clienti e controlli normativi.

Questo modello prospera in ambienti in cui l'identità e le piattaforme SaaS sono considerate affidabili per impostazione predefinita. Gli aggressori si mescolano al traffico normale, abusano delle integrazioni legittime e si fingono membri del personale IT in tempo reale. Alcuni utilizzano phishing che imitano in modo convincente Okta o altri provider SSO, arrivando persino a catturare i codici MFA su pagine "fattoriali" contraffatte. Altri chiamano direttamente i dipendenti, convincendoli a consegnare i token di sessione. Quando l'intrusione diventa visibile, spesso è attraverso una fuga di notizie su Telegram piuttosto che un allarme interno.

La violazione OAuth di Salesloft Drift ha dimostrato quanto possano essere silenziose queste violazioni. Gli aggressori hanno sottratto dati da Salesforce, comprese credenziali e chiavi API, senza attivare malware . I dati stessi erano la merce di scambio. Segnali sottili come un uso insolito dell'identità, integrazioni SaaS inaspettate o richieste MFA irregolari sono ora i veri indicatori di compromissione.

Il divario di sicurezza nell'era del SaaS e dell'IA

Il Com mette in luce una grave lacuna nella sicurezza. Gli strumenti tradizionali sono stati creati per individuare malware crittografia ransomware, ma i gruppi che operano principalmente con estorsioni agiscono in modi che queste difese raramente riescono a individuare. Sfruttano le piattaforme di identità e SaaS di cui le aziende si fidano intrinsecamente, trasformando i punti ciechi in punti di accesso.

Questo divario è visibile in diversi modi:

- Le difeseMalware non rilevano gli abusi OAuth. Quando gli aggressori sottraggono dati da Salesforce o Google Workspace utilizzando token rubati, non viene eseguito malware . Endpoint non ha nulla da rilevare.

- Il monitoraggio della rete non rileva il traffico SaaS. I dati vengono trasferiti tra cloud tramite canali crittografati che gli strumenti perimetrali non sono in grado di analizzare, lasciando che l'esfiltrazione rimanga nascosta nei flussi legittimi.

- I log MFA da soli non rilevano il social engineering. Quando i dipendenti vengono convinti durante una chiamata in diretta a condividere un token di sessione, gli strumenti di autenticazione mostrano solo un "login valido", non una compromissione.

L'era del ransomware è stata caratterizzata dalla crittografia e da operazioni rumorose.

L'era dell'estorsione prospera grazie alla furtività, all'abuso di identità e allo sfruttamento del SaaS.

Colmare questa lacuna richiede visibilità sui comportamenti, non solo sulle firme. La Vectra AI offre tale visibilità rilevando segnali sottili di uso improprio nei sistemi cloud, SaaS, di rete e di identità, dando al vostro team la possibilità di fermare l'estorsione prima che i dati rubati diventino un mezzo di pressione.

Scopri come funziona nella pratica esplorando la nostra demo autoguidata.