PLAY

Il gruppo Play ransomware, noto anche come PlayCrypt, è un attore sofisticato e molto attivo che conduce attacchi di doppia estorsione rubando e crittografando dati, prendendo di mira organizzazioni in diversi settori in tutto il mondo attraverso intrusioni furtive basate su credenziali e malware personalizzati.

L'origine del PLAY

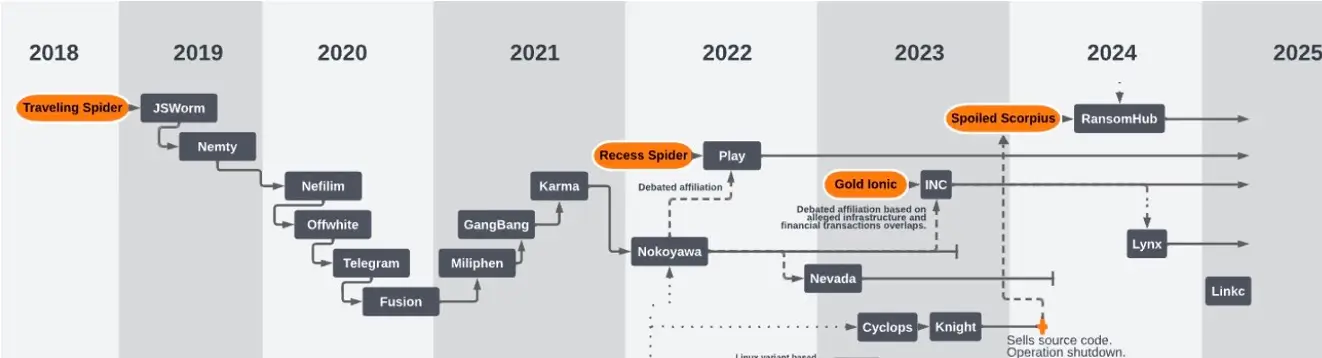

Il gruppo Play ransomware, noto anche come PlayCrypt, è emerso nel giugno 2022 ed è rapidamente diventato una delle operazioni ransomware più attive a livello globale. A differenza dei modelli ransomware-as-a-service (RaaS), Play è ritenuto un gruppo chiuso che controlla direttamente le operazioni, l'infrastruttura e le negoziazioni.

Il gruppo pone l'accento sulla segretezza e sul controllo centralizzato, come indicato sul proprio sito dedicato alle fughe di notizie. Adotta una strategia di doppia estorsione, combinando il furto di dati con la crittografia per costringere le vittime a pagare. Le richieste di riscatto in genere non contengono richieste o istruzioni precise, ma invitano le vittime a contattare Play tramite indirizzi e-mail univoci ospitati su gmx[.]de o web[.]de.

Paesi interessati dal programma PLAY

Il gruppo si è concentrato principalmente su Nord America, Sud America ed Europa, con un notevole aumento in Australia dall'aprile 2023. A maggio 2025, l'FBI ha attribuito oltre 900 incidenti a Play e agli attori affiliati, confermando la loro ampia impronta operativa.

Settori interessati da PLAY

Play ha attaccato un'ampia gamma di settori, tra cui istruzione, pubblica amministrazione, sanità, produzione, servizi legali e informatici. Non sembrano specializzarsi in un unico settore, ma optano invece per un targeting opportunistico su larga scala. Il loro interesse è tipicamente rivolto alle organizzazioni con una maturità informatica percepita come inferiore o agli ambienti ad alta pressione che sono più propensi a pagare.

Le vittime PLAY

Ad oggi, più di 911 vittime sono cadute preda delle sue operazioni dannose.

Metodo di attacco PLAY

Gli operatori di ransomware spesso iniziano effettuando l'accesso con credenziali valide, probabilmente acquistate sui mercati del dark web. Queste credenziali sono in genere legate a servizi di accesso remoto come VPN o Remote Desktop Protocol (RDP). Quando le credenziali non sono disponibili, sfruttano le vulnerabilità delle applicazioni connesse a Internet. I punti di accesso noti includono difetti nei server Fortinet FortiOS e Microsoft Exchange (come ProxyNotShell). All'inizio del 2025, loro e i broker di accesso affiliati hanno iniziato a sfruttare una vulnerabilità recentemente rivelata nello strumento di monitoraggio remoto SimpleHelp per eseguire codice remoto e ottenere silenziosamente l'accesso ai sistemi interni.

Una volta all'interno, gli attori Play aumentano i propri privilegi identificando configurazioni errate o vulnerabilità del software. Utilizzano strumenti come WinPEAS per enumerare le opportunità di escalation dei privilegi locali e spesso passano direttamente allo sfruttamento delle stesse. In molti incidenti osservati, gli attori utilizzano anche strumenti come Nekto o PriviCMD per aumentare il proprio livello di accesso. Il loro obiettivo finale è ottenere i privilegi di amministratore di dominio in modo da poter controllare completamente l'ambiente e diffondere ampiamente i payload dei ransomware.

Per evitare di essere scoperti, gli aggressori disattivano sistematicamente i software di sicurezza. Strumenti come GMER, IOBit e PowerTool vengono utilizzati per eliminare i processi antivirus, mentre gli script PowerShell vengono utilizzati per disattivare Microsoft Defender. Inoltre, cancellano i registri e altri artefatti forensi dai registri eventi di Windows, riducendo le possibilità che i difensori possano rilevare la loro attività o ricostruire la cronologia delle loro intrusioni.

Gli autori dei ransomware Play cercano attivamente le credenziali negli ambienti compromessi. Passano al setaccio i file non protetti e i dati di configurazione per estrarre le credenziali memorizzate e, quando possibile, utilizzano Mimikatz per scaricare le credenziali di autenticazione direttamente dalla memoria. Questo strumento viene talvolta eseguito tramite piattaforme come Cobalt Strike, consentendo agli aggressori di raccogliere le credenziali dell'amministratore di dominio senza attivare i tradizionali avvisi.

Durante la fase di scoperta, gli operatori Play conducono ricognizioni interne per comprendere la struttura della rete e identificare obiettivi di valore. Utilizzano strumenti come AdFind e Grixba per enumerare le strutture Active Directory, elencare i nomi host e identificare il software installato, compresi gli strumenti endpoint . Questa ricognizione aiuta a guidare i loro movimenti laterali ed evitare zone di sicurezza ad alto attrito.

Per muoversi all'interno della rete, gli attori si affidano a strumenti di movimento laterale come PsExec per eseguire comandi in remoto. Utilizzano anche framework di post-exploit come Cobalt Strike e SystemBC per mantenere il comando e il controllo su macchine aggiuntive. Una volta ottenuto l'accesso a livello di dominio, possono distribuire payload tramite oggetti Criteri di gruppo, inviando in modo efficace i file binari del ransomware ai sistemi in massa.

Prima di crittografare i dati, gli operatori Play preparano i file per l'esfiltrazione. Spesso dividono i dati rubati in blocchi più piccoli e li comprimono in .RAR archivi utilizzando WinRARQuesto passaggio garantisce che i dati siano pronti per il trasferimento e la sua struttura riduce la probabilità di attivare strumenti di prevenzione della perdita di dati (DLP) o endpoint .

L'esecuzione avviene tramite una combinazione di controllo manuale e distribuzione automatizzata. I file binari dei ransomware vengono spesso distribuiti ed eseguiti tramite PsExec, Cobalt Strike o modifiche ai criteri di gruppo. Ogni file binario è compilato in modo univoco per l'ambiente di destinazione, il che aiuta a eludere il rilevamento antivirus basato sulle firme. Al momento dell'esecuzione, il ransomware inizia a crittografare i file, saltando quelli di sistema per mantenere l'operatività fino alla richiesta del riscatto.

Una volta che i dati sono stati preparati, gli attori di Play utilizzano strumenti come WinSCP per trasmettere in modo sicuro i dati rubati alla loro infrastruttura tramite canali crittografati. Questi file vengono in genere archiviati in ambienti controllati dagli aggressori ospitati al di fuori del dominio della vittima. Il gruppo utilizza diversi metodi di trasferimento per eludere le soluzioni di monitoraggio del traffico e massimizzare la velocità di estrazione dei dati prima dell'inizio della crittografia.

Il ransomware Play utilizza un doppia estorsione modello: dopo aver rubato i dati, crittografano i file della vittima e richiedono il pagamento tramite comunicazioni e-mail, solitamente collegate ad indirizzi univoci su @gmx.de o @web.de. I file crittografati vengono rinominati con un .PLAY estensione e viene lasciato un biglietto di richiesta di riscatto nelle directory pubbliche. Se il pagamento non viene effettuato, il gruppo minaccia di divulgare i dati rubati su un sito di divulgazione ospitato da Tor. In alcuni casi, intensificano la pressione chiamando i numeri di telefono delle organizzazioni, come gli help desk o i servizi di assistenza clienti, trovati tramite informazioni di intelligence open source.

Gli operatori di ransomware spesso iniziano effettuando l'accesso con credenziali valide, probabilmente acquistate sui mercati del dark web. Queste credenziali sono in genere legate a servizi di accesso remoto come VPN o Remote Desktop Protocol (RDP). Quando le credenziali non sono disponibili, sfruttano le vulnerabilità delle applicazioni connesse a Internet. I punti di accesso noti includono difetti nei server Fortinet FortiOS e Microsoft Exchange (come ProxyNotShell). All'inizio del 2025, loro e i broker di accesso affiliati hanno iniziato a sfruttare una vulnerabilità recentemente rivelata nello strumento di monitoraggio remoto SimpleHelp per eseguire codice remoto e ottenere silenziosamente l'accesso ai sistemi interni.

Una volta all'interno, gli attori Play aumentano i propri privilegi identificando configurazioni errate o vulnerabilità del software. Utilizzano strumenti come WinPEAS per enumerare le opportunità di escalation dei privilegi locali e spesso passano direttamente allo sfruttamento delle stesse. In molti incidenti osservati, gli attori utilizzano anche strumenti come Nekto o PriviCMD per aumentare il proprio livello di accesso. Il loro obiettivo finale è ottenere i privilegi di amministratore di dominio in modo da poter controllare completamente l'ambiente e diffondere ampiamente i payload dei ransomware.

Per evitare di essere scoperti, gli aggressori disattivano sistematicamente i software di sicurezza. Strumenti come GMER, IOBit e PowerTool vengono utilizzati per eliminare i processi antivirus, mentre gli script PowerShell vengono utilizzati per disattivare Microsoft Defender. Inoltre, cancellano i registri e altri artefatti forensi dai registri eventi di Windows, riducendo le possibilità che i difensori possano rilevare la loro attività o ricostruire la cronologia delle loro intrusioni.

Gli autori dei ransomware Play cercano attivamente le credenziali negli ambienti compromessi. Passano al setaccio i file non protetti e i dati di configurazione per estrarre le credenziali memorizzate e, quando possibile, utilizzano Mimikatz per scaricare le credenziali di autenticazione direttamente dalla memoria. Questo strumento viene talvolta eseguito tramite piattaforme come Cobalt Strike, consentendo agli aggressori di raccogliere le credenziali dell'amministratore di dominio senza attivare i tradizionali avvisi.

Durante la fase di scoperta, gli operatori Play conducono ricognizioni interne per comprendere la struttura della rete e identificare obiettivi di valore. Utilizzano strumenti come AdFind e Grixba per enumerare le strutture Active Directory, elencare i nomi host e identificare il software installato, compresi gli strumenti endpoint . Questa ricognizione aiuta a guidare i loro movimenti laterali ed evitare zone di sicurezza ad alto attrito.

Per muoversi all'interno della rete, gli attori si affidano a strumenti di movimento laterale come PsExec per eseguire comandi in remoto. Utilizzano anche framework di post-exploit come Cobalt Strike e SystemBC per mantenere il comando e il controllo su macchine aggiuntive. Una volta ottenuto l'accesso a livello di dominio, possono distribuire payload tramite oggetti Criteri di gruppo, inviando in modo efficace i file binari del ransomware ai sistemi in massa.

Prima di crittografare i dati, gli operatori Play preparano i file per l'esfiltrazione. Spesso dividono i dati rubati in blocchi più piccoli e li comprimono in .RAR archivi utilizzando WinRARQuesto passaggio garantisce che i dati siano pronti per il trasferimento e la sua struttura riduce la probabilità di attivare strumenti di prevenzione della perdita di dati (DLP) o endpoint .

L'esecuzione avviene tramite una combinazione di controllo manuale e distribuzione automatizzata. I file binari dei ransomware vengono spesso distribuiti ed eseguiti tramite PsExec, Cobalt Strike o modifiche ai criteri di gruppo. Ogni file binario è compilato in modo univoco per l'ambiente di destinazione, il che aiuta a eludere il rilevamento antivirus basato sulle firme. Al momento dell'esecuzione, il ransomware inizia a crittografare i file, saltando quelli di sistema per mantenere l'operatività fino alla richiesta del riscatto.

Una volta che i dati sono stati preparati, gli attori di Play utilizzano strumenti come WinSCP per trasmettere in modo sicuro i dati rubati alla loro infrastruttura tramite canali crittografati. Questi file vengono in genere archiviati in ambienti controllati dagli aggressori ospitati al di fuori del dominio della vittima. Il gruppo utilizza diversi metodi di trasferimento per eludere le soluzioni di monitoraggio del traffico e massimizzare la velocità di estrazione dei dati prima dell'inizio della crittografia.

Il ransomware Play utilizza un doppia estorsione modello: dopo aver rubato i dati, crittografano i file della vittima e richiedono il pagamento tramite comunicazioni e-mail, solitamente collegate ad indirizzi univoci su @gmx.de o @web.de. I file crittografati vengono rinominati con un .PLAY estensione e viene lasciato un biglietto di richiesta di riscatto nelle directory pubbliche. Se il pagamento non viene effettuato, il gruppo minaccia di divulgare i dati rubati su un sito di divulgazione ospitato da Tor. In alcuni casi, intensificano la pressione chiamando i numeri di telefono delle organizzazioni, come gli help desk o i servizi di assistenza clienti, trovati tramite informazioni di intelligence open source.

TTP utilizzati da PLAY

Come rilevare PLAY Vectra AI

Elenco delle rilevazioni disponibili nella Vectra AI che potrebbero indicare un attacco ransomware.

Domande frequenti

Cos'è il gruppo PLAY ?

Il gruppo PLAY è un'organizzazione criminale informatica nota per l'utilizzo di ransomware per crittografare i file delle vittime, richiedendo il pagamento di un riscatto per ottenere le chiavi di decrittografia. Spesso prendono di mira organizzazioni con sistemi di sicurezza poco efficaci.

In che modo PLAY infetta i sistemi?

PLAY infetta tipicamente i sistemi tramite phishing , kit di exploit e credenziali compromesse, sfruttando le vulnerabilità per ottenere l'accesso e distribuire il proprio payload.

Quali sono i settori più a rischio di attacchi PLAY ?

Sebbene PLAY abbia preso di mira un'ampia gamma di settori, le infrastrutture critiche, la sanità e i servizi finanziari sono stati particolarmente vulnerabili a causa della natura sensibile dei loro dati.

Quali sono gli indicatori di compromissione (IoC) associati al PLAY ?

Gli IoC per PLAY includono traffico di rete insolito, modifiche sospette alle chiavi di registro, richieste di riscatto ed estensioni di file correlate al malware.

In che modo i team SOC possono rilevare e rispondere al PLAY ?

I team SOC dovrebbero utilizzare soluzioni avanzate di rilevamento delle minacce, condurre analisi regolari del traffico di rete e implementare sistemi di rilevamento e risposta alle minacce. È fondamentale isolare immediatamente i sistemi infetti ed eseguire un piano di risposta.

Quali sono le migliori pratiche per prevenire le infezioni PLAY ?

Le migliori pratiche includono aggiornamenti regolari del software, formazione dei dipendenti sulla sicurezza informatica, filtraggio efficace delle e-mail e utilizzo dell'autenticazione a più fattori (MFA) per proteggersi dal phishing dalla compromissione delle credenziali.

È possibile decriptare i dati crittografati dal PLAY senza pagare il riscatto?

Sebbene non sempre siano disponibili strumenti di decrittazione specifici per PLAY , prima di prendere in considerazione il pagamento del riscatto è consigliabile consultare esperti di sicurezza informatica e valutare gli strumenti di decrittazione disponibili per varianti simili di ransomware.

Come opera finanziariamente il gruppo PLAY ?

Il PLAY opera secondo un modello di riscatto, richiedendo pagamenti spesso in criptovalute. Può anche ricorrere a tattiche di doppia estorsione, minacciando di divulgare i dati rubati se il riscatto non viene pagato.

Cosa dovrebbe includere un piano di risposta a un attacco PLAY ?

Un piano di risposta dovrebbe includere l'isolamento immediato dei sistemi colpiti, l'identificazione del tipo di ransomware, i protocolli di comunicazione, le procedure di recupero dei dati dai backup e le considerazioni legali relative al pagamento del riscatto.

In che modo le organizzazioni possono collaborare con le forze dell'ordine dopo un attacco PLAY ?

Le organizzazioni dovrebbero segnalare l'incidente alle autorità locali o nazionali competenti in materia di sicurezza informatica, fornendo informazioni dettagliate sull'attacco senza compromettere le operazioni in corso o le leggi sulla privacy dei dati.