Gli aggressori stanno diventando sempre più abili nel mimetizzarsi. Anche le aziende con risorse elevate, dotate di firewall, SIEM e endpoint , continuano a subire violazioni gravi. Gruppi come Scattered Spider, Volt Typhoon, Mango Sandstorm e UNC3886 hanno dimostrato che la prevenzione e il monitoraggio basato sui log non sono sufficienti. Ognuno di questi aggressori è riuscito a superare le difese progettate per tenerli fuori. Ciò che li ha traditi non è stata una firma o una tempesta di avvisi, ma il loro comportamento sulla rete.

È qui che Network Detection and Response (NDR) si rivela essenziale. Ogni aggressore lascia una traccia nel traffico di rete, sia attraverso un tunnel nascosto, un modello di accesso insolito o un movimento laterale sospetto. NDR fornisce ai team SOC la verità sul campo monitorando le comunicazioni in tempo reale su cloud gestiti, non gestiti, on-premise e cloud .

Recentemente ho tenuto un discorso al Black Hat USA 2025 proprio su questo argomento. Se preferite guardare piuttosto che leggere, la registrazione della sessione è ora disponibile.

Esaminiamo quattro esempi reali che dimostrano come l'NDR avrebbe potuto fermare avversari avanzati prima che causassero danni.

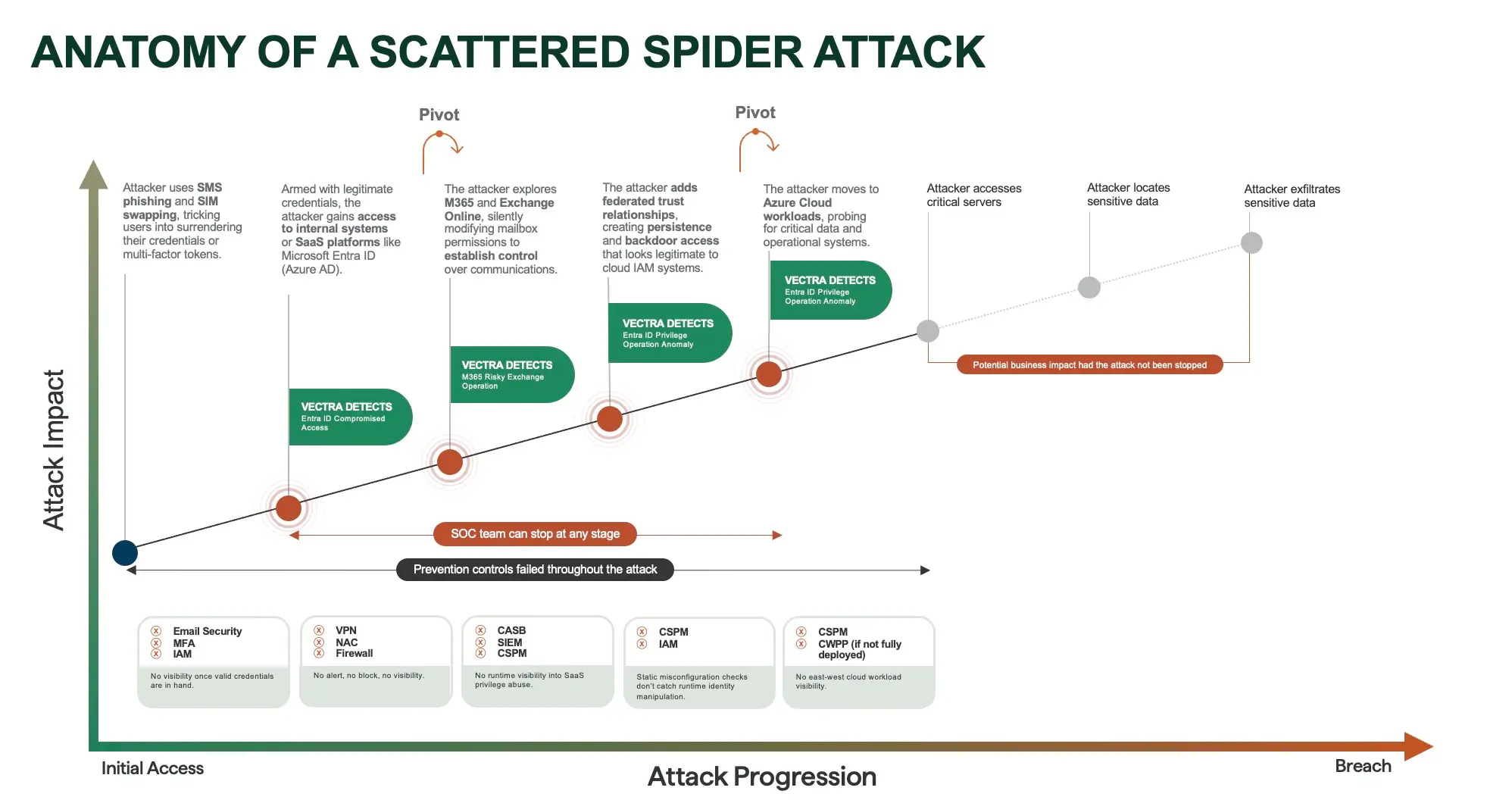

1. Scattered Spider: dal Phishing via SMS Phishing Cloud Azure Cloud

Scattered Spider UNC3944) è un gruppo motivato da interessi finanziari noto per l'uso di tecniche di ingegneria sociale per aggirare i controlli preventivi più rigorosi. Nelle recenti campagne, gli aggressori hanno utilizzato phishing tramite SMS phishing SIM swapping per rubare le credenziali, che hanno poi utilizzato per accedere a Microsoft Entra ID (Azure AD). Una volta all'interno, hanno modificato silenziosamente le caselle di posta in Exchange Online, stabilito relazioni di fiducia backdoor e sono passati ai cloud di Azure.

Gli strumenti tradizionali faticavano a individuarli perché gli aggressori utilizzavano credenziali legittime. Le piattaforme SIEM, CASB e IAM non generavano avvisi una volta che le credenziali erano valide, il che significava che l'attività sembrava un normale comportamento dell'utente. Il SOC ha visto i segni della violazione solo dopo che i sistemi critici erano già stati esposti.

Con NDR, queste attività non sarebbero passate inosservate. NDR è in grado di rilevare in tempo reale accessi rischiosi, manipolazioni delle caselle di posta e anomalie nei privilegi di identità. Anziché indagare settimane dopo, i team SOC avrebbero potuto individuare i movimenti dell'autore dell'attacco su Microsoft 365 e Azure nel momento stesso in cui avvenivano, bloccando l'attacco prima che venisse effettuato l'accesso ai dati sensibili.

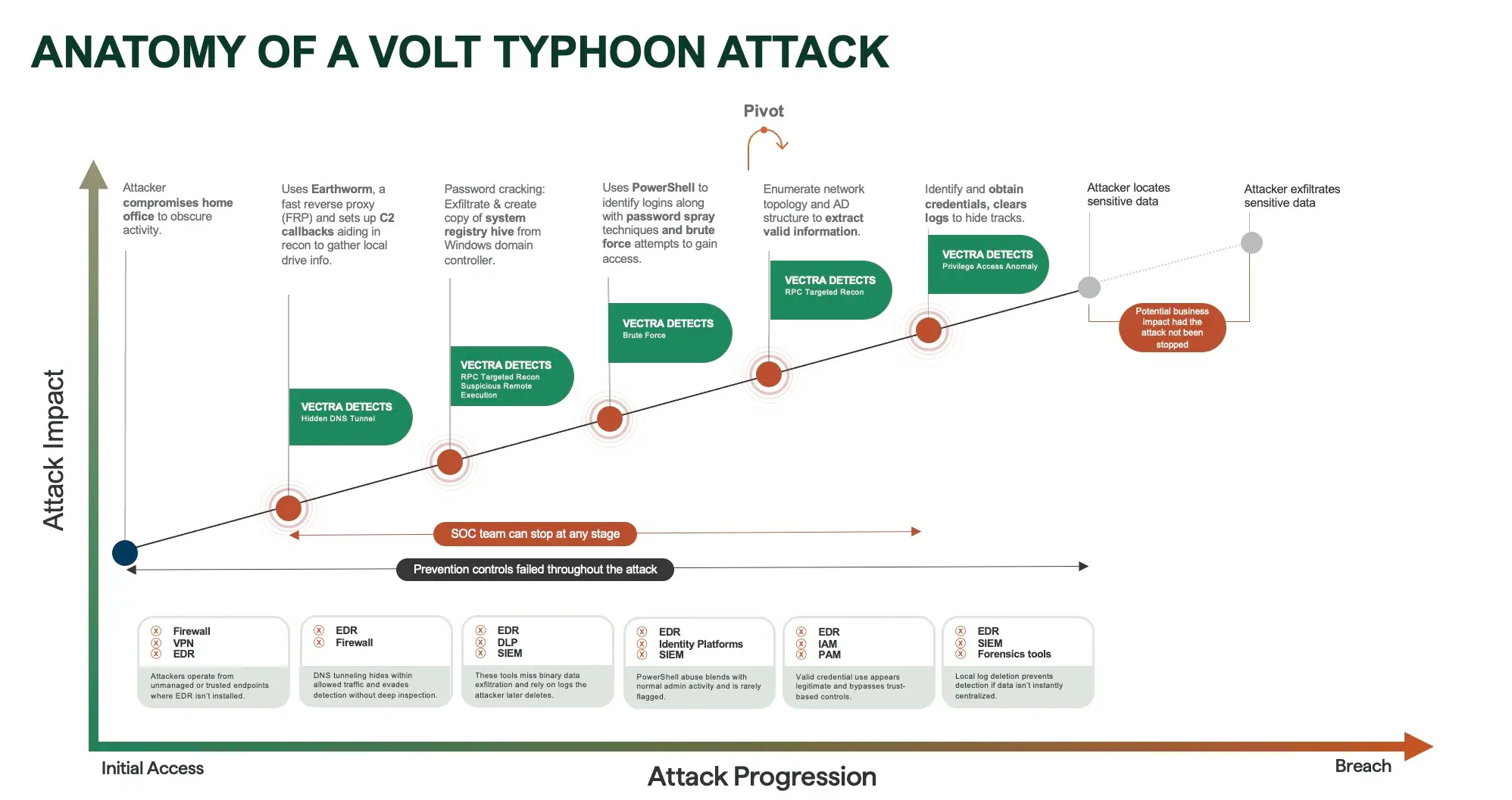

2. Volt Typhoon: persistenza attraverso tunnel DNS

Volt Typhoon è un gruppo sponsorizzato dallo Stato che ha compromesso diverse organizzazioni partendo da un punto d'appoggio nell'home office. Si sono affidati a Earthworm, un proxy inverso veloce, e hanno utilizzato il tunneling DNS per i callback di comando e controllo. Da lì, hanno sfruttato la forza bruta e l'abuso di PowerShell per espandere l'accesso e mantenere la persistenza all'interno degli ambienti Windows.

Queste attività si confondevano con il rumore del traffico normale. Il tunneling DNS era nascosto all'interno dei protocolli consentiti, l'uso delle credenziali valide sembrava legittimo e gli script PowerShell apparivano simili alle normali operazioni IT. Gli strumenti EDR e IAM tradizionali non riuscivano a rilevare i segnali o non li segnalavano come dannosi.

Una piattaforma NDR avrebbe rilevato l'attacco in diversi modi. È in grado di rilevare tunnel DNS nascosti, identificare tentativi di forza bruta ed evidenziare attività PowerShell sospette che esulano dal comportamento normale. Correlando questi segnali attraverso la rete e i livelli di identità, NDR offre agli analisti SOC la visibilità necessaria per rilevare un aggressore prima che i sistemi critici vengano compromessi.

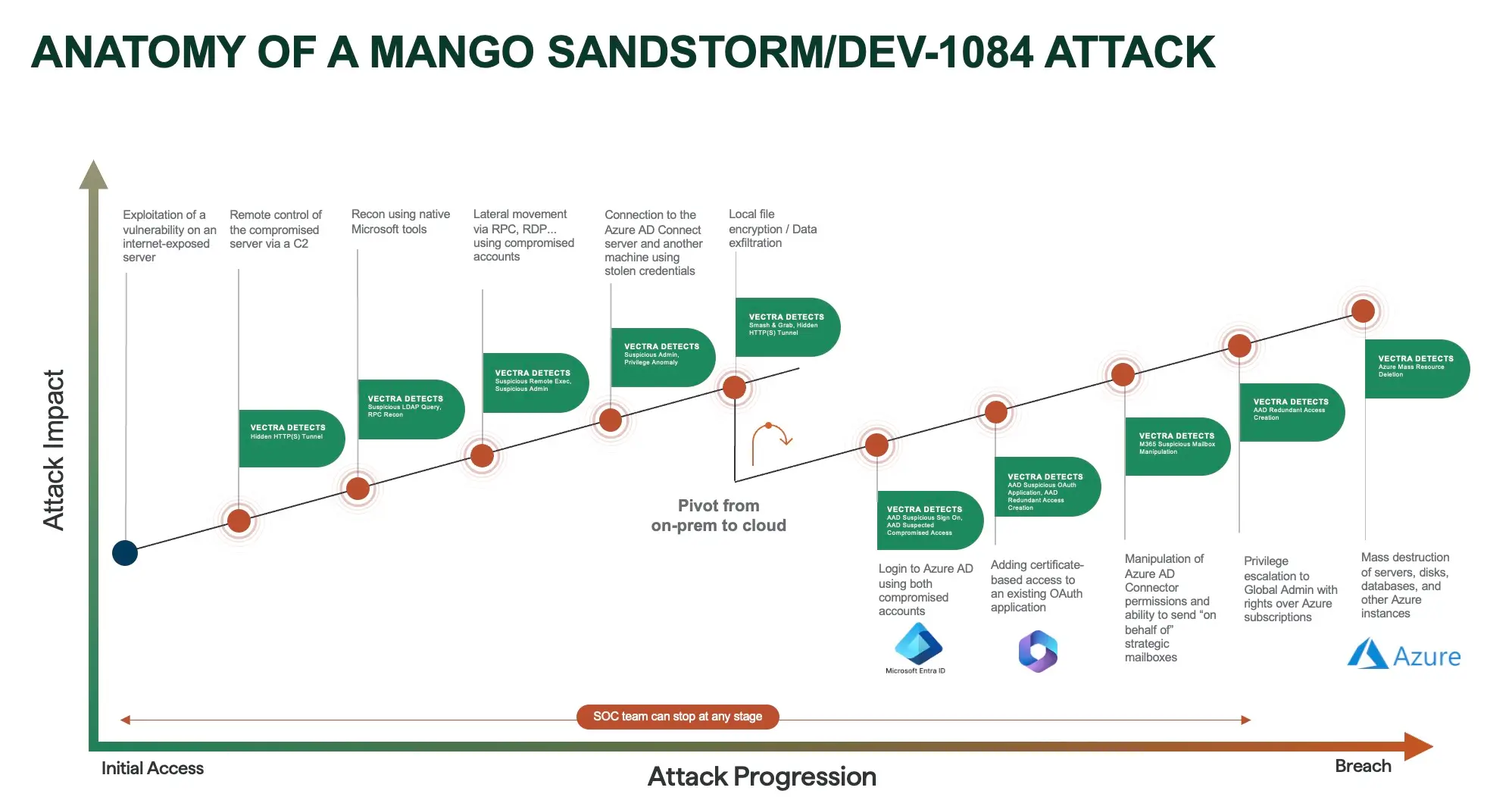

3. Mango Sandstorm: dallo sfruttamento dei server alla distruzione di Azure

Mango Sandstorm ha sfruttato un server connesso a Internet per ottenere l'accesso iniziale. Dopo aver stabilito il controllo, si è spostato lateralmente tramite RDP e RPC utilizzando account compromessi. Gli aggressori sono poi passati ad Azure AD e hanno preso di mira direttamente l'ambiente Azure, portando infine alla cancellazione massiccia di risorse di server, dischi e database.

L'attacco non è stato rilevato perché gli strumenti tradizionali non erano in grado di correlare le attività tra i diversi ambienti. Gli agenti EDR si concentravano sugli endpoint, mentre gli strumenti di registrazione erano isolati e non offrivano visibilità sui movimenti laterali tra i sistemi locali e il cloud.

Con NDR, la sequenza sarebbe stata molto diversa. I rilevamenti comportamentali per la ricognizione RPC, l'escalation sospetta dei privilegi e l'attività anomala di Azure sarebbero stati attivati nelle prime fasi della catena. Invece di una violazione su larga scala e della distruzione delle risorse, i team SOC sarebbero stati in grado di contenere la minaccia durante la fase di movimento laterale.

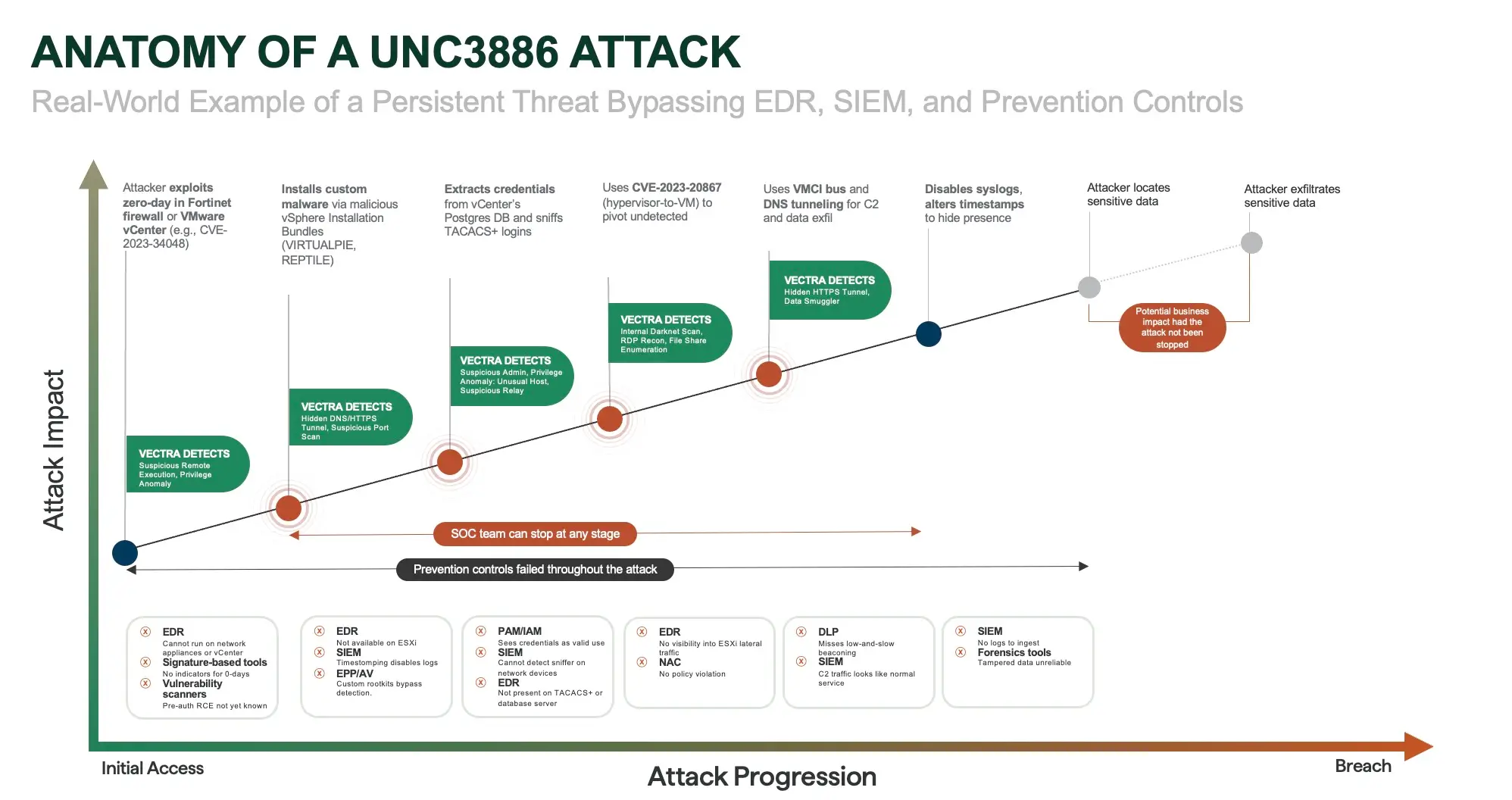

4. UNC3886: Zero-Day nelle zone affidabili

UNC3886 è un sofisticato gruppo di hacker che ha sfruttato zero-day in Fortinet e VMware vCenter per ottenere l'accesso. Ha installato malware personalizzato malware hypervisor ESXi e poi ha utilizzato il tunneling DNS e altre tecniche di occultamento per sottrarre dati.

Questi ambienti erano difficili da monitorare con gli strumenti tradizionali. Gli agenti EDR non potevano essere distribuiti su ESXi, SIEM non aveva visibilità sul traffico est-ovest e i controlli di prevenzione non avevano indicatori noti con cui confrontarsi. Di conseguenza, l'autore dell'attacco è rimasto inosservato per lunghi periodi.

NDR fornisce la visibilità mancante in questo tipo di scenario. Analizzando direttamente i flussi di pacchetti e i metadati, NDR rileva tunnel HTTPS nascosti, anomalie amministrative sospette e ricognizioni laterali all'interno di zone ad alta affidabilità. Ciò consente ai team SOC di scoprire e bloccare gli attacchi che aggirano sia le difese preventive che endpoint.

Punti chiave

In tutti e quattro gli esempi, il filo conduttore è chiaro:

- Gli avversari più esperti non avevano bisogno di malware exploit evidenti per avere successo.

- Per operare senza dare nell'occhio, si sono avvalsi di credenziali rubate, tunnel nascosti e strumenti legittimi.

- I controlli tradizionali non li hanno individuati perché a prima vista quei comportamenti sembravano normali.

NDR cambia il risultato. Concentrandosi sui comportamenti nel traffico di rete, rileva ciò che altri strumenti non sono in grado di vedere. Che si tratti di un tunnel DNS, di una modifica sospetta della casella di posta o di uno spostamento laterale verso il cloud, NDR smaschera gli aggressori prima che raggiungano i loro obiettivi.

Per i team SOC, ciò significa la differenza tra indagare su una violazione settimane dopo e bloccare un'intrusione in tempo reale.

Non sei ancora convinto?

- Guarda la sessione completa del Black Hat per scoprire come si svolgono questi attacchi e perché NDR è l'unico livello in grado di individuarli in tempo reale.

- Oppure scopri come Vectra AI nel Magic Quadrant™ 2025 di Gartner® per il rilevamento e la risposta di rete.