Rete moderna

Approfondimenti chiave

Le reti moderne sono in continua evoluzione e collegano utenti, dispositivi, applicazioni e dati in più ambienti. Con identità e carichi di lavoro che si spostano tra on-premise, cloud, SaaS e OT, le organizzazioni si trovano ad affrontare un panorama digitale in continua evoluzione che richiede agilità e consapevolezza per garantire sicurezza e connettività.

Come le reti moderne hanno cambiato l'evoluzione degli attacchi informatici

Il concetto di "rete moderna" è emerso quando le organizzazioni hanno iniziato ad espandersi oltre le infrastrutture fisiche fisse. Se un tempo il perimetro era ben definito dai campus aziendali, dai data center locali e dalle directory interne, oggi le reti si estendono su più ambienti.

Questo cambiamento non riguarda solo la posizione geografica. Riflette cambiamenti in termini di dimensioni, diversità e movimento costante. Cloud , l'adozione del SaaS e il lavoro ibrido hanno creato sistemi interconnessi in cui identità, carichi di lavoro e dispositivi esistono in stati fluidi. Ogni connessione aggiunge complessità e, con essa, maggiori opportunità per gli aggressori.

Per comprendere meglio come questa trasformazione influenzi il nostro modo di concepire la difesa, ascolta Mark Wojtasiak, vicepresidente del marketing di prodotto presso Vectra AI, che spiega cosa definisce la rete moderna e perché è importante per i team di sicurezza.

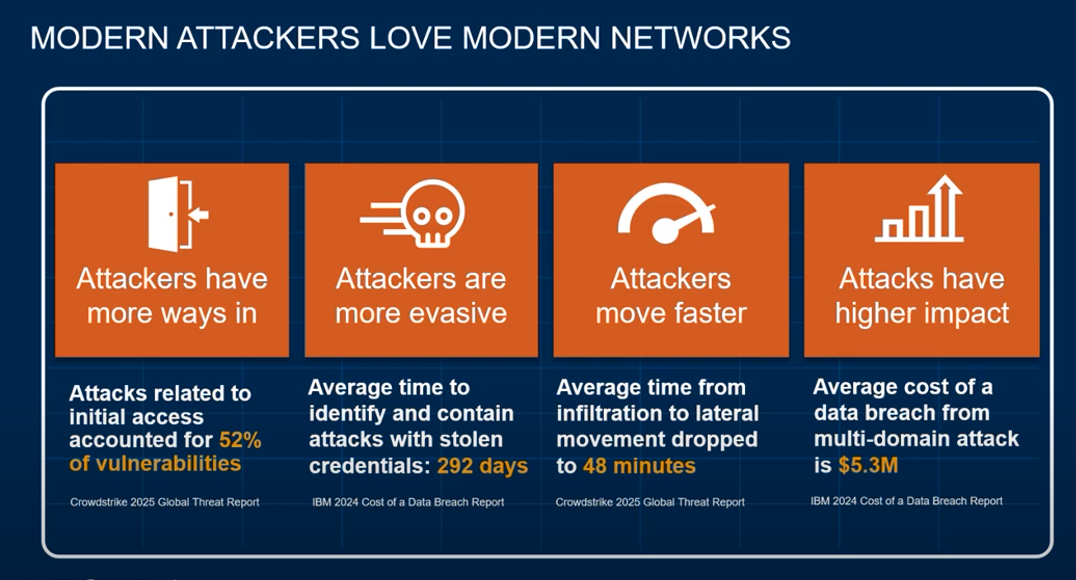

Il rapido cambiamento nel funzionamento delle reti ha anche determinato una rapida evoluzione nel modo in cui si sviluppano gli attacchi informatici. Gli autori delle minacce ora sfruttano la velocità e la portata come vantaggi fondamentali, prendendo di mira l'anello più debole di qualsiasi sistema interconnesso.

Il passaggio dalle reti tradizionali a quelle moderne

In passato, le reti aziendali erano circoscritte e più facili da monitorare. I difensori potevano controllare il traffico tra endpoint prevedibili. Quella prevedibilità non esiste più.

La pandemia ha accelerato un cambiamento già in atto: il passaggio al lavoro da remoto, alle implementazioni cloud e alla dipendenza dal SaaS. In poche settimane, il lavoro da remoto è passato dal 6% al 35% e oggi l'81% dei lavoratori continua a svolgere mansioni ibride. Le organizzazioni hanno condensato anni di trasformazione digitale pianificata in pochi mesi, trasferendo i carichi di lavoro sul cloud, ampliando gli strumenti di collaborazione e fondendo la tecnologia operativa con le reti IT.

Questo ambiente richiede un tipo diverso di difesa. Il passaggio dalle reti tradizionali a quelle moderne non è solo una transizione tecnologica, ma anche strutturale. La stessa trasformazione che ha migliorato la collaborazione e l'agilità ha anche ampliato la superficie di attacco che gli aggressori possono sfruttare.

La superficie di attacco delle reti moderne

Le reti moderne non hanno più un unico punto di accesso, ma si estendono su infrastrutture locali, cloud, SaaS, IoT/OT, servizi di identità e integrazioni di terze parti.

Statisticamente, l'espansione è reale:

- Il 62% dei team di sicurezza aziendali afferma che la propria superficie di attacco è cresciuta negli ultimi due anni, a causa del cloud delle integrazioni esterne.

- Il 75% delle organizzazioni ha subito una violazione o un incidente relativo al SaaS nell'ultimo anno, anche se l'89% si dichiara fiducioso nella sicurezza di tale ambiente.

- Le violazioni SaaS sono aumentate del 300%, principalmente attraverso la compromissione dell'identità, con l'85% che ha avuto inizio tramite credenziali rubate e alcuni attacchi che hanno portato alla sottrazione di dati in soli 9 minuti.

- I tentativi di violazione dell'IoT sono aumentati dell'84% nel 2025, evidenziando come gli endpoint non gestiti aumentino notevolmente il rischio.

- Il 93% delle organizzazioni ha subito più violazioni relative alle identità quest'anno. Le identità delle macchine stanno proliferando rapidamente e il 50% delle organizzazioni prevede che il proprio footprint identitario triplicherà presto.

In sostanza, ogni nuova applicazione SaaS, dispositivo IoT, endpoint non gestito o cloud amplia la superficie di attacco introducendo punti ciechi che gli aggressori sono pronti a sfruttare.

Proteggi la rete moderna di oggi con il moderno NDR di Vectra

Esigenze di rilevamento per le reti moderne

Gli aggressori prosperano nella complessità. Sfruttano a loro vantaggio le lacune tra gli strumenti, la latenza nei flussi di lavoro di rilevamento e la mancanza di visibilità unificata.

Si muovono più velocemente, si adattano più rapidamente e utilizzano ogni possibile percorso per entrare in una rete. Il rilevamento tradizionale spesso fallisce perché tratta ogni superficie di attacco separatamente. Al contrario, gli aggressori vedono l'intera rete interconnessa come un'unica superficie di attacco.

Questa velocità è misurabile:

- Tempo medio dall'infiltrazione al movimento laterale: 48 minuti (CrowdStrike).

Se i difensori non riescono a vedere l'intero ambiente contemporaneamente, saranno sempre più lenti della minaccia che stanno cercando di contenere.

Esplora tutte le moderne tecniche di attacco

Come si stanno evolvendo i team addetti alle operazioni di sicurezza?

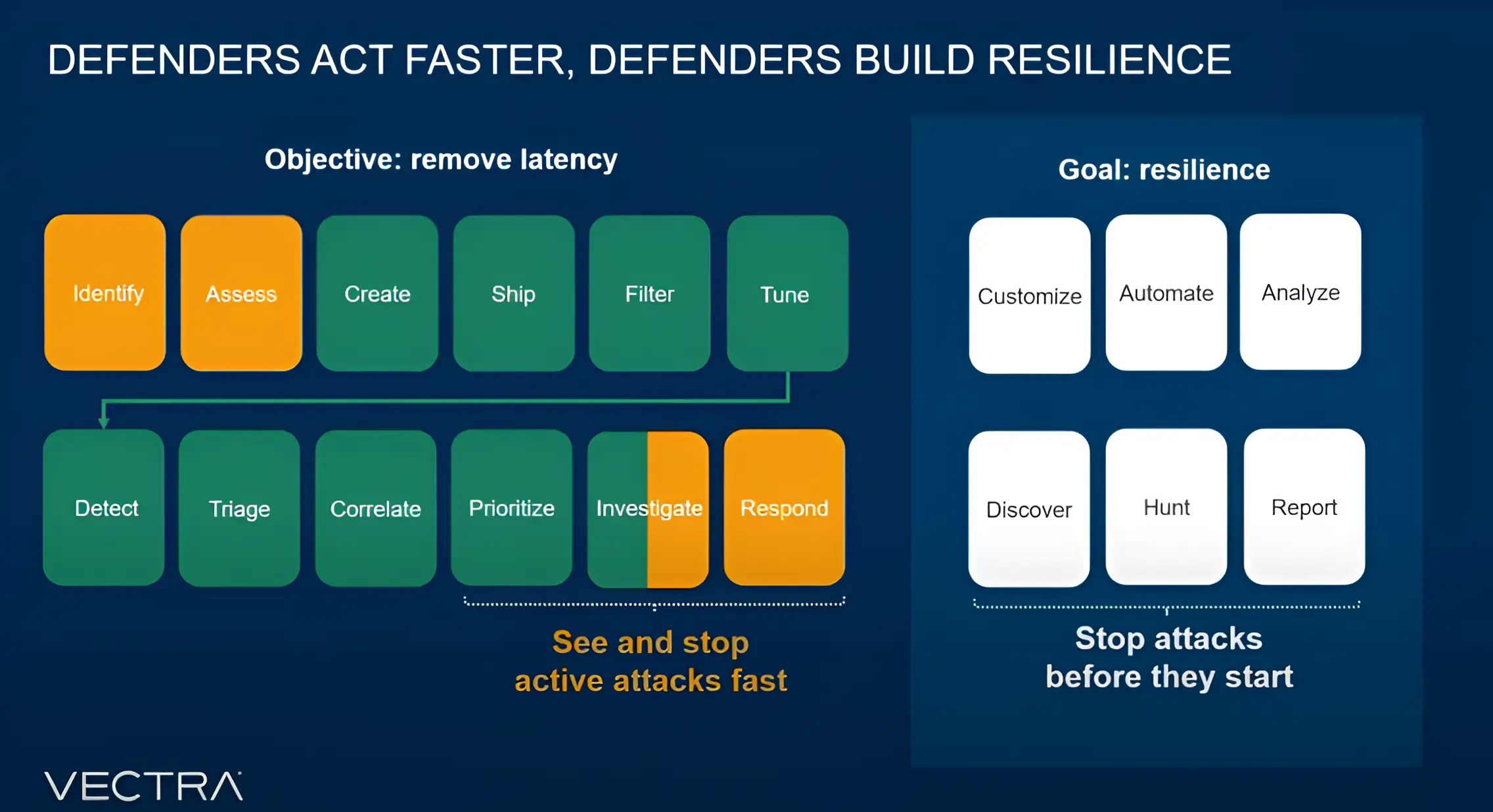

I team addetti alla sicurezza sono passati da un approccio reattivo, basato sulla risposta caso per caso, a un approccio proattivo, basato sull'intelligence. Questo cambiamento è necessario perché gli attacchi moderni si muovono troppo rapidamente per consentire lunghi cicli investigativi.

I difensori chiedono soprattutto due cose: segnali di migliore qualità e tempi di risposta più rapidi. Senza avvisi accurati e ricchi di contesto, i team addetti alla sicurezza impiegano tempo prezioso a setacciare il rumore di fondo. Senza rapidità, anche i segnali migliori arrivano troppo tardi per fermare un attacco.

Eliminando la latenza nel rilevamento, automatizzando il triage e dando priorità alle minacce più rischiose, l'intelligenza artificiale consente ai team addetti alla sicurezza di concentrarsi sul blocco degli attacchi reali in corso.

Il ruolo e l'impatto dell'NDR moderno

Il rilevamento e la risposta di rete consentono ai difensori di vedere le attività degli aggressori che gli strumenti tradizionali endpoint perimetro potrebbero non rilevare. Nella rete moderna, che comprende data center on-premise, cloud, SaaS, sistemi IoT/OT e identità distribuite, osserva il traffico e i comportamenti mentre gli aggressori si muovono lateralmente, aumentano i privilegi o passano da un ambiente all'altro.

L'NDR moderno è più efficace quando correla i segnali provenienti da questi domini in un'unica visione coerente. In questo modo, riduce il rumore delle indagini, evidenzia i comportamenti più rilevanti e consente ai difensori di agire prima che le intrusioni si diffondano ulteriormente.

Gli aggressori considerano già la rete moderna come un'unica gigantesca superficie di attacco. Questa prospettiva consente loro di ampliare le loro campagne più rapidamente di quanto i difensori possano reagire. Guardare alla rete attraverso la stessa lente è ciò che rende indispensabile l'NDR moderno.

"Gli aggressori pensano solo a un'unica gigantesca superficie di attacco alla rete, e questo modo di pensare consente loro di scalare i propri programmi e le proprie campagne molto più rapidamente di quanto possiamo fare noi".

– Mark Wojtasiak, vicepresidente del marketing di prodotto, Vectra AI

Modelli architetturali delle reti moderne

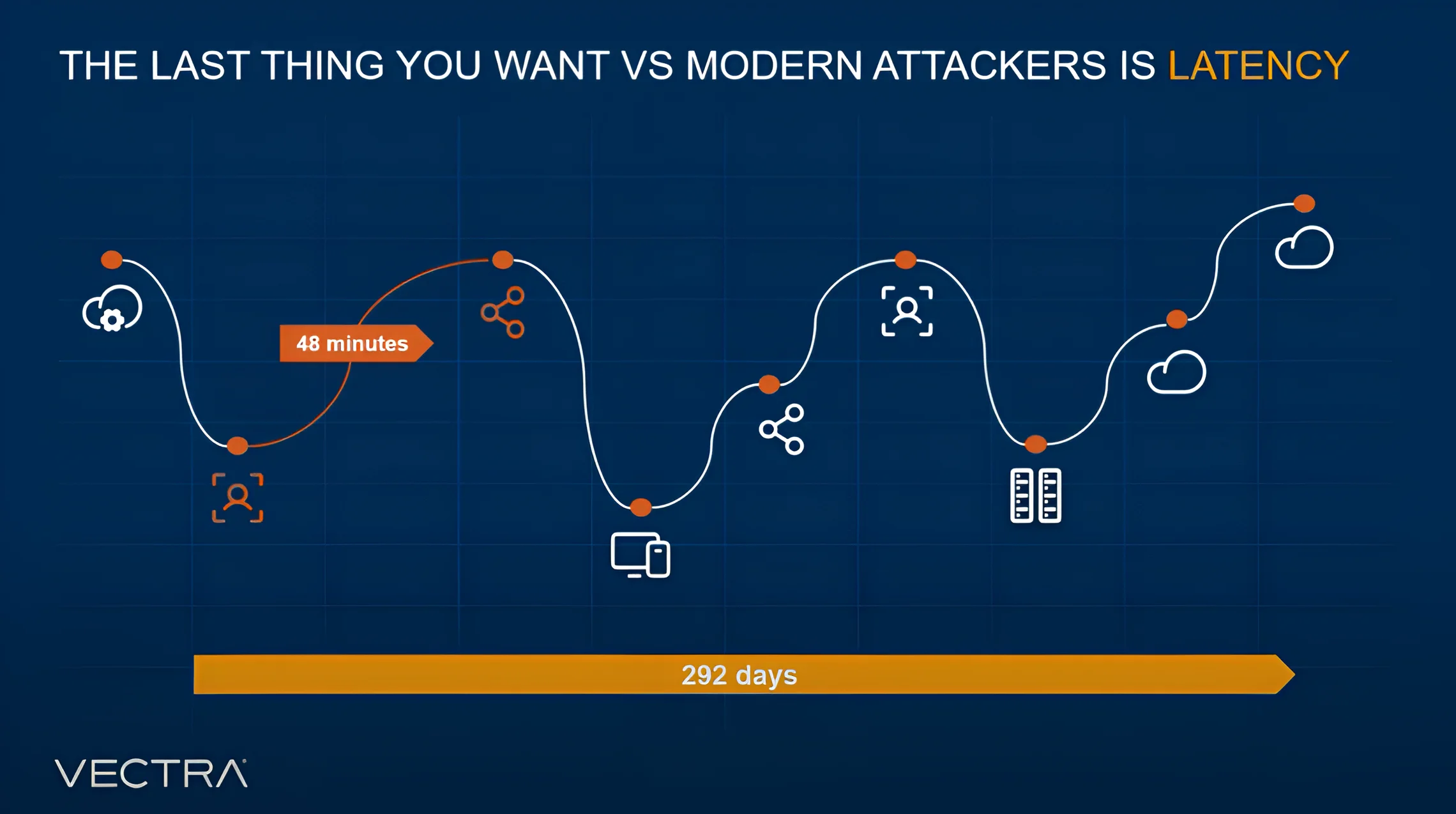

Le reti moderne condividono modelli strutturali che consentono la collaborazione globale e una rapida innovazione, ma aumentano anche il vantaggio degli aggressori se non vengono controllate. Ogni modello modifica il punto in cui si verifica la latenza nel rilevamento e nella risposta, e la latenza è esattamente ciò che gli aggressori moderni .

- cloud di soluzioni ibride ecloud : i carichi di lavoro si spostano tra diversi ambienti, spesso passando da un fornitore all'altro. Ciò aumenta la complessità del monitoraggio e del controllo degli accessi.

- L'identità come nuovo perimetro: le identità degli utenti e delle macchine sostituiscono i confini fissi della rete. Le credenziali compromesse possono fornire un accesso diretto ai sistemi critici.

- Convergenza tra IT e OT: i sistemi di tecnologia operativa sono ora collegati alle reti IT. Ciò crea nuove opportunità per gli aggressori di muoversi lateralmente.

- Aumento dei dispositivi non gestiti e delle identità delle macchine: i dispositivi IoT, le apparecchiature BYOD e gli account di servizio spesso operano al di fuori dei tradizionali controlli di sicurezza.

Quando questi modelli si intersecano, gli aggressori ottengono molteplici modi per entrare e agire rapidamente se i difensori sono rallentati dai ritardi nelle indagini. Il diagramma sottostante illustra questa realtà: il tempo medio che intercorre tra l'infiltrazione e il movimento laterale è di soli 48 minuti, mentre i difensori possono impiegare in media 292 giorni per gestire le conseguenze di una violazione non rilevata. Questo squilibrio dimostra perché eliminare la latenza è fondamentale per difendere le architetture moderne.

L'approccio Vectra AI

Vectra AI sull'eliminazione della latenza e sulla fornitura di segnali di attacco accurati e prioritari su rete, identità e cloud. Coprendo oltre il 90% delle MITRE ATT&CK , la nostra piattaforma di rilevamento AI garantisce la visibilità dei comportamenti più rilevanti degli avversari.

I segnali vengono correlati in tempo reale e integrati direttamente nei flussi di lavoro SOC e nei SIEM. Questo approccio consente ai difensori di agire in pochi minuti, anziché in ore, e garantisce che i loro sforzi siano concentrati sulle minacce più rilevanti.

Esplora la Vectra AI per scoprire la protezione per la rete NDR moderna.

Nozioni fondamentali relative alla sicurezza informatica

Domande frequenti

Che cos'è una rete moderna?

Una rete moderna non è più limitata a un'unica sede o a un perimetro fisso. Si tratta di un ambiente interconnesso che integra sistemi on-premise, cloud , applicazioni SaaS, dispositivi IoT e OT, nonché identità umane e macchine. Questi componenti cambiano e interagiscono costantemente, rendendo importante comprendere gli elementi che compongono questo panorama, quali:

- Componenti on-premise, cloud, SaaS, IoT e OT

- Identità ibride umane e macchine

- Cambiamenti continui nei dispositivi, nei carichi di lavoro e nelle posizioni degli utenti

Perché le reti moderne necessitano di sistemi di rilevamento avanzati?

Le reti moderne offrono agli aggressori molti possibili punti di accesso. Gli autori delle minacce spesso operano su più domini all'interno della stessa campagna, passando dall'infiltrazione al movimento laterale in meno di un'ora. Per rilevare e correlare questa attività prima che si diffonda è necessario avere visibilità sui principali fattori di rischio, tra cui:

- Targeting di più superfici in un'unica campagna

- Movimento laterale entro 48 minuti in media (CrowdStrike)

- La necessità di una visibilità unificata che abbracci on-premise, cloud, SaaS, identità e IoT/OT

- Lacune nella endpoint , dove alcuni dispositivi non sono registrati nell'EDR o gli aggressori aggirano completamente l'EDR.

Come possono i team SecOps stare al passo con le minacce moderne?

I centri operativi di sicurezza stanno passando da modelli di risposta reattiva a modelli di difesa proattiva. Integrando i segnali provenienti da tutta la superficie di attacco, applicando l'intelligenza artificiale per ridurre la latenza e concentrando gli analisti su indagini di maggior valore, i moderni SOC sono in grado di tenere meglio il passo con la velocità degli aggressori. Questo approccio si basa su diverse pratiche fondamentali, ad esempio:

- Correlazione degli avvisi provenienti da cloud di rete, identità e cloud

- Utilizzo dell'IA per dare priorità alle minacce più critiche e ridurre il rumore

- Dedicare più tempo alla ricerca proattiva delle minacce e alle indagini

In che modo una rete NDR moderna migliora l'efficienza del SOC?

Una moderna rete NDR riunisce i dati telemetrici provenienti dalla rete, dall'identità e cloud formare un quadro unificato dell'attività degli aggressori. Questa correlazione in tempo reale aumenta la precisione, riduce i falsi positivi e accorcia i cicli di indagine. L'efficienza del SOC migliora quando i team possono agire sulla base dei seguenti vantaggi:

- Visibilità integrata e multidominio in un'unica schermata

- Riduzione fino al 99% del rumore degli allarmi

- Riduzione dei tempi di indagine fino al 50%

Quali architetture definiscono oggi una rete moderna?

Le moderne architetture di rete sono progettate per garantire flessibilità e operazioni distribuite, ma introducono anche nuove sfide in materia di sicurezza che devono essere affrontate. Queste sfide sono legate ai modelli architetturali fondamentali che caratterizzano la maggior parte degli ambienti aziendali odierni, quali:

- cloud cloud cloud

- Operazioni integrate SaaS

- Perimetri di sicurezza incentrati sull'identità

- Convergenza IT e OT

Insieme, queste architetture creano un ecosistema altamente dinamico e interconnesso, ampliando la superficie di attacco e aumentando la necessità di visibilità e rilevamento unificati in ogni dominio.