Recentemente ho avuto l'opportunità di incontrare René Kretzinger, senior threat hunter presso Infoguard, per parlare della ricerca delle minacce nel mondo reale. Mi ha raccontato come utilizza la Vectra AI nel suo lavoro quotidiano per individuare le minacce, indagare sugli incidenti e colmare le lacune di visibilità. Di seguito sono riportate le principali intuizioni ed esempi tratti direttamente dalla sua esperienza sul campo.

Che cos'è la caccia alle minacce? Il punto di vista di un professionista

La ricerca delle minacce è un processo proattivo basato su ipotesi, progettato per individuare minacce che i sistemi tradizionali basati sugli avvisi potrebbero non rilevare. Consiste nel presupporre una compromissione e cercare attivamente segni di comportamenti ostili. Anziché attendere un avviso, i ricercatori di minacce utilizzano conoscenze contestuali, intuizione e indizi comportamentali per identificare attività anomale o dannose.

Una ricerca efficace delle minacce dipende dalla visibilità. Se non riesci a vederla, non puoi cercarla. Disporre di telemetria su tutta la rete, gli endpoint, i sistemi di identità e cloud è fondamentale. È anche una questione di mentalità: devi pensare come un avversario mentre difendi il tuo ambiente.

Elementi fondamentali per un'efficace ricerca delle minacce

- Visibilità: raccogli dati su tutta la superficie di attacco: registri DNS, registri SMB, traffico proxy, registri endpoint , registrazioni di autenticazione, attività USB, attività relative alle identità e cloud .

- Centralizzazione dei dati: aggregazione dei dati telemetrici in un unico luogo. I registri frammentati rallentano il rilevamento e riducono la precisione.

- Baselining: stabilire comportamenti "normali" per rilevare le deviazioni in modo più efficace.

- Conoscenza delle TTP degli avversari: studia i playbook e gli strumenti di attacco reali per individuare il comportamento degli avversari.

Tipi di ricerca delle minacce ed esempi reali

1. Caccia basata sulla linea di base

La ricerca di base inizia con la comprensione di ciò che è tipico nei sistemi, negli utenti e nelle applicazioni. Ciò potrebbe comportare la catalogazione del numero di strumenti di gestione remota previsti nell'ambiente e su quali sistemi. Quando le workstation delle risorse umane, che di solito non eseguono alcun RMM, ne mostrano dieci o più installati, si tratta di una forte deviazione dalla norma e di un potenziale segnale di uso improprio o configurazione errata da parte di personale interno.

Anche le attività pianificate offrono indizi. Ad esempio, un'attività rilevata su una workstation non amministrativa che avvia script PowerShell fuori dall'orario di lavoro può dare luogo a un'indagine su automazioni non autorizzate o sulla persistenza di un aggressore.

Un altro esempio riguarda le estensioni del browser. Un'estensione dall'aspetto legittimo potrebbe essere installata su più endpoint ma avviare connessioni alle API Mega o Telegram, che sono destinazioni insolite per il traffico aziendale, evidenziando preoccupazioni relative all'esposizione dei dati.

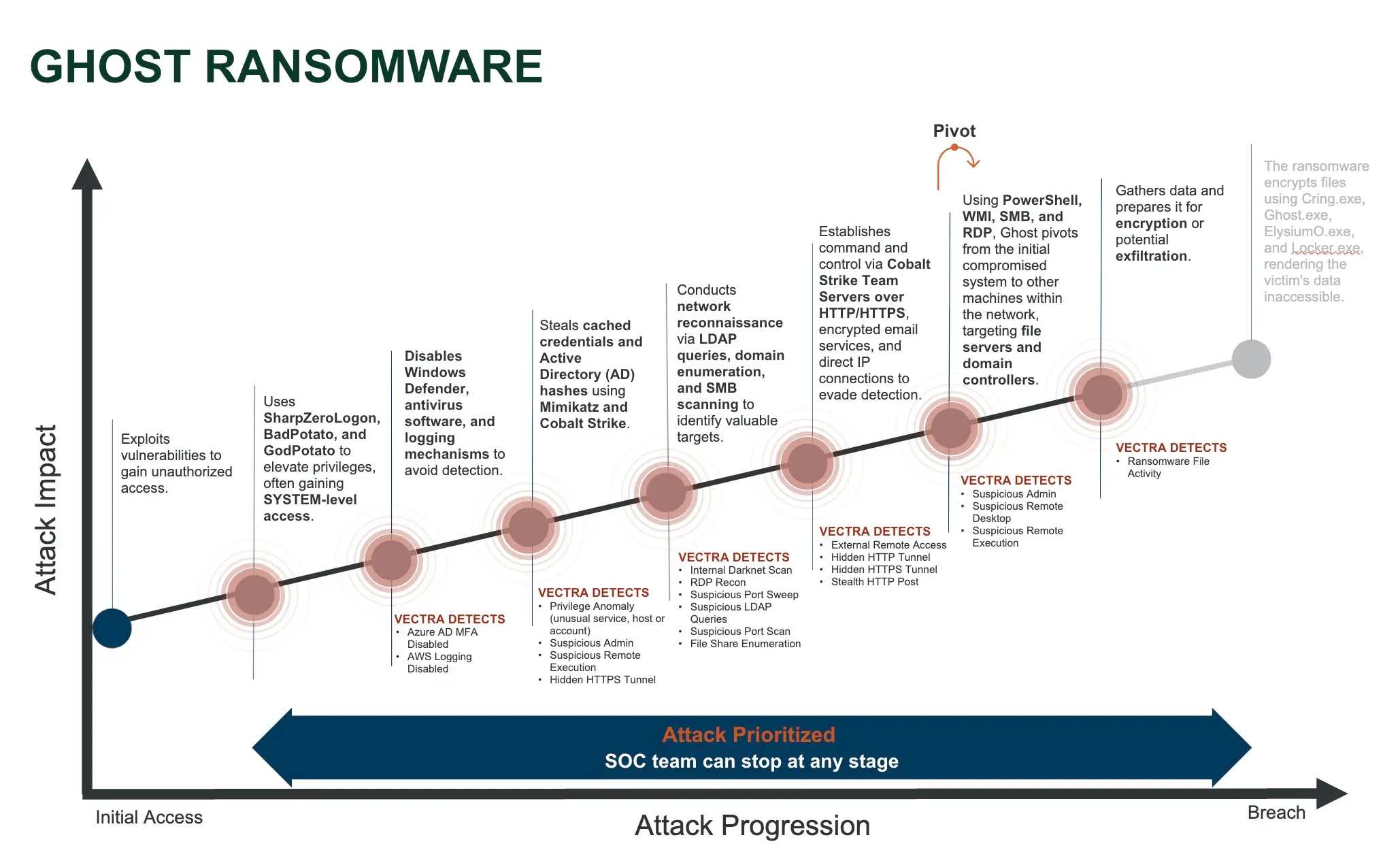

2. Ricerca delle tattiche, tecniche e procedure (TTP) degli autori delle minacce

Questo approccio prevede la ricerca basata su tattiche, tecniche e procedure (TTP) note degli aggressori. Ad esempio, quando gruppi di ransomware o altri autori di minacce divulgano i propri strumenti o tecniche, tali indicatori possono essere utilizzati per cercare attività simili all'interno di un ambiente. Strumenti come Rclone o Mimikatz vengono spesso rinominati dagli aggressori, ma il loro comportamento dalla riga di comando rimane invariato. La ricerca tramite argomenti della riga di comando aiuta a rilevare questi strumenti anche quando sono offuscati.

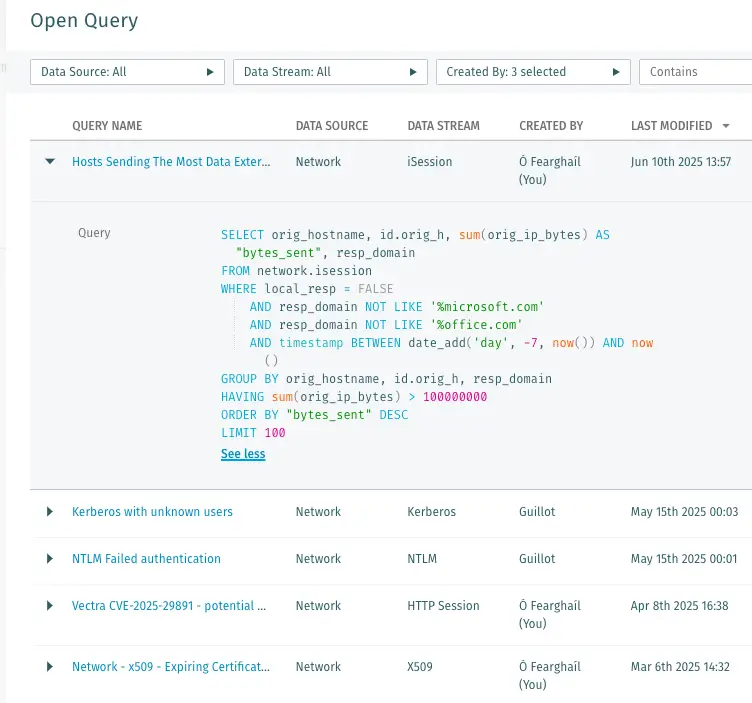

3. Ricerca delle fughe di dati

Le ricerche incentrate sull'esfiltrazione cercano segni che indicano che i dati vengono preparati e trasferiti fuori dall'ambiente. In un caso, è stato osservato un processo denominato ChatGPT situato in una cartella di Firefox che esfiltrava le password e i cookie di Firefox verso l'API di Telegram. In un altro caso, sono stati creati file ZIP prima che un utente si connettesse a un servizio cloud , indicando una possibile preparazione e contrabbando di dati sensibili.

Queste attività sono spesso sottili. Gli aggressori possono distribuire i caricamenti nel tempo per imitare il comportamento normale degli utenti ed evitare di essere individuati. Le connessioni a canali di esfiltrazione noti, come piattaforme cloud , API di messaggistica o persino trasferimenti di posta elettronica da riga di comando tramite SMTP, sono segnali interessanti.

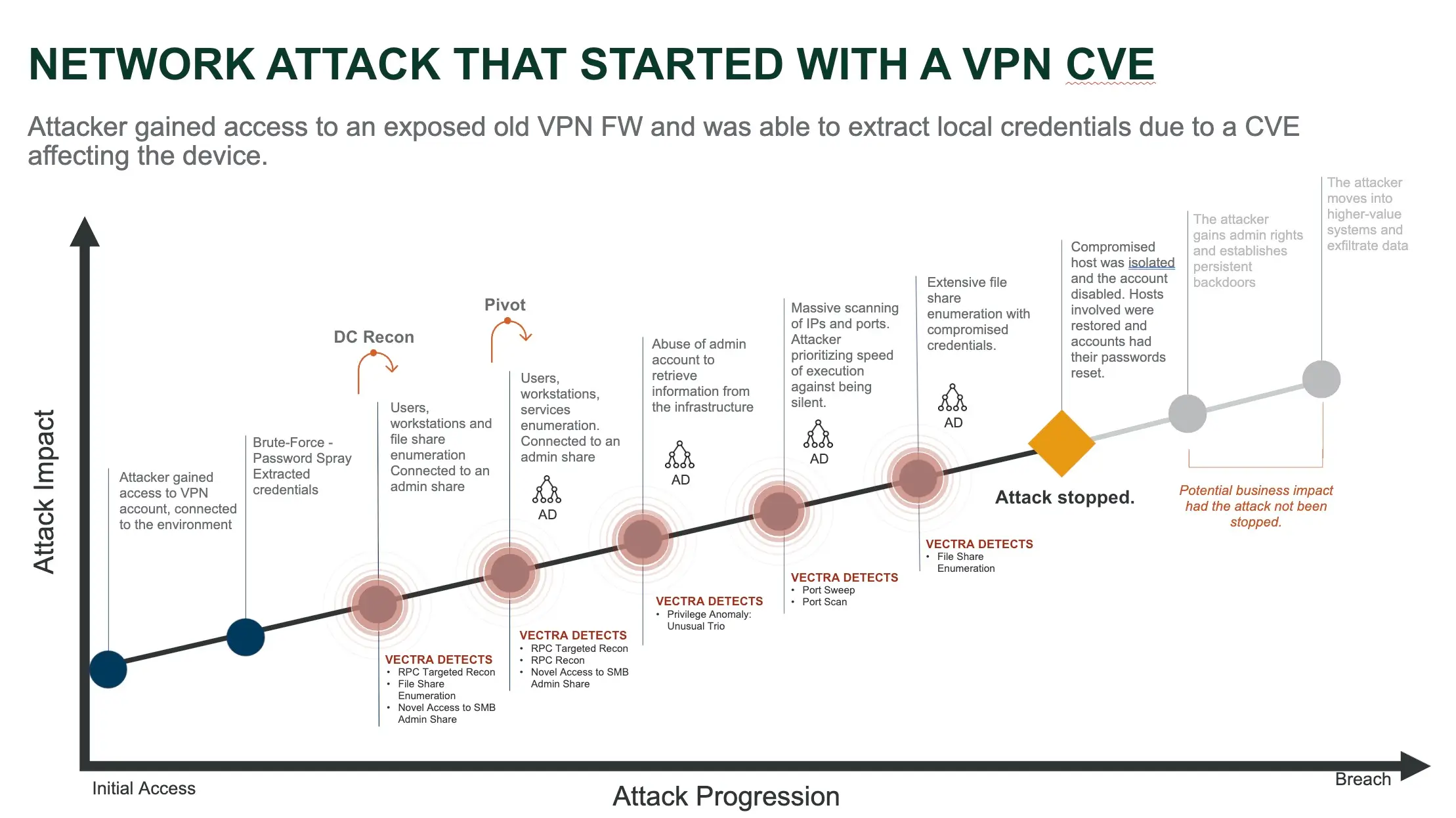

4. Ricerca basata su exploit/CVE

La ricerca basata sui CVE recenti comporta la verifica che gli aggressori stiano attivamente sfruttando le vulnerabilità appena rivelate. Ad esempio, dopo la divulgazione di un CVE che interessava i sistemi SAP, i cacciatori di minacce hanno cercato segni di sfruttamento, come l'implementazione di web shell o movimenti laterali avviati dopo l'esposizione RDP.

Questo tipo di ricerca include l'analisi dei log alla ricerca di sequenze di attacchi noti o catene di esecuzione di comandi a seguito di tentativi di sfruttamento.

5. Caccia basata sulla conformità

La ricerca basata sulla conformità garantisce che i controlli di sicurezza siano allineati con standard quali HIPAA, PCI-DSS o ISO. I cacciatori di minacce verificano la presenza di violazioni quali:

- Apri le condivisioni SMB contenenti informazioni sensibili.

- Archiviazione delle credenziali in chiaro in file Excel o di testo.

- Uso non autorizzato di unità USB per il trasferimento dei dati. Inoltre, gli strumenti collocati in cartelle non monitorate (ad esempio, C:\temp, C:\pictures) ed esclusi dalle scansioni di sicurezza possono essere sfruttati dagli autori delle minacce per ottenere persistenza o evasione. La presenza di tali strumenti è spesso correlata alla non conformità e a un rischio elevato.

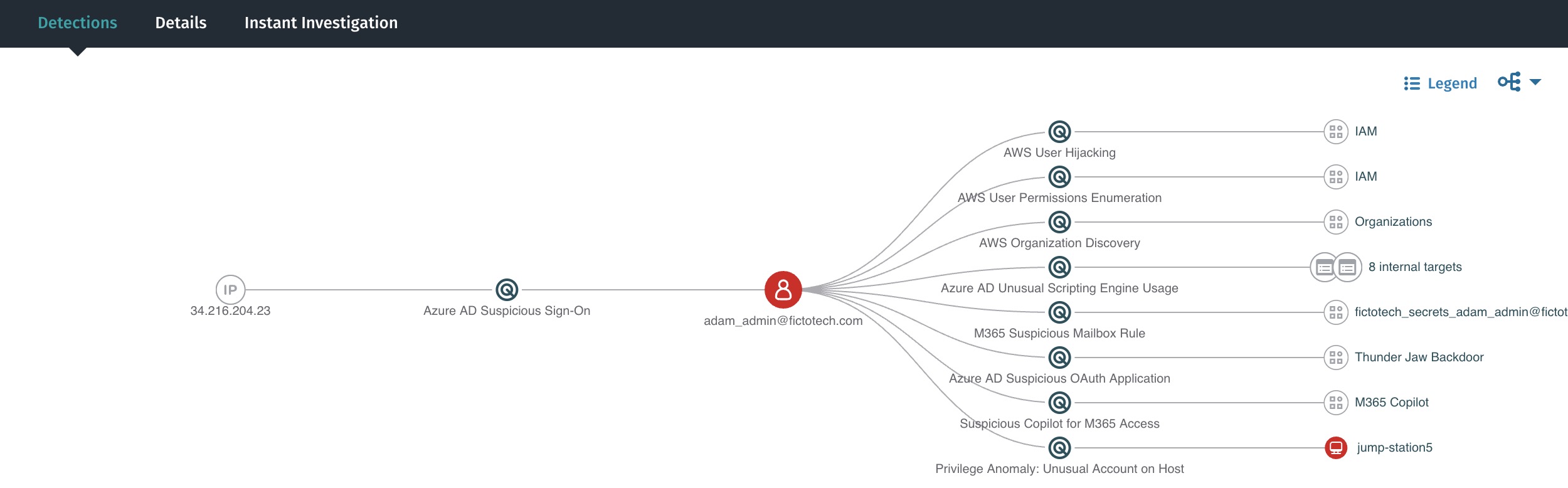

6. Ricerca basata su credenziali e identità

La ricerca delle credenziali spesso inizia con credenziali trapelate trovate nei dati violati o sulle piattaforme del dark web. I cacciatori di minacce rintracciano tali credenziali nei sistemi e nelle attività degli utenti all'interno dell'organizzazione. In alcuni casi, le estensioni del browser che rubano le credenziali o gli adware in bundle con il freeware sono stati collegati all'esfiltrazione delle password.

Anche comportamenti quali accessi imprevisti da IP stranieri o eventi MFA che coinvolgono tecniche di bypass come EvilGinx destano sospetti. Ad esempio, è stato osservato un utente con sede in Svizzera che effettuava l'accesso dagli Stati Uniti senza un contesto di viaggio valido, indicando un dirottamento della sessione.

In che modo Vectra AI la differenza nella ricerca delle minacce

1. Visibilità unificata su rete, identità e Cloud

Vectra AI in un'unica piattaforma i dati telemetrici relativi al traffico di rete, all'identità degli utenti e cloud . Poiché le reti moderne ora abbracciano infrastrutture locali, campus, uffici remoti, cloud center cloud , cloud , SaaS, IoT e sistemi OT, questo approccio olistico elimina la necessità di passare da uno strumento all'altro. Consente ai cacciatori di minacce di monitorare l'intera superficie di attacco in un unico posto, una capacità essenziale per gli ambienti ibridi odierni.

2. La visibilità unica della rete espone l'intera portata degli attacchi

In un caso specifico, si è verificata un'esfiltrazione lenta e furtiva nell'arco di sei mesi tramite un host privo di agente EDR. Poiché non era disponibile endpoint , l'esfiltrazione è rimasta inosservata fino Vectra AI . Grazie alla sua esclusiva analisi dei metadati di rete, Vectra AI il modello di traffico in uscita costante verso un servizio cloud , scoprendo sia la tattica che la sua durata. Ciò ha dimostrato come Vectra AI le lacune di visibilità che altri strumenti potrebbero trascurare.

3. Indagini accelerate grazie alla chiarificazione delle risorse e degli utenti

Vectra AI la telemetria grezza con il contesto, mappando gli IP dei dispositivi e gli ID delle sessioni agli utenti e alle risorse identificati. Nei casi di furto di credenziali o anomalie di identità (ad esempio, bypass MFA o accessi sospetti), ciò ha consentito di determinare rapidamente quale utente fosse coinvolto e a quali sistemi fosse stato effettuato l'accesso. René ha sottolineato come questa chiarezza abbia ridotto i tempi di indagine e aiutato a isolare senza indugio i sistemi interessati.

4. Rivelazione delle violazioni della conformità

Durante le ricerche basate sulla conformità, Vectra AI attività quali connessioni RDP non autorizzate, utilizzo di dispositivi di archiviazione USB non autorizzati e condivisioni SMB aperte contenenti dati sensibili. Questi risultati hanno fornito prove concrete di violazioni delle politiche e hanno contribuito a informare sulla preparazione alla conformità per framework quali PCI DSS e HIPAA.

5. Esperienza di indagine semplice e intuitiva

Vectra AI ai cacciatori di minacce l'accesso diretto alle ricerche salvate e alle query curate sviluppate da esperti di sicurezza. René ha sottolineato quanto fosse facile passare da un rilevamento all'altro, approfondire gli avvisi, visualizzare gli attacchi multidominio e ricostruire le linee temporali utilizzando la Vectra AI . Questo accesso semplificato alle informazioni ha consentito una ricerca efficiente e mirata in tutti gli ambienti.

Guida introduttiva: best practice per la ricerca delle minacce

- Inizia dalla visibilità: assicurati di avere tutti i dati provenienti dalla tua rete, dagli endpoint, cloud e dalle fonti di identità in un unico posto.

- Comportamento normale di base: comprendere come operano tipicamente gli utenti e i sistemi.

- Ricerche tematiche regolari: organizza ricerche mensili o trimestrali incentrate su casi d'uso specifici o scenari di minaccia. Puoi anche sfruttare le ricerche salvate e quelle suggerite dagli esperti Vectra AIper avviare la tua ricerca delle minacce.

- Automatizza dove possibile: crea regole di rilevamento per modelli ricorrenti, come le nuove installazioni di strumenti RMM.

- Utilizza report e piattaforme CTI: sfrutta i feed e i report sulle minacce per elaborare nuove ipotesi di ricerca.

Considerazioni finali

La ricerca delle minacce consiste nel conoscere il proprio ambiente abbastanza bene da riconoscere ciò che non appartiene ad esso. Vectra AI questo processo offrendo visibilità su tutte le superfici di attacco, arricchendo i dati con il contesto comportamentale e collegando tutto insieme.

Inizia in piccolo. Scegli un caso d'uso. Metti in relazione ciò che trovi. Con Vectra AI, la tua prima caccia può essere la tua prima vittoria.

Sei pronto a vedere Vectra AI in azione?

Guarda la demo e scopri come possiamo fare la differenza nelle tue indagini e nella ricerca delle minacce.