Con circa 65.000 attacchi ransomware previsti quest'anno solo negli Stati Uniti secondo Yahoo! Finance, azzardiamo un'ipotesi e diciamo che la gente sta avendo difficoltà a fermare questi eventi minacciosi. Non sembra importare in quale regione, paese o settore ti trovi, i criminali informatici hanno dimostrato che lanceranno attacchi ransomware contro qualsiasi organizzazione da cui possono estorcere denaro o rubare qualcosa di valore. Questo significa che è solo questione di tempo prima di trovarsi nella difficile situazione di dover pagare un riscatto esorbitante o dire addio a risorse e dati critici?

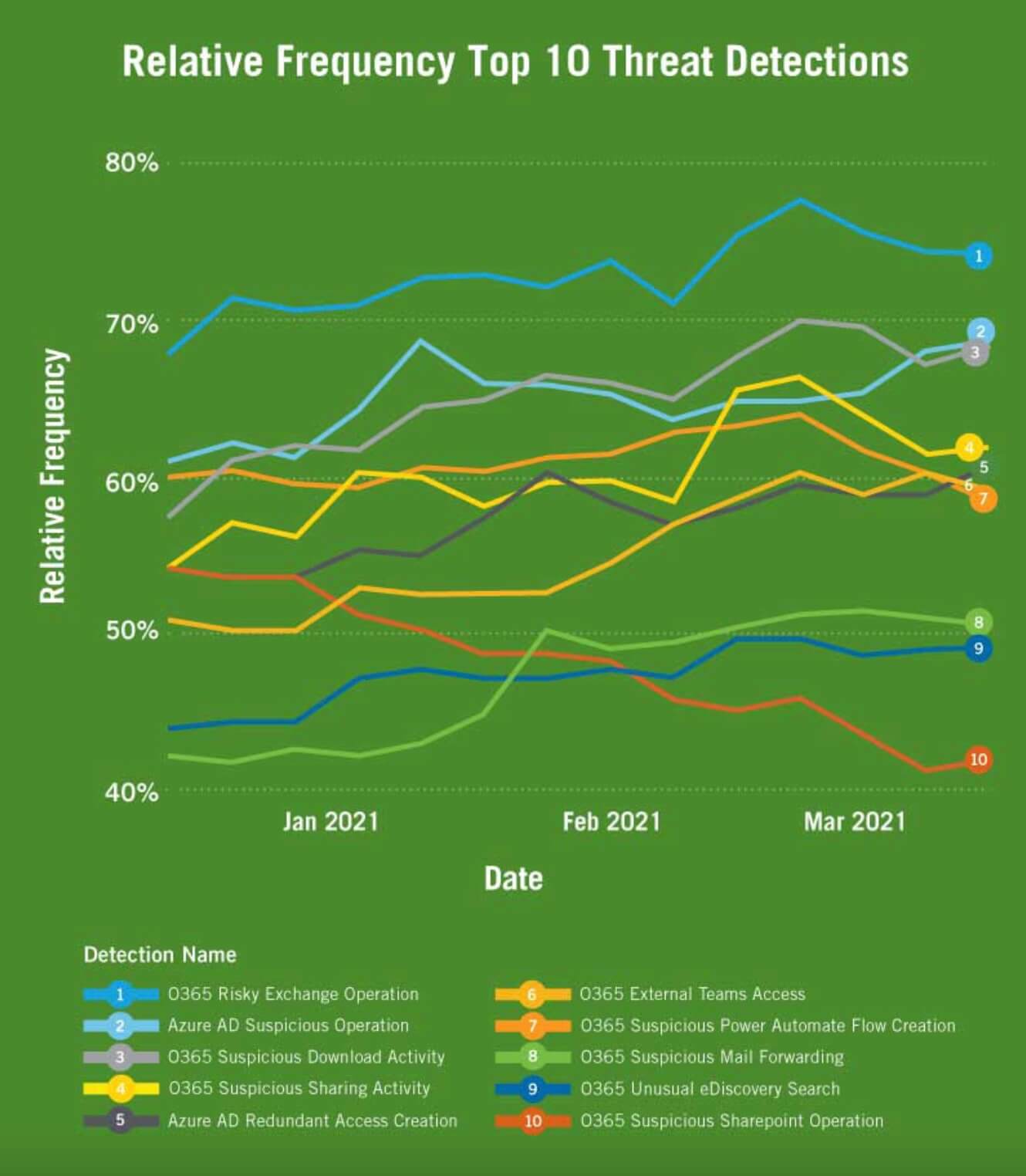

Sembra una situazione difficile da risolvere, e se si ascolta ciò che il CEO di Vectra, Hitesh Sheth sempre sostenuto,per risolvere il problema del ransomware è necessario un nuovo modo di pensare. Questi attacchi non possono essere prevenuti con molte delle attuali strategie di sicurezza adottate dalle organizzazioni. Tuttavia, è possibile rilevare quando si verifica qualcosa di insolito nel proprio ambiente in modo da consentire al team di sicurezza di contenere eventi dannosi come gli attacchi ransomware. Infatti, se diamo un'occhiata alle informazioni di settore tratte dal rapporto Vectra Spotlight, Vision and Visibility: Top 10 Threat Detections for Microsoft Azure AD and Office 365, potrete comprendere bene come i rilevamenti possano tenere il vostro team informato sui comportamenti all'interno del vostro ambiente.

Abbiamo approfondito ulteriormente il rapporto e suddiviso le informazioni per settore, in modo da fornire sia una panoramica delle preoccupazionicloud per determinati settori, sia una mappatura delle rilevazioni in relazione al comportamento degli aggressori, come nel caso degli attacchi ransomware o alla catena di approvvigionamento. Tutto questo inizia con la capacità di raccogliere i dati giusti e di disporre di un'intelligenza artificiale (AI) basata sulle minacce che consente di individuare i dettagli degli attacchi e concentrarsi sulle minacce che devono essere bloccate. Le informazioni di settore riportate di seguito si basano tutte su dati reali e anonimizzati dei clienti: si tratta dei rilevamenti che i clienti ricevono per confermare gli attacchi su Office 365 e Azure AD. Vediamo alcuni dei punti salienti:

Assistenza sanitaria

Come abbiamo visto con l'attacco all'Health Service Executive (HSE) irlandese, gli attacchi ransomware alle organizzazioni sanitarie possono comportare il furto di cartelle cliniche e dati medici, ma vanno ben oltre il semplice problema tecnologico, in quanto hanno il potenziale di ridurre la qualità della vita e delle cure di cui le persone hanno bisogno per sopravvivere.

Il rilevamento più frequente riscontrato nella base clienti Vectra nel settore sanitario è stato O365 Suspicious Power Automate Flow Creation, che potrebbe indicare che un aggressore sta configurando un meccanismo di persistenza. Microsoft Power Automate è senza dubbio uno strumento utile per automatizzare le attività di routine, ma il rischio è che sia attivo di default in Office 365 e sia dotato di centinaia di connettori. È interessante per gli aggressori perché, anche con un accesso di base e senza privilegi, può essere utilizzato come canale per vivere del territorio e lavorare per raggiungere i propri obiettivi. Leggi ulteriori approfondimenti sul settore sanitario per scoprire come i clienti Vectra Healthcare stanno ratificando gli attacchi nei loro ambienti.

Produzione

Essendo un settore che dà la priorità alla continuità operativa, il ransomware ha la capacità di interrompere rapidamente le attività, rendendo le aziende manifatturiere un bersaglio privilegiato per gli attacchi informatici. Un attacco ransomware che influisce sulle operazioni metterebbe sotto pressione una struttura, costringendola a reagire pagando il riscatto per limitare eventuali interruzioni delle apparecchiature. Sebbene molti produttori utilizzino una rete distribuita fisicamente, stanno anche adottando cloud velocità, scalabilità e connettività, come altri settori, aggiungendo così un ulteriore livello alla superficie di attacco.

Dando uno sguardo alle frequenti rilevazioni ricevute dai clienti del settore manifatturiero di Vectra, due delle prime tre erano correlate all'attività di condivisione di Office 365. Qualsiasi attività di condivisione sospetta dovrebbe essere esaminata attentamente dai team di sicurezza per assicurarsi che le azioni siano state compiute da utenti autorizzati e non da un aggressore che tenta di sottrarre dati o qualsiasi altra cosa che possa aiutare i criminali a portare avanti un attacco. Per ulteriori informazioni sulle attività sospette che queste organizzazioni dovrebbero tenere sotto controllo, consultare le approfondite analisi di settore sul settore manifatturiero.

Servizi finanziari

Se esiste un obiettivo più allettante per i criminali informatici rispetto alle istituzioni finanziarie (FSI), ci piacerebbe saperlo. Questo è uno dei motivi per cui il settore rimane uno dei più regolamentati e, ora con cloud in forte aumento, i criminali informatici hanno solo più angolazioni da sfruttare per gli attacchi. In particolare, in Office 365 e Azure AD, i clienti Vectra FSI hanno segnalato un'alta percentuale di operazioni rischiose su O365 Exchange e di creazione di accessi ridondanti su Azure AD. Che ci sia la possibilità che un aggressore manipoli Exchange per ottenere l'accesso o tenti di appropriarsi di un account, questa attività è preoccupante e dovrebbe essere indagata dai team di sicurezza quando viene individuata. Per ulteriori dettagli sul significato di questi rilevamenti, leggi le informazioni complete sul settore FSI.

Istruzione

La pandemia ha costretto gli istituti scolastici a cercare soluzioni per garantire la sicurezza, la connessione e la produttività di studenti e insegnanti, il che in molti casi ha significato ricorrere al cloud. Che si trattasse di strumenti di comunicazione o di produttività, il cloud all'altezza del compito e, sotto molti aspetti, ha reso possibile l'apprendimento durante questo periodo. Ma, come nel caso degli altri settori sopra citati, il cloud anche ciò che si sapeva sulla sicurezza degli istituti scolastici. Abbiamo visto che le attività di posta elettronica e condivisione hanno attivato rilevamenti di minacce negli istituti di istruzione superiore, il che non è sorprendente poiché ciò consente l'apprendimento e la collaborazione, ma rende anche più difficile individuare fughe di dati dannose. Per vedere quali rilevamenti utilizzano i clienti del settore dell'istruzione (EDU) per confermare gli attacchi, date un'occhiata alle informazioni sul settore EDU.

È ora di iniziare a comprendere il comportamento del tuo account

Se dai un'occhiata alle informazioni sul settore qui riportate o al rapporto completo, capirai perché è fondamentale che le organizzazioni definiscano una visione chiara di cosa si intenda per utilizzo autorizzato, insieme alla visibilità necessaria per monitorare e misurare gli scostamenti da tale visione. Senza questi due elementi, il rilevamento delle minacce diventa una sfida difficile, perché non è possibile sapere se l'attività che si sta osservando proviene da un utente autorizzato o da un aggressore. E se si pensa a quanto sia improbabile prevenire un attacco ransomware con i tradizionali strumenti endpoint che i criminali informatici aggirano regolarmente, non c'è mai stato un momento migliore per conoscere veramente il comportamento del proprio account.

Leggi subito il rapporto Spotlight!