Il gruppo di ransomware che si fa chiamare GLOBAL ha pubblicato un video promozionale che sembra più il lancio di un prodotto SaaS che una minaccia criminale. Con promesse di assistenza 24 ore su 24, 7 giorni su 7, aggiornamenti settimanali e gestione mobile, il video mostra come il ransomware-as-a-service (RaaS) sia maturato fino a diventare un modello di business professionalizzato, simile a un franchising.

Dietro al marchio accattivante, le funzionalità di GLOBAL ci dicono molto su come operano gli affiliati e perché le difese tradizionali spesso non sono sufficienti. Ogni funzionalità è progettata con cura per accelerare l'impatto, ridurre il rilevamento e massimizzare i pagamenti dei riscatti.

Portata e scala aziendale

Costruzione multipiattaforma: colpire l'azienda dove fa più male

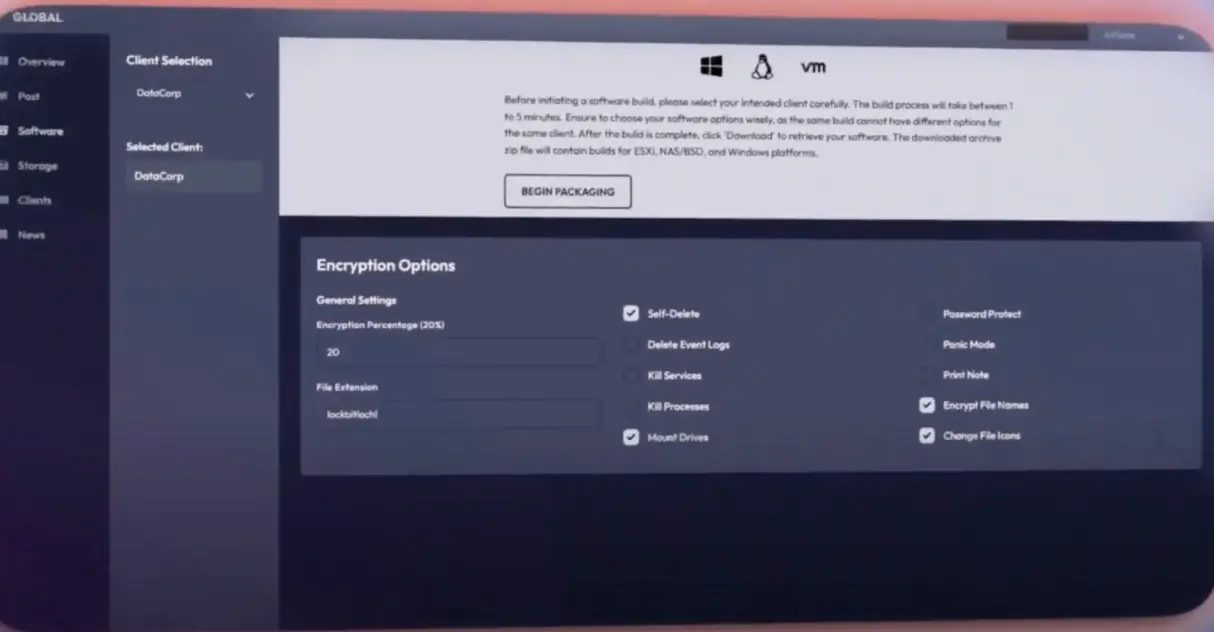

Le aziende non utilizzano solo laptop Windows. Si affidano a server Linux per le applicazioni, hypervisor VMware ESXi per la virtualizzazione e dispositivi NAS/BSD per l'archiviazione. Queste piattaforme sono fondamentali per la resilienza, ma sono anche bersagli appetibili per il ransomware.

Il builder di GLOBAL consente agli affiliati di creare pacchetti ransomware per tutti loro in pochi minuti. Ciò garantisce che i backup, lo storage e le macchine virtuali siano vulnerabili quanto i desktop. Il loro obiettivo è semplice: eliminare ogni possibilità di ripristino. Per i team SOC che si affidano esclusivamente agli endpoint , la visibilità sui sistemi ESXi o NAS è quasi inesistente, lasciando esposte intere infrastrutture.

Propagazione con un solo clic: la velocità come arma

Un singolo endpoint infetto endpoint garantisce il ricatto del riscatto. Per costringere un'azienda a pagare, gli aggressori hanno bisogno di scala e velocità.

La propagazione con un solo clic di GLOBAL automatizza il movimento laterale, diffondendo il ransomware in tutta la rete in pochi minuti. Gli affiliati non hanno bisogno di competenze tecniche approfondite; la piattaforma gestisce la diffusione utilizzando credenziali rubate e unità condivise. Quando i difensori individuano attività insolite su un host, potrebbero essercene già decine di altri crittografati. Le difese tradizionali come EDR o firewall raramente segnalano questo tipo di traffico interno con credenziali, consentendo agli aggressori di superare i team di risposta.

Modalità Mount: crittografia oltre Endpoint

I dati aziendali critici risiedono spesso su unità di rete condivise montate sui computer degli utenti. Queste unità in genere non dispongono di endpoint , il che le rende bersagli privilegiati dei ransomware.

La modalità di montaggio di GLOBAL sfrutta questa caratteristica crittografando i dischi remoti endpoint infetto. Nessun file binario entra mai in contatto con il NAS o il file server. Per l'autore dell'attacco, ciò significa ampia copertura senza rischi aggiuntivi. Per i difensori, significa che gli EDR non vedono mai codice dannoso su quei sistemi di archiviazione, i backup vengono crittografati insieme ai dati primari e i SOC hanno poca visibilità sull'attacco fino a quando non è troppo tardi.

Kit di strumenti distruttivi e di evasione

Binari auto-cancellabili: cancellare le prove

Una volta eseguito, GLOBAL può cancellare il proprio file binario, senza lasciare alcun traccia che possa essere analizzata dai difensori. Ciò impedisce ai team SOC di ottenere prove forensi fondamentali e concede agli affiliati il tempo necessario per riutilizzare lo stesso payload altrove. Gli antivirus tradizionali, che si basano sulle firme, diventano inefficaci una volta che il campione è stato eliminato.

Eliminare i registri degli eventi: accecare i difensori

Cancellando i registri degli eventi di Windows, GLOBAL elimina la traccia di audit relativa a movimenti laterali, escalation dei privilegi o esecuzione dei processi. Gli investigatori si ritrovano con file crittografati e nessuna traccia di come si è svolto l'attacco. Le piattaforme SIEM che dipendono dai registri diventano inefficaci quando questi registri scompaiono alla fonte.

Eliminare servizi e processi: spianare la strada alla crittografia

GLOBAL può terminare database, backup e agenti endpoint prima della crittografia. Ciò garantisce una crittografia più fluida, impedisce le opzioni di ripristino e silenzia le difese. Sebbene gli EDR possano segnalare l'interruzione di processi di massa, gli aggressori li mascherano come attività IT di routine, confondendoli con il normale rumore amministrativo.

Crittografare nomi di file e icone: personalizzare l'attacco

GLOBAL consente agli affiliati di personalizzare i file crittografati con estensioni come .GLOBAL e icone con il marchio del ransomware. Non è solo una questione tecnica: è anche psicologica. I dipendenti che aprono le cartelle vedono solo file rinominati e contrassegnati dal marchio, il che aumenta il panico e la pressione. Gli antivirus ignorano le modifiche estetiche e molti strumenti SOC non sono in grado di rilevare alterazioni di metadati in blocco.

Modalità Panico: un interruttore di emergenza per il controllo

GLOBAL include una "modalità panico" per interrompere immediatamente l'esecuzione. Ciò protegge gli affiliati se incontrano una sandbox, difese rafforzate o se falliscono il bersaglio. Il ransomware scompare durante l'operazione, lasciando al massimo tracce parziali. Gli antivirus e gli EDR raramente rilevano un attacco che si interrompe prima che la telemetria si accumuli.

Tattiche di estorsione e pressione

Negoziazione basata sull'intelligenza artificiale: automatizzazione della conversazione sul riscatto

Negoziare il pagamento dei riscatti è un'attività che richiede molto lavoro. GLOBAL risolve questo problema con il supporto dell'intelligenza artificiale che guida le conversazioni, adatta le richieste e massimizza i pagamenti. Gli affiliati possono gestire più campagne senza dover destreggiarsi tra le chat. Le vittime non parlano con un essere umano, ma negoziano con un sistema automatizzato ottimizzato per ottenere il massimo vantaggio. Nessuno strumento tradizionale è in grado di interrompere questa dinamica.

Blog e app mobile: estorsione a portata di mano

Gli affiliati di GLOBAL controllano il proprio blog di estorsione e possono gestire le fughe di notizie tramite un'app mobile. Possono caricare i dati rubati, avviare countdown e intensificare le campagne di pressione all'istante. La doppia estorsione diventa portatile, sempre attiva e indipendente dagli operatori centrali. Le difese tradizionali non offrono alcuna prevenzione in questo caso, ma solo il monitoraggio delle informazioni sulle minacce dopo che le fughe di notizie sono diventate di dominio pubblico.

Conclusione: i difensori devono Match industrializzazione del ransomware

GLOBAL illustra una verità più ampia: il ransomware si è evoluto in un modello di servizio industrializzato. Gli affiliati dispongono di automazione, strumenti distruttivi e supporto professionale, mentre le difese tradizionali faticano a tenere il passo.

Per i difensori, affidarsi esclusivamente a EDR, SIEM o backup non è più sufficiente. Questi strumenti sono importanti, ma le funzionalità di GLOBAL sono progettate espressamente per aggirarli. Per bloccare il ransomware prima che inizi la crittografia e l'estorsione, i team SOC hanno bisogno di una visibilità che abbracci identità, rete, cloud ed endpoint, integrata con informazioni in grado di rilevare i comportamenti degli aggressori in tempo reale.

È qui che entra in gioco la Vectra AI . Rilevando comportamenti quali movimenti laterali, uso improprio delle credenziali e attività di crittografia anomale, Vectra AI i team SOC a individuare attacchi come GLOBAL prima che compaia la richiesta di riscatto. È il livello mancante che colma le lacune di rilevamento e risposta lasciate dagli strumenti tradizionali.

- Scopri come Vectra AI aiutare il tuo team a bloccare il ransomware sul nascere.

- Guarda la demo autoguidata della Vectra AI .