Le operazioni ransomware non scompaiono. Si evolvono.

I nomi dei ransomware possono cambiare, ma gli operatori, l'infrastruttura e i comportamenti spesso persistono sotto un nuovo marchio. L'ultimo esempio è DevMan, un gruppo che opera su codice DragonForce modificato e posizionato come il nuovo arrivato in una lunga stirpe di famiglie di ransomware costruite sulle Black Basta di Conti e Black Basta .

Sebbene diversi fornitori di soluzioni di sicurezza e analisti abbiano rilevato somiglianze tecniche e operative tra questi gruppi, l'attribuzione dei ransomware rimane complessa. L'ascesa di DevMan è meglio interpretabile come una continuazione del riutilizzo di codice, della migrazione di affiliati e della condivisione di strumenti piuttosto che come un collegamento definitivo a un operatore specifico.

L'eredità di Conti: il codice che non è mai morto

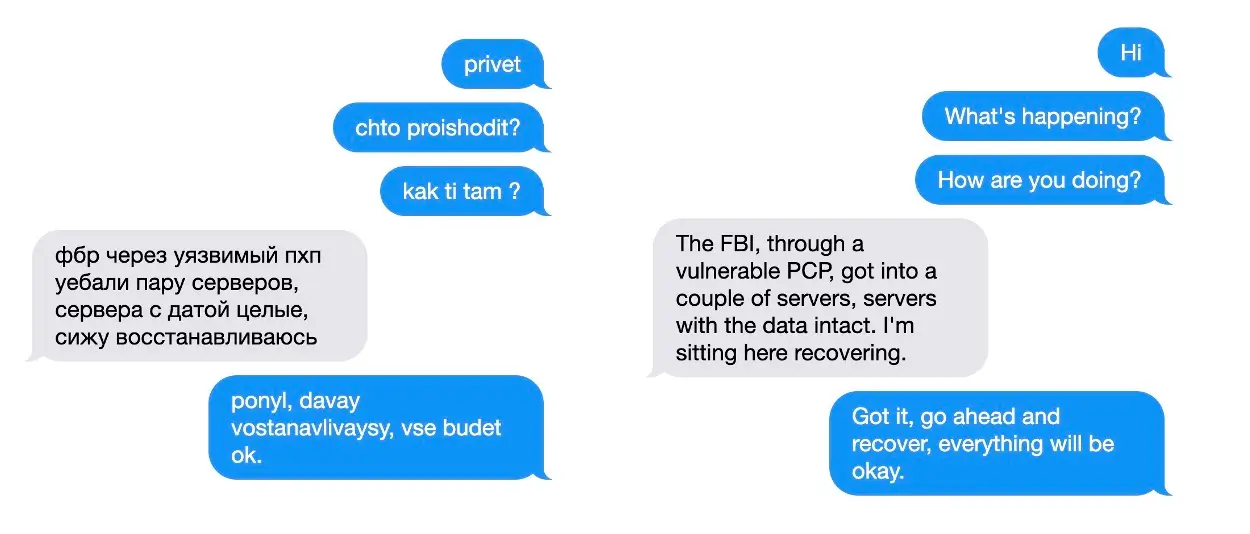

Il codice sorgente trapelato di Contirimane uno dei framework ransomware più riutilizzati esistenti. Ha alimentato direttamente lo sviluppo di Black Basta e, successivamente, della famiglia di ransomware DragonForce. I log Black Basta trapelati Black Basta hanno ulteriormente confermato che il suo leader, Tramp, aveva legami di lunga data con LockBitSupp, l'amministratore dell'impero LockBit RaaS.

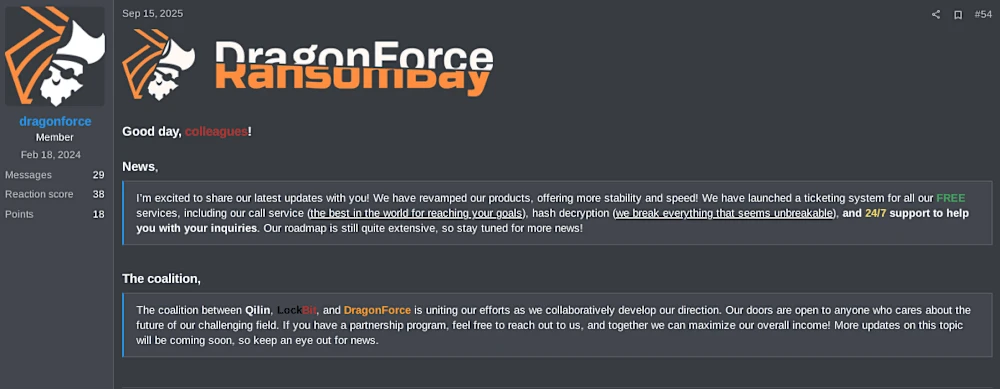

Entro settembre 2025, DragonForce ha annunciato una coalizione con Qilin e LockBit, creando una rete di ransomware tra affiliati. Gli stessi nomi ricompaiono nei siti di leak, nei programmi di affiliazione e nelle infrastrutture condivise, a conferma del fatto che oggi il ransomware opera come un ecosistema e non come gruppi isolati.

Il modello DragonForce e la nascita di DevMan

DragonForce ha introdotto un modello"Dragons-as-a-Service"(Draghi come servizio), offrendo agli affiliati ransomware preconfigurati, infrastruttura Tor e diritti di pubblicazione su siti di divulgazione sotto il proprio marchio. Questo programma RaaS ha consentito agli operatori emergenti di lanciare attacchi rapidamente, utilizzando strumenti collaudati.

DevMan è apparso per la prima volta a metà aprile 2025, inizialmente come affiliato di Qilin (Agenda) e DragonForce, ma anche collegato alle operazioni APOS (APOS è stato collegato anche a PEAR sin da allora... ). I primi attacchi rispecchiavano le strategie di DragonForce: sfruttamento delle VPN per l'accesso, sondaggio delle SMB per il movimento laterale e tattiche di doppia estorsione.

Nel luglio 2025, tutto era cambiato. DevMan si era separato da DragonForce, lanciando la propria infrastruttura, compreso il primo sito di leak chiamato "DevMan's Place". L'analisi forense pubblicata da ANY.RUN il 1° luglio ha confermato che il suo payload riutilizzava il codice DragonForce, a sua volta basato su Conti, e presentava diversi difetti tecnici:

- La richiesta di riscatto si auto-crittografa, un errore di configurazione del builder.

- La funzione sfondo non funziona su Windows 11, ma funziona su Windows 10.

- Sono incluse tre modalità di crittografia: completa, solo intestazione e personalizzata.

- Il malware interamente offline, con attività di rete basata esclusivamente su SMB.

L'estensione del file .DEVMAN e le nuove stringhe interne contraddistinguono questa variante, ma il suo DNA rimane inconfondibilmente DragonForce.

L'attribuzione negli ecosistemi ransomware è complessa

L'attribuzione negli ecosistemi ransomware è intrinsecamente complessa. Come osserva Jon DiMaggio in The Art of Attribution (Analyst1, 2024), collegare accuratamente un'operazione a un'altra richiede l'allineamento tra prove tecniche, comportamentali e umane, piuttosto che basarsi esclusivamente sulle somiglianze del codice o sulle tempistiche.

DevMan, come molti operatori emergenti, si trova all'incrocio tra codici riutilizzati, infrastrutture riproposti e reti di affiliati condivise. La sovrapposizione con DragonForce e i legami indiretti con Conti e Black Basta la realtà più ampia dell'ecosistema ransomware. I gruppi prendono in prestito, acquistano, copiano o modificano il codice. Gli affiliati migrano frequentemente da un'operazione all'altra. Gli strumenti vengono rivenduti, divulgati o integrati in nuovi servizi RaaS.

Ciò crea continuità a livello tecnico senza necessariamente implicare continuità nella leadership. Per questo motivo, DevMan è meglio inteso come un prodotto del riutilizzo dell'ecosistema piuttosto che come un'estensione confermata di qualsiasi operatore precedente.

DevMan 2.0: da operatore a fornitore RaaS

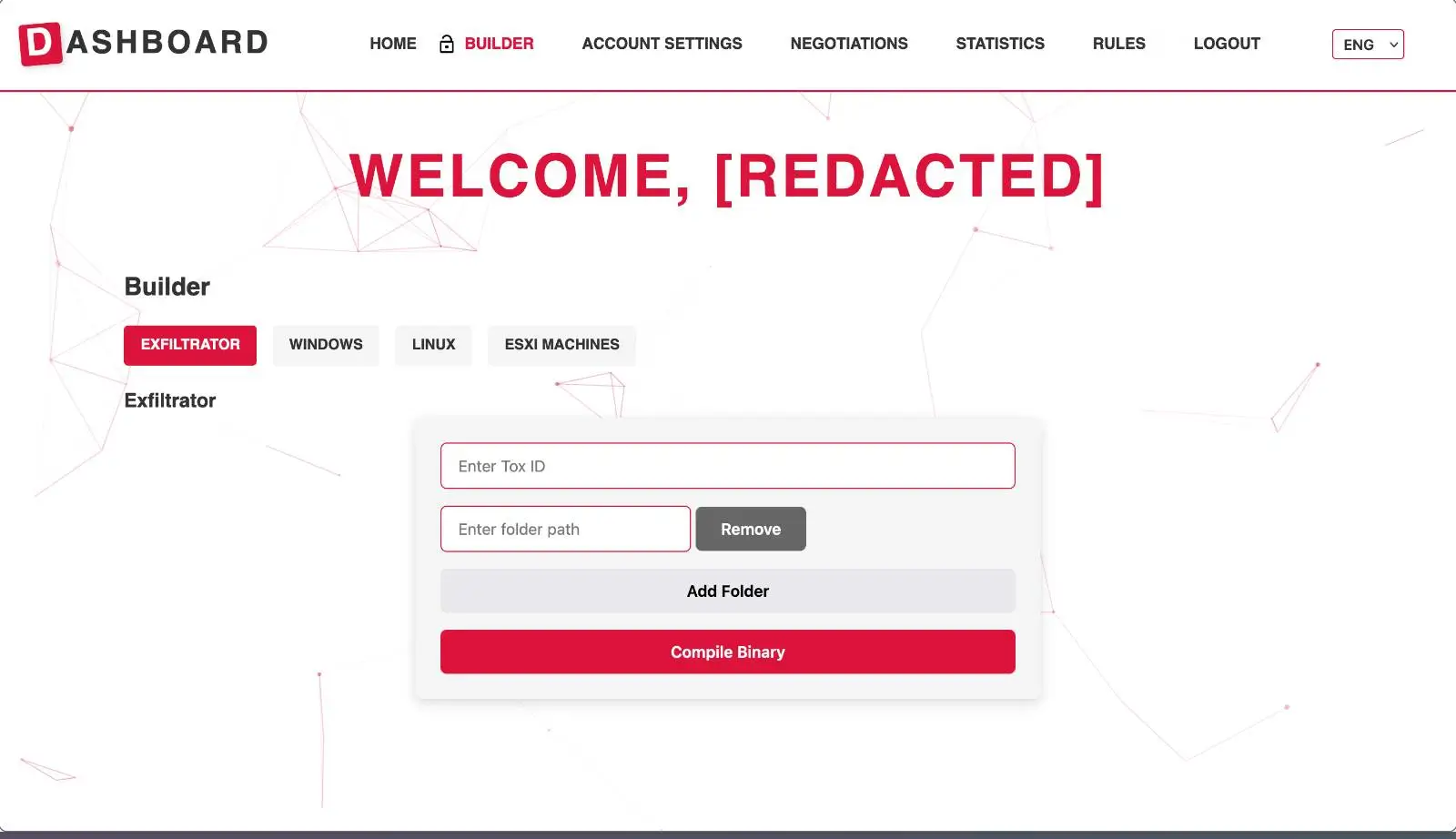

Alla fine del 2025, DevMan era passato da operatore a fornitore. Il 30 settembre 2025 ha lanciato DevMan 2.0, una piattaforma Ransomware-as-a-Service riprogettata con reclutamento di affiliati, un dashboard di costruzione e nuove varianti scritte in Rust.

Gli screenshot della piattaforma rivelano:

- Una dashboard di affiliazione basata sul web per la creazione di crittografi destinati a Windows, Linux ed ESXi.

- Un modello strutturato di partecipazione agli utili, che offre una quota del 22% sui ricavi per gli affiliati che generano meno di 20 milioni di dollari.

- Utilità automatizzate per l'esfiltrazione dei dati e personalizzazione delle richieste di riscatto.

- Regole di condotta che vietano gli attacchi contro gli Stati della CSI e le strutture sanitarie che si occupano di bambini.

In pratica, DevMan 2.0 funziona in modo molto simile a DragonForce, ma con il marchio, l'infrastruttura e il controllo degli affiliati interamente sotto un unico operatore.

Perché è importante per i difensori

DevMan illustra come le operazioni ransomware possano rinominare, ristrutturare e ridistribuire il codice senza alterare i comportamenti sottostanti utilizzati durante le intrusioni. I team SOC devono affrontare avversari che cambiano spesso nome, ma le cui tecniche rimangono invariate.

In Conti, Black Basta, DragonForce e DevMan continuano a emergere diversi comportamenti:

- Crittografia offline e movimento laterale tramite SMB e RDP.

- Utilizzo di strumenti legittimi per garantire la persistenza.

- Rapida integrazione degli affiliati grazie a framework di sviluppo condivisi.

Le difese basate sulle firme non funzionano contro questo modello. Ciò che rimane costante è il comportamento degli aggressori, visibile nel traffico di rete, nell'uso improprio delle identità e nei tentativi di escalation dei privilegi. Questi sono esattamente i modelli che la Vectra AI rileva in tempo reale.

Come Vectra AI ciò che i rebranding non riescono a nascondere

Che l'attribuzione possa essere confermata o meno, ciò che conta per i difensori sono i comportamenti. La Vectra AI si concentra sul rilevamento delle tattiche e dei comportamenti degli aggressori, non sui nomi dei marchi.

Analizzando l'identità, la rete e cloud , la Vectra AI rileva i segni dell'esecuzione del ransomware e del movimento laterale prima che inizi la crittografia, che si tratti di DevMan, Play, Qilin, Scattered Spider o qualsiasi altro gruppo APT.

Gli aggressori possono cambiare nome, ma non il loro comportamento.

Con Vectra AI, puoi vedere ciò che loro non possono nascondere.

Guarda una demo autoguidata della Vectra AI per scoprire come l'intelligenza artificiale comportamentale rileva l'attività dei ransomware, anche attraverso i rebranding.