In tutto il mondo si è verificata un'ondata silenziosa ma deliberata di intrusioni informatiche. Queste operazioni non sono rumorose campagne di ransomware o caotiche fughe di dati. Si tratta di azioni calcolate e progettate per durare nel tempo. Gli autori di queste azioni si muovono strategicamente attraverso i sistemi che alimentano la vita quotidiana – operatori di telecomunicazioni, router, reti energetiche e infrastrutture governative – senza lasciare quasi alcuna traccia.

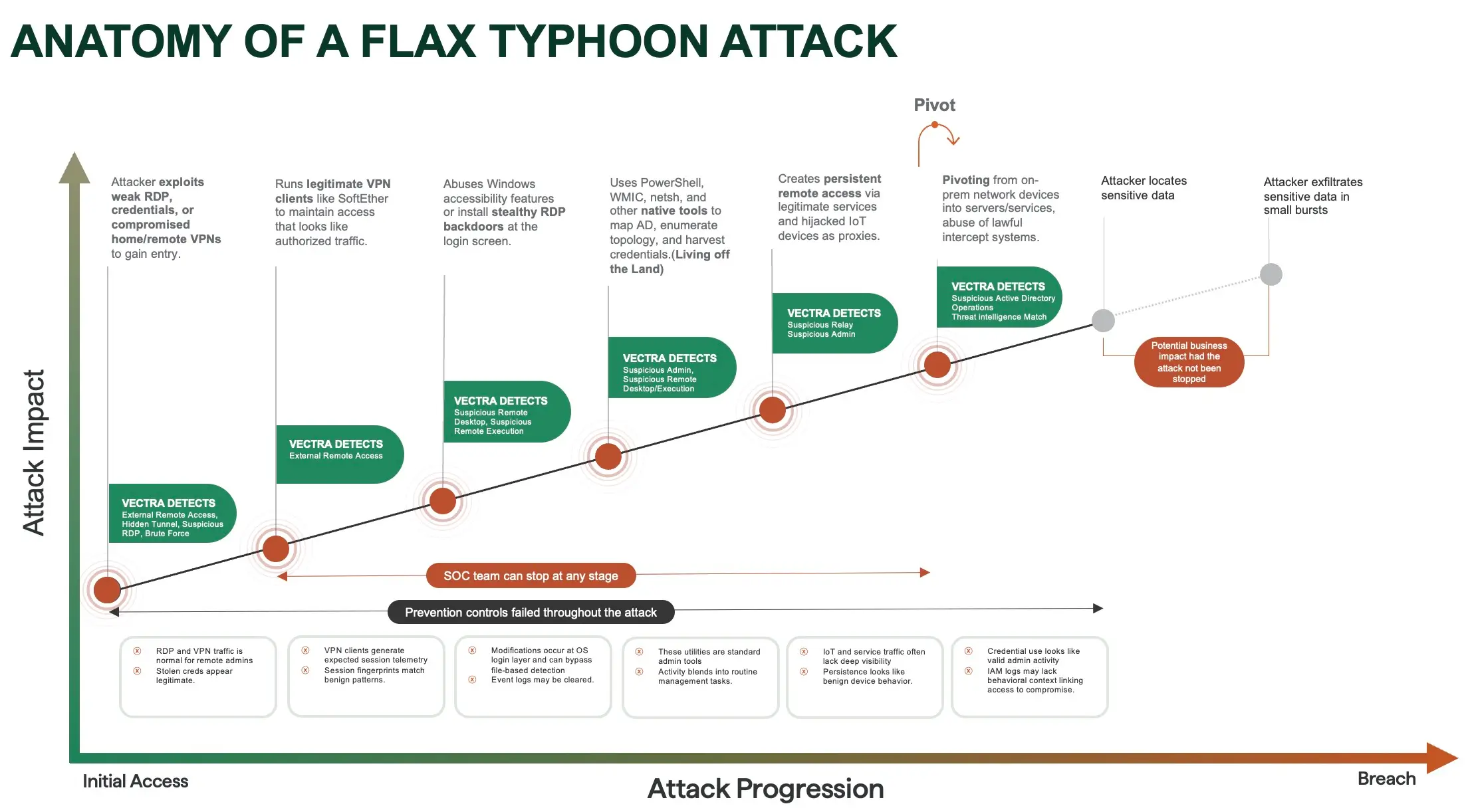

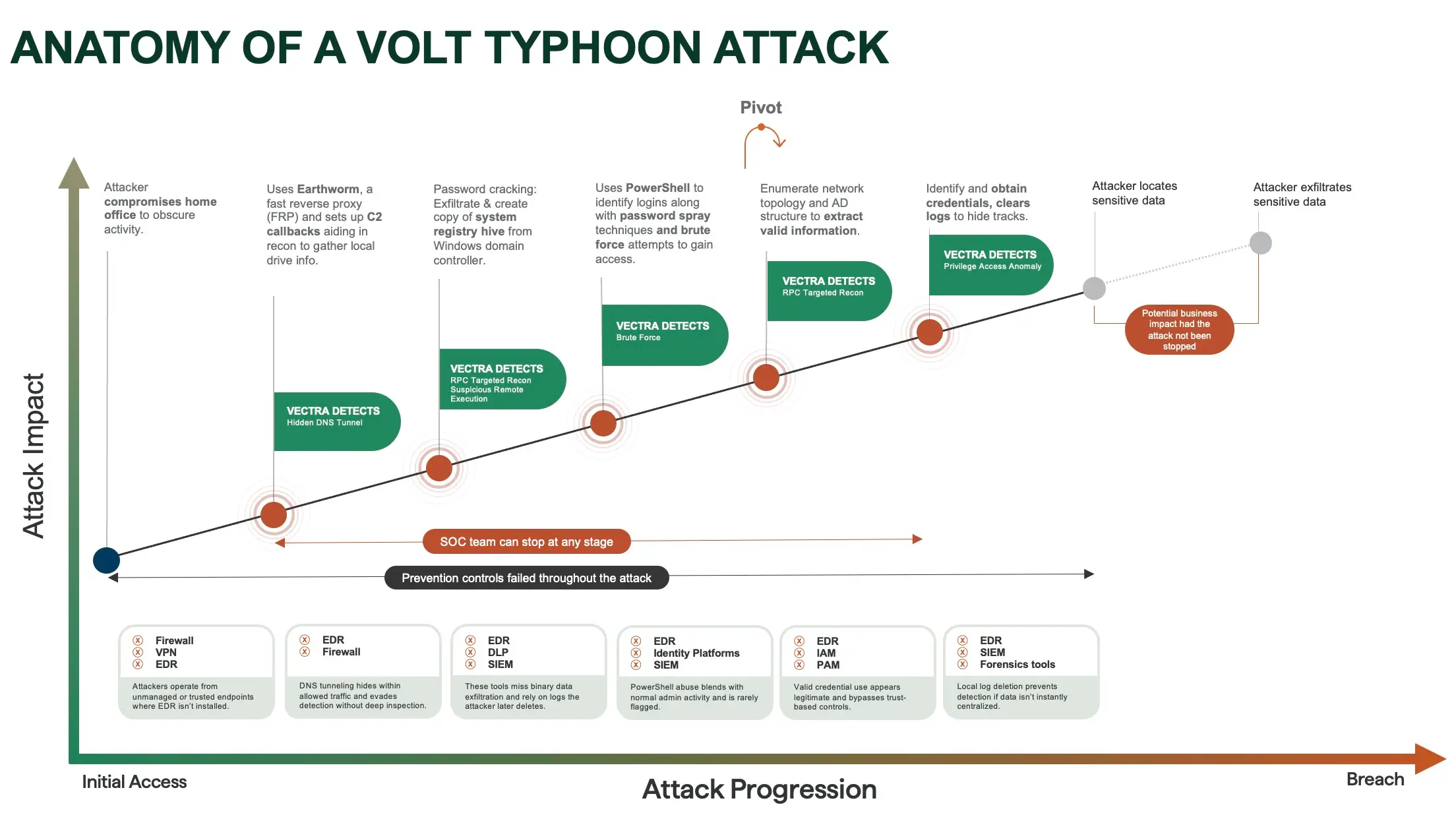

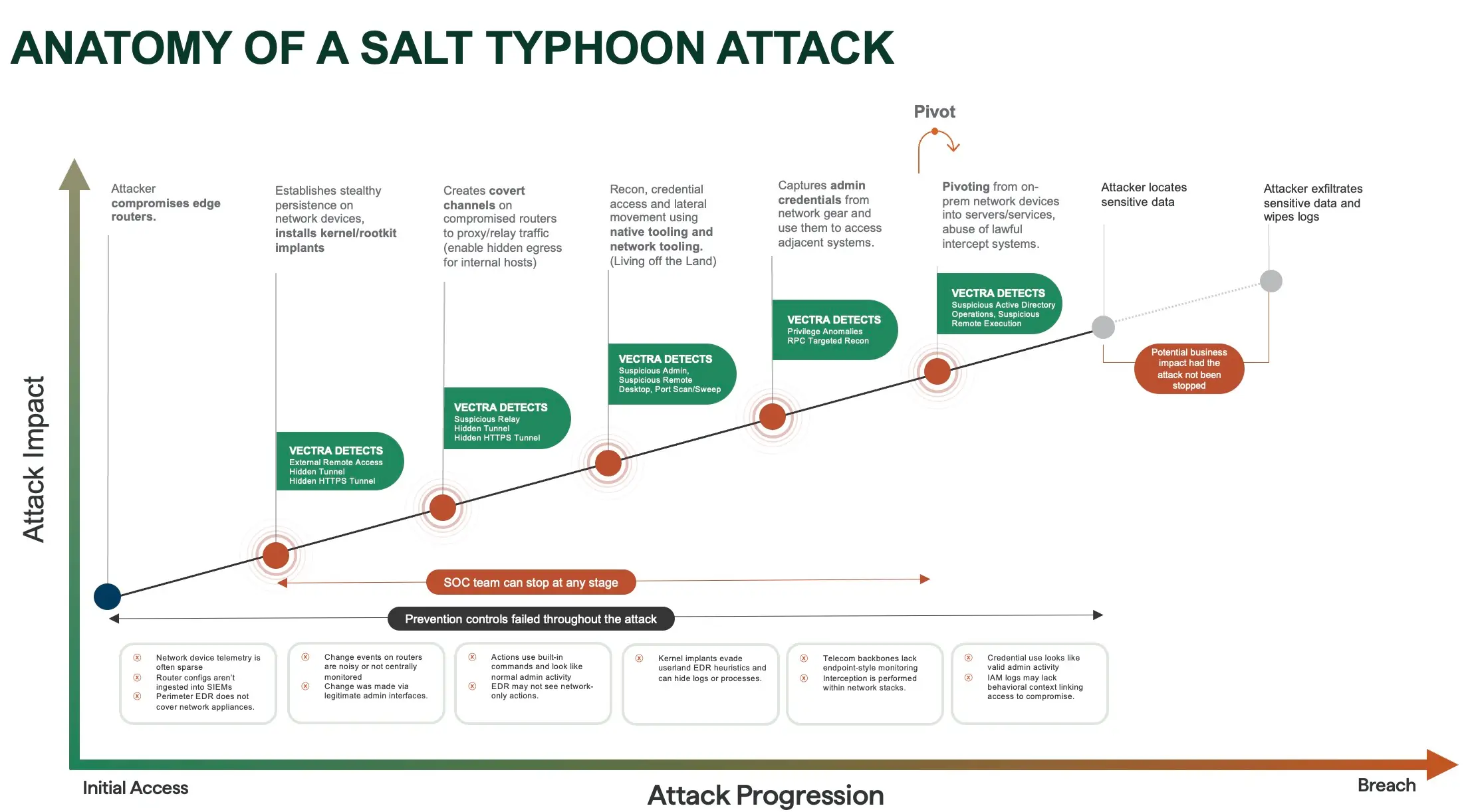

Questi gruppi di minaccia, denominati collettivamente Typhoons, includono Volt Typhoon, Flax Typhoon e Salt Typhoon, tutti collegati ad attività sponsorizzate dallo Stato cinese. Ciascun gruppo opera con obiettivi distinti, ma le loro tecniche operative condividono lo stesso DNA: furtività, pazienza e profonda comprensione operativa. Anziché distribuire malware personalizzato, riutilizzano strumenti affidabili e si mimetizzano nell'attività legittima del sistema.

Dal preposizionamento per causare interruzioni allo spionaggio segreto delle telecomunicazioni, i Typhoon rappresentano un cambiamento verso attacchi che hanno successo proprio perché passano inosservati.

Il roster dei Typhoon

Ogni gruppo Typhoon svolge un ruolo nell'ambito di una strategia più ampia che prende di mira le infrastrutture critiche globali. Sebbene le loro missioni siano diverse, i loro metodi danno sempre la priorità all'invisibilità e alla persistenza.

Tattiche senza strumenti: Living Off the Land

Ciò che rende le operazioni di Typhoon così difficili da individuare non è solo la loro abilità, ma anche la loro moderazione. Raramente utilizzano nuovi codici, ma si servono piuttosto di quelli già disponibili all'interno dell'ambiente.

Questo approccio "living off the land" si basa sull'uso improprio di strumenti amministrativi legittimi come PowerShell, WMIC, netsh e Desktop remoto per eseguire attività dannose sotto le spoglie di operazioni normali. Poiché questi strumenti sono comuni negli ambienti aziendali, i comportamenti anomali possono facilmente passare inosservati.

Volt Typhoon Flax Typhoon fanno ampio ricorso a questa tattica per raccogliere informazioni in modo discreto o stabilire punti d'appoggio a lungo termine. Salt Typhoon combina strumenti nativi con tecniche di occultamento avanzate, come gli impianti a livello di kernel, per mantenere un accesso più profondo. L'obiettivo comune: portare a termine la missione apparendo del tutto normali.

Persistenza sui payload

Per i gruppi Typhoon, l'infiltrazione è solo il primo passo. Il loro vero obiettivo è quello di rimanere all'interno dei loro obiettivi il più a lungo possibile, evitando di essere scoperti e creando al contempo un accesso duraturo. Non si tratta di consegnare carichi utili tradizionali, ma di modellare l'ambiente in modo da garantire che non debbano mai andarsene.

Flax Typhoon mantiene l'accesso remoto installando client VPN legittimi come SoftEther, mimetizzandosi con i normali modelli di traffico. In alcuni casi, dirotta le funzioni di accessibilità di Windows, come la scorciatoia Sticky Keys, per creare silenziosamente backdoor di accesso che sopravvivono ai riavvii ed evitano endpoint .

Volt Typhoon si avvale di credenziali rubate e utilità native di Windows per muoversi all'interno delle reti senza essere rilevato. Spesso crea tunnel nascosti utilizzando strumenti come netsh portproxy, che consentono di reindirizzare il traffico interno senza attivare allarmi o ricorrere a infrastrutture di comando e controllo esterne.

Salt Typhoon combina la furtività con un profondo controllo tecnico. Oltre ad abusare dei router e delle apparecchiature di rete per mantenere l'accesso, distribuiscono rootkit che operano a livello di kernel. È stato osservato che abilitano servizi dormienti, alterano i controlli di accesso e manipolano le configurazioni dei dispositivi per garantire più percorsi persistenti nella rete.

Questi attori non si limitano a nascondersi all'interno della rete, ma la rimodellano attorno a sé stessi. Il loro modello di persistenza costringe i difensori a monitorare i comportamenti nel tempo invece di cercare malware .

La perseveranza è il carico utile

Che si tratti di Volt Typhoon stia preparando una rivoluzione, Flax Typhoon stia mappando le infrastrutture taiwanesi o Salt Typhoon sta intercettando le comunicazioni attraverso le dorsali globali, il filo conduttore è chiaro: malware nonmalware più l'indicatore di compromissione, ma lo è il comportamento. Ciascuno di questi gruppi crea un accesso a più livelli, manipola la fiducia e opera ben al di sotto della soglia di rilevamento tradizionale. Essi fanno affidamento sul fatto che i difensori si concentrino sui file e non sulle azioni.

È qui che entra in gioco la Vectra AI fa la differenza. Analizzando il comportamento su cloud, rete e identità, Vectra rileva i sottili schemi di utilizzo dei comandi, l'escalation dei privilegi e i movimenti laterali su cui fanno affidamento gli autori di Typhoon. La piattaforma non cerca malware, ma identifica le intenzioni malevole, anche quando gli avversari sembrano legittimi.

Se la tua strategia di rilevamento è impostata solo per individuare gli elementi più evidenti, questi attori avranno successo. Per scoprire le minacce che non vogliono essere individuate, hai bisogno di una visibilità costante e di un'intelligenza basata sull'intelligenza artificiale che apprenda man mano che gli aggressori si adattano.

Scopri come la Vectra AI rivela le minacce più silenziose prima che diventino problemi gravi.