Qilin non è nato dal nulla. Il gruppo è maturato fino a diventare un'organizzazione di ransomware-as-a-service ad alto ritmo nel 2025, estendendo gli attacchi a enti pubblici, istruzione, sanità, produzione e grandi imprese. Diverse raccolte di informazioni di intelligence collocano Qilin tra i gruppi più attivi di quest'anno, con una quota a doppia cifra di segnalazioni mensili di vittime e una crescita a tre cifre rispetto all'anno precedente. I team di sicurezza in Francia e negli Stati Uniti hanno risentito direttamente di questa impennata, dai consigli regionali e dai distretti scolastici agli uffici dello sceriffo e alle aziende manifatturiere.

Chi è Qilin, in termini pratici

Qilin utilizza un modello RaaS classico. Gli operatori principali gestiscono malware, siti di divulgazione e portali di negoziazione. Gli affiliati ottengono l'accesso iniziale, si muovono lateralmente, rubano dati, distribuiscono il locker, quindi fanno pressione sulle vittime con minacce di pubblicazione. Ricerche pubbliche e analisi dei fornitori descrivono Qilin come un sistema che utilizza payload compatibili con Windows, Linux ed ESXi, originariamente associati alla famiglia Agenda, insieme a strumenti che favoriscono una distribuzione rapida e misure anti-difesa.

In breve, l'affiliato specifico e il vettore di ingresso possono variare, ma l'arco operativo di Qilin è coerente. Aspettatevi un accesso basato sulle credenziali, movimenti laterali silenziosi, distribuzione in batch, furto di dati e poi estorsione.

L'anatomia di un attacco Qilin

Le operazioni di Qilin seguono una catena di attività riconoscibile. Ogni fase rivela un'opportunità di rilevamento che spesso passa inosservata agli strumenti convenzionali.

Ogni fase riportata di seguito rappresenta un'impronta comportamentale che l'analisi basata sull'intelligenza artificiale è in grado di rilevare, ma che gli strumenti basati su regole spesso trascurano.

1. Accesso iniziale

Gli affiliati di Qilin si affidano all'ingegneria sociale e allo sfruttamento degli accessi per violare gli obiettivi.

Le tecniche più comuni includono:

- Spearphishing: phishing mirate che contengono payload dannosi o link per la raccolta di credenziali. Qilin spesso sfrutta piattaforme legittime cloud per apparire affidabile.

- Sfruttamento del monitoraggio e della gestione remota (RMM): gli aggressori dirottano o imitano strumenti RMM affidabili come AnyDesk o ConnectWise per ottenere persistenza sotto le spoglie del supporto IT.

- Movimento laterale e sfruttamento: una volta all'interno, Qilin sonda i sistemi collegati e si muove attraverso le condivisioni di rete o i trust di dominio, alla ricerca di credenziali deboli o configurazioni errate.

- Bombardamento di autenticazione multifattoriale (MFA): ripetute richieste di autenticazione MFA sommergono l'utente, inducendolo ad approvare un accesso fraudolento.

- Scambio di SIM: in alcuni casi, gli affiliati di Qilin utilizzano lo scambio di SIM per intercettare i token MFA, in particolare negli account mirati di dirigenti o amministratori.

Perché funziona: ciascuna di queste tecniche sfrutta comportamenti legittimi degli utenti, non malware . Senza un'analisi continua dell'identità e una definizione di base dei comportamenti, i team SOC li considerano come "accessi normali".

2. Stabilire un punto d'appoggio e l'escalation dei privilegi

Dopo aver ottenuto l'accesso, gli affiliati di Qilin si concentrano sul consolidamento del controllo:

- Creazione di nuovi account amministratori locali o di dominio per garantire la persistenza.

- Implementazione di shell o script remoti per mantenere la connettività continua.

- Disabilitazione o manomissione delle endpoint e dei servizi di registrazione.

In molti casi, disattivano l'antivirus, sospendono la registrazione e creano punti di accesso secondari tramite attività pianificate o creazione di servizi. Questa fase può durare giorni, dando loro tutto il tempo necessario per identificare dove risiedono i dati sensibili.

Lacuna di rilevamento: queste attività si confondono con i normali flussi di lavoro IT. Senza modelli di IA addestrati a identificare l'escalation o il riutilizzo anomalo dei privilegi, tali anomalie vengono raramente considerate prioritarie.

3. Movimento laterale e controllo del dominio

Una volta entrato nella rete, Qilin agisce con cautela per ottenere il pieno controllo amministrativo. Utilizza:

- Protocollo Desktop remoto (RDP) e Windows Management Instrumentation (WMI) per il pivoting da host a host.

- Enumerazione Active Directory per identificare sistemi di alto valore e controller di dominio.

- Abuso degli oggetti Criteri di gruppo (GPO) per distribuire payload su tutta la rete.

Sfida di rilevamento: molte di queste azioni rispecchiano funzioni amministrative legittime. Solo le piattaforme che modellano continuamente le relazioni tra identità e privilegi possono evidenziare questo comportamento in tempo reale.

4. Esfiltrazione dei dati

Prima della crittografia, Qilin sottrae sistematicamente i dati sensibili per una doppia estorsione. Gli strumenti comunemente utilizzati includono Rclone, condivisioni SMB e APIcloud .

Questi trasferimenti provengono in genere da account di servizio con privilegi elevati o server di backup, sistemi che raramente generano avvisi di esfiltrazione. Gli aggressori crittografano o comprimono gli archivi prima di caricarli sugli cloud per ridurre la probabilità di rilevamento.

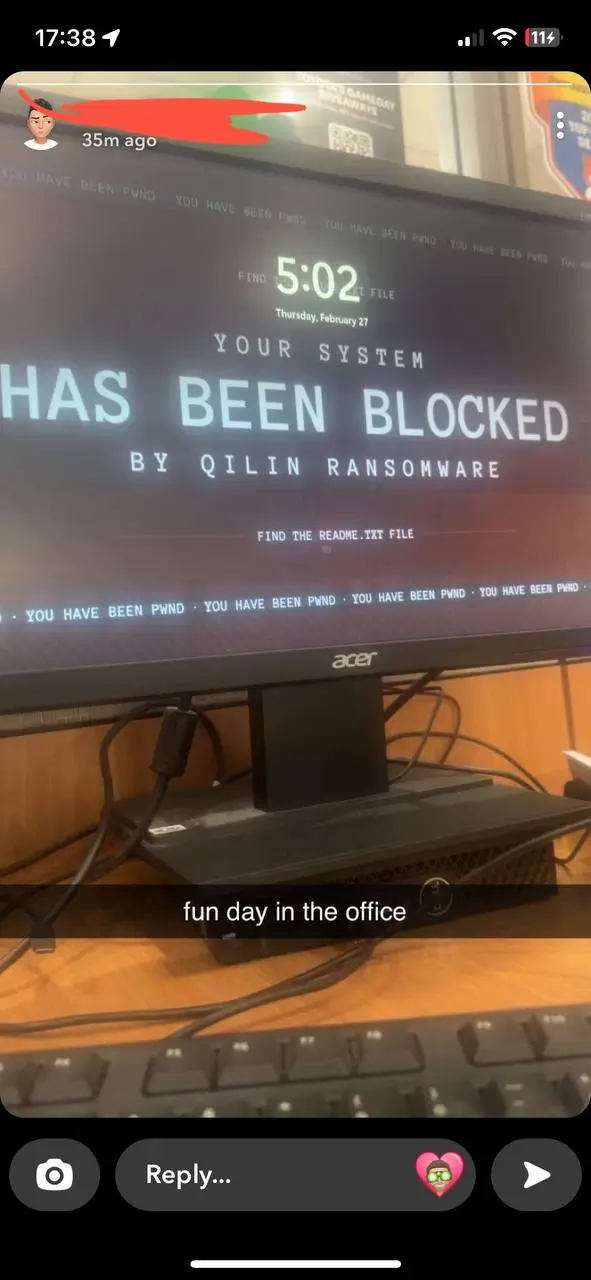

5. Impatto e crittografia

Nel 2025, Qilin ha introdotto importanti aggiornamenti ai suoi payload ransomware, aumentando sia le prestazioni che la resilienza:

Miglioramenti alla crittografia

- AES-256-CTR: utilizza chiavi a 256 bit in modalità Counter (CTR), consentendo una crittografia simmetrica ad alta velocità.

- Ottimizzazione asimmetrica della crittografia di riempimento (OAEP): rafforza il key wrapping RSA per resistere agli attacchi crittografici.

- Ottimizzazione AES-NI: sfrutta le nuove istruzioni AES x86 per una crittografia quasi istantanea sulle CPU moderne.

- ChaCha20 Stream : implementa una crittografia veloce e sicura per determinati tipi di comunicazioni e file.

Queste caratteristiche rendono quasi impossibile la decrittografia senza chiavi. In combinazione con la crittografia parallelizzata, intere reti possono essere bloccate in pochi minuti.

Elusione della sicurezza

Le varianti Qilin sono progettate per ostacolare le indagini forensi e la risposta agli incidenti:

- Cancella i registri eventi di Windows per rimuovere le tracce dell'esecuzione.

- Si cancella automaticamente dopo la crittografia per eliminare ogni traccia del payload.

- Elimina i processi di sicurezza e disabilita la segnalazione telemetrica prima dell'esecuzione.

Corruzione del backup

- Elimina le copie shadow del volume di Windows (VSS) per impedire il ripristino del sistema.

- Punta ai backup basati su rete, spesso danneggiando o crittografando le istantanee per massimizzare il proprio vantaggio.

La falla di sicurezza sfruttata da Qilin

Gli strumenti tradizionali si basano su firme, indicatori statici o correlazioni post-evento. Qilin eccelle in ambienti in cui il comportamento dell'identità, il movimento laterale e la telemetria dell'esfiltrazione non sono unificati.

Il rilevamento basato su agenti incontra difficoltà negli ambienti ibridi: i server non gestiti, l'IoT o le applicazioni SaaS spesso non vengono monitorati. L'accesso basato sulle credenziali elude completamente endpoint . E la saturazione degli avvisi nasconde i primi indizi comportamentali che avrebbero dovuto attivare il contenimento.

I team SOC necessitano di una visione unificata del comportamento degli aggressori, correlata tra rete, identità e cloud proprio qui entra in gioco la Vectra AI , che offre visibilità.

Quando la visibilità viene meno, il rilevamento tramite IA cambia il risultato

Vectra AI rileva i precursori del ransomware concentrandosi sul comportamento, non sulle firme:

- Visibilità senza agenti in ambienti ibridi, inclusi sistemi non gestiti, ESXi e cloud .

- Correlazione basata sull'intelligenza artificiale tra identità, rete, SaaS e cloud per rilevare l'uso improprio delle credenziali, i movimenti laterali e l'esfiltrazione.

- Triage e definizione delle priorità in tempo reale che consolidano i segnali deboli in un unico incidente altamente affidabile.

- Integrazione perfetta con gli strumenti SIEM, SOAR ed EDR esistenti per accelerare la risposta.

Mappando i comportamenti degli aggressori invece di attendere gli indicatori, Vectra AI ai team SOC di interrompere campagne simili a Qilin prima che avvengano la crittografia e l'esposizione dei dati.

Il successo di Qilin nel 2025 dimostra che il ransomware non dipende più dalle nuove vulnerabilità. Dipende dai punti ciechi tra i tuoi strumenti. Grazie al rilevamento basato sull'intelligenza artificiale che monitora continuamente il comportamento su identità, rete e cloud, il team SOC può individuare le azioni che caratterizzano i moderni operatori di ransomware prima che inizi la crittografia.

Scopri come la Vectra AI rileva ciò che altri non riescono a individuare. Guarda la demo autoguidata per provare in prima persona il rilevamento basato sul comportamento.