I team di sicurezza e i red team spesso affrontano le simulazioni di minacce con playbook complessi e kill chain elaborate. In pratica, però, gli aggressori non hanno bisogno di un tale livello di sofisticazione. Quello che vediamo regolarmente è quanto sia ancora semplice entrare. Le intrusioni nel mondo reale raramente seguono quelle sequenze prestabilite, ma sfruttano i punti deboli più evidenti: configurazioni deboli, credenziali trapelate e punti di accesso non monitorati.

L'accesso iniziale rimane la fase più semplice ed efficace di un'intrusione. Comprendere come gli aggressori sfruttano questa prima opportunità è ciò che distingue le liste di controllo preventive dalla vera resilienza.

La realtà moderna dell'accesso iniziale

Il tuo ambiente non è più un unico perimetro. Stai proteggendo una rete interconnessa di data center, cloud , applicazioni SaaS ed endpoint remoti. Ognuno di questi è un punto di accesso, e gli avversari lo sanno bene.

L'accesso iniziale avviene in genere attraverso uno dei due percorsi seguenti:

- Sfruttamento tecnico: vulnerabilità non corrette , servizi esposti o risorse configurate in modo errato.

- Compromissione basata sull'identità: credenziali rubate o utilizzate in modo improprio, infostealer, SIM swap o configurazioni di federazione dannose.

Gli aggressori non hanno sempre bisogno di malware sofisticati malware zero-day. In molti casi, scoprono che credenziali, token o persino chiavi VPN sono in vendita online. Esistono interi mercati clandestini in cui i "broker di accesso iniziale" commerciano punti di accesso verificati alle organizzazioni, rendendo più facile che mai per gli autori delle minacce saltare il duro lavoro dell'intrusione e entrare direttamente nel vostro ambiente.

Playbook reali: come agiscono gli aggressori

Gli aggressori riutilizzano ciò che funziona. Ecco alcuni scenari comuni che i team SOC dovrebbero riconoscere:

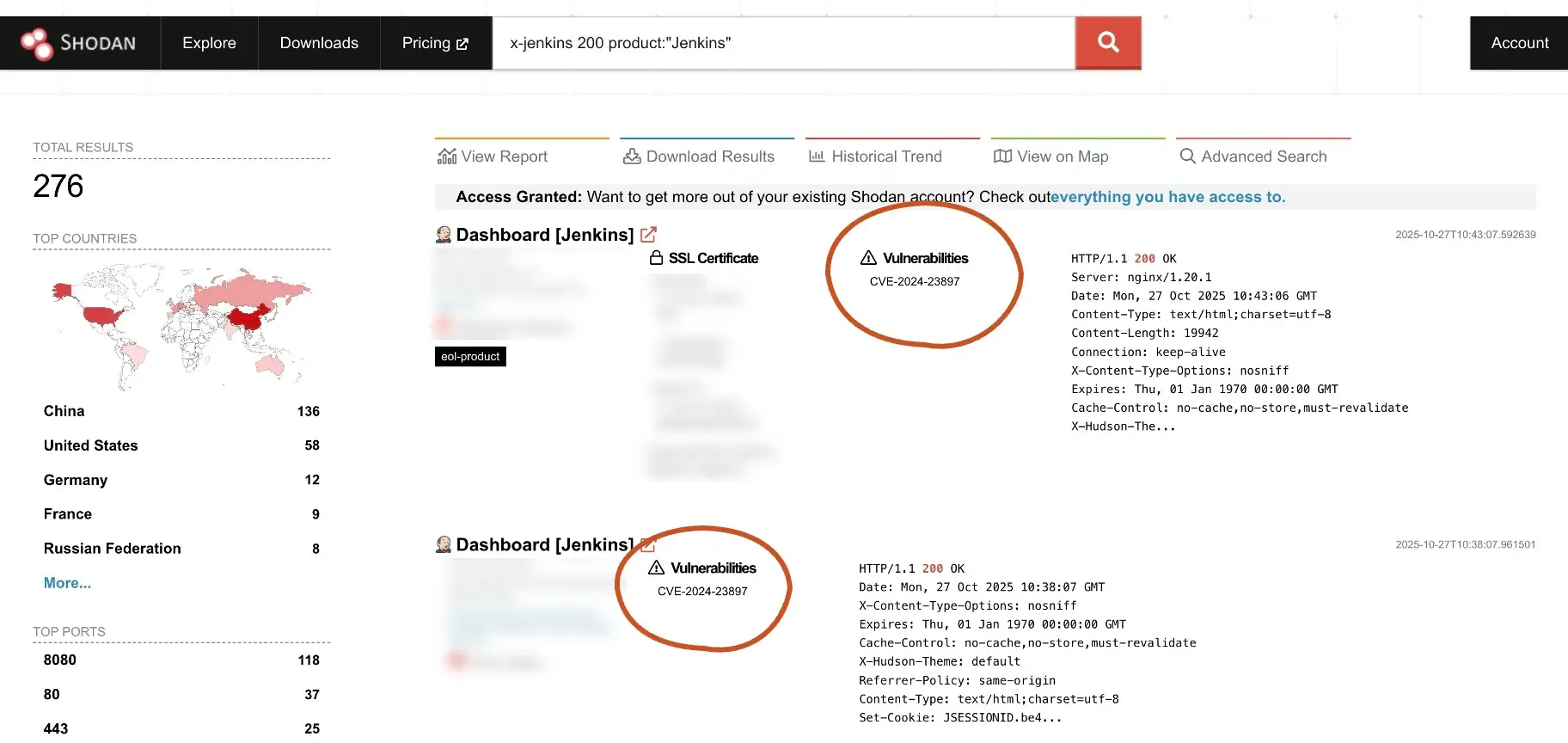

1. Configurazioni errate opportunistiche

DC Healthlink è stato uno dei miei più grandi hack, e non era nemmeno un vero e proprio hack. Era tutto alla luce del sole. Non c'era nulla di complicato, era solo un contenitore pubblico. Completamente aperto.

- IntelBroker*

Gli attori utilizzano motori di ricerca come SHODAN e cercano archivi di dati esposti pubblicamente o cloud configurati in modo errato. Una volta individuati, sfruttano autorizzazioni deboli o chiavi di accesso trapelate per ottenere il controllo di risorse che non avrebbero mai dovuto essere visibili.

2. Scorciatoie nella catena di approvvigionamento

L' incidente Snowflake ha messo in luce un rischio crescente: gli aggressori utilizzano credenziali rubate agli appaltatori raccolte da infostealer di commodity per accedere ai dati aziendali. Anche se le vostre difese sono solide, il laptop del vostro partner può essere il vostro anello più debole.

Denuncio i dipendenti a casa tramite spearphishing e spearmishing e utilizzo i loro laptop di lavoro, è così che hackero gli MSP. A volte denuncio i loro coniugi, il che può essere più facile, poi passo a loro.

- Ellyel8*

Un altro esempio è il recente exploit della catena di fornitura NPM, in cui pacchetti dannosi hanno iniettato codice malevolo direttamente negli ambienti di sviluppo. Il payload iniettato inizialmente prendeva di mira le transazioni in criptovaluta, ma si è rapidamente trasformato in worm autoreplicante, attualmente tracciato come "Shai-Hulud", responsabile della compromissione di centinaia di pacchetti software.

3. Furto di identità e SIM swapping

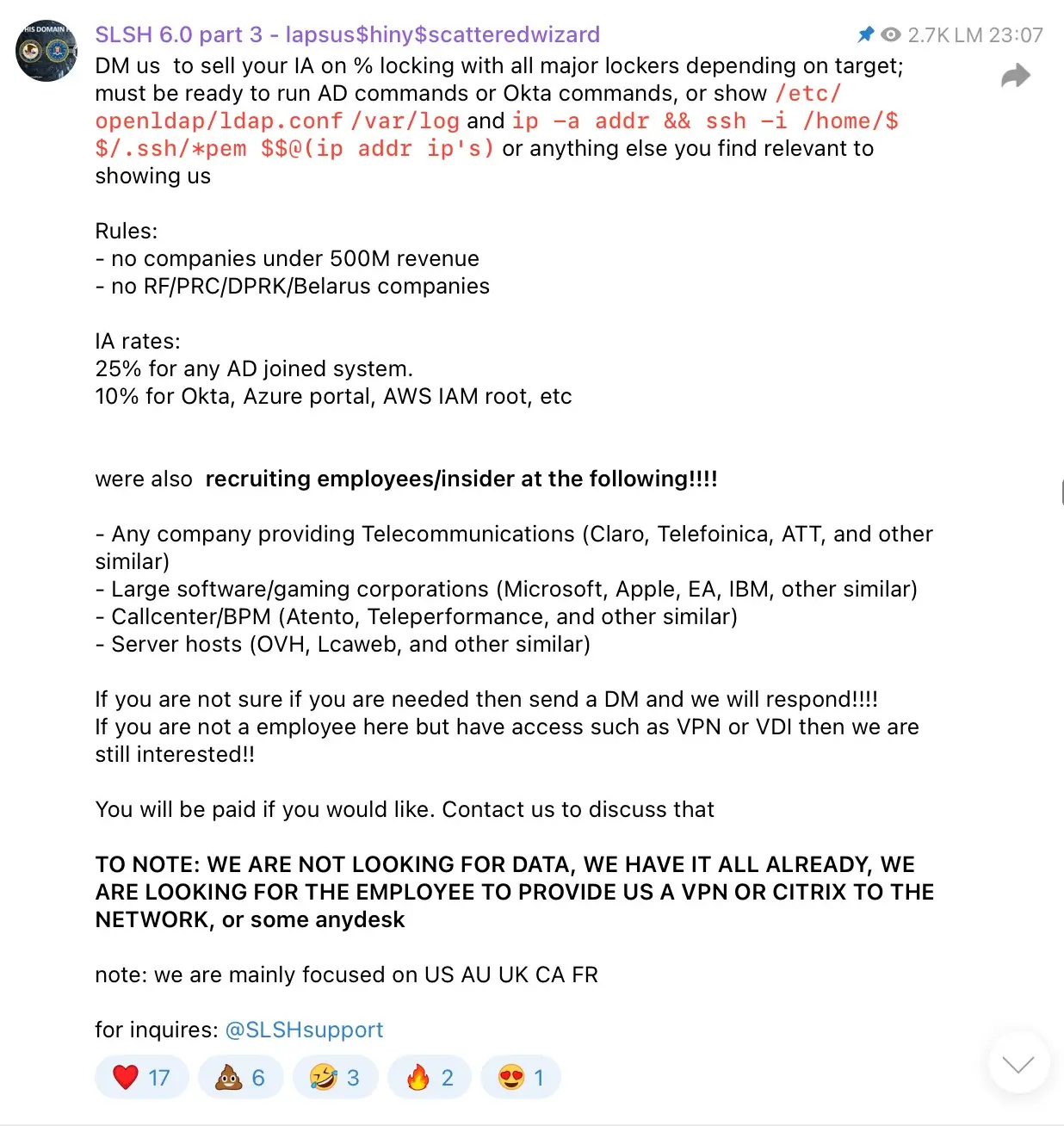

Gruppi come Scattered Spider sfruttano la fiducia delle persone. Prendono di mira i dipendenti tramite phishing via SMS e ingegneria sociale, clonano numeri di telefono e reimpostano i token MFA. Da lì, le regole della casella di posta e l'abuso della fiducia federata garantiscono loro persistenza. Questi gruppi cercano anche di "reclutare" dipendenti/addetti ai lavori e sono disposti a pagare per ottenere le loro credenziali.

4. Nazione-Stato invisibile

Campagne come Volt Typhoon su strumenti integrati e tattiche "living off the land". Catturano gli hive del registro, cancellano i log e utilizzano PowerShell per rimanere invisibili all'interno del traffico legittimo, aggirando la maggior parte delle difese endpoint.

Perché la prevenzione da sola non basta

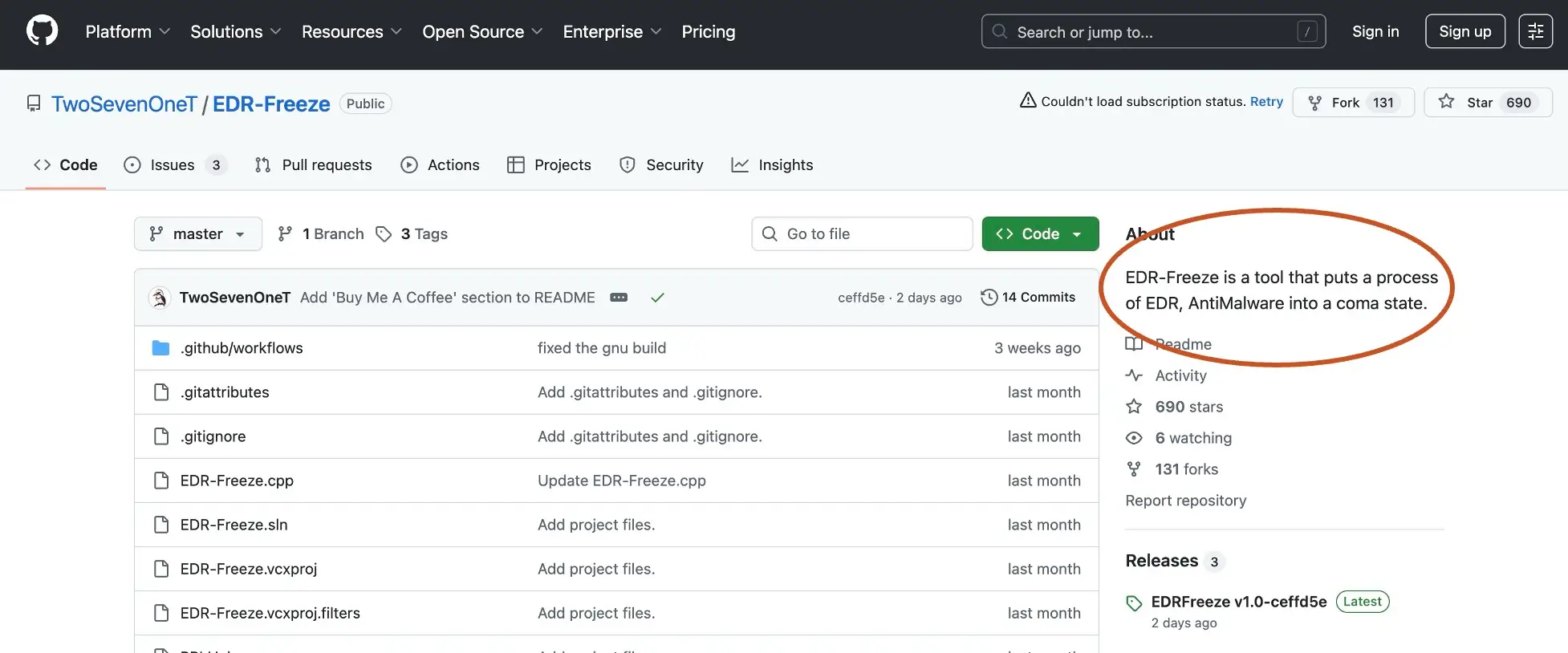

I controlli preventivi (MFA, patch, EDR) sono fondamentali, ma nessuno di essi è infallibile. Gli endpoint non vengono gestiti, le credenziali vengono riutilizzate e i log possono essere manomessi. Gli aggressori spesso disabilitano o evitano del tutto gli agenti. Una volta che un aggressore ottiene l'accesso, la domanda diventa: è possibile vedere cosa sta facendo?

I team SOC necessitano di una visibilità che non si basi esclusivamente sugli endpoint o sull'integrità dei log. È qui che entrano in gioco la telemetria di rete e quella delle identità.

Come si presenta un rilevamento efficace

Il rilevamento dovrebbe concentrarsi sul comportamento, non sulle firme. Non è sempre possibile impedire un'intrusione, ma è possibile identificare le azioni dell'autore dell'attacco prima che si verifichino danni reali.

Ecco i principi fondamentali:

- Visibilità senza agenti: implementa sensori che osservano il traffico anche dove non è presente EDR: dispositivi remoti, risorse non gestite o sistemi legacy.

- Contesto dell'identità: correlare gli eventi di autenticazione con i flussi di rete. Un accesso legittimo da una nuova area geografica o da un nuovo dispositivo non dovrebbe passare inosservato.

- Analisi comportamentale: traccia azioni quali la creazione di regole per le caselle di posta, l'escalation dei privilegi o le modifiche alla fiducia federata.

- Conservazione delle prove: presumere che i registri possano essere cancellati; utilizzare la cattura passiva dei pacchetti e la telemetria di rete che gli aggressori non possono alterare.

- Triage e prioritizzazione basati sull'intelligenza artificiale: automatizza il rilevamento dei modelli di movimento laterale e delle catene di comportamenti ad alto rischio.

Come la Vectra AI rafforza il rilevamento

La Vectra AI offre un rilevamento senza agenti a livello di rete e di identità, garantendo una visibilità che gli aggressori non possono eludere. Analizza continuamente il traffico ibrido, da quello locale a cloud SaaS, e lo correla con i comportamenti delle identità per rilevare minacce quali l'abuso di credenziali, il tunneling e l'escalation dei privilegi.

La sua analisi basata sull'intelligenza artificiale elimina i falsi allarmi, mettendo in evidenza i comportamenti che contano davvero, in modo che il SOC possa rispondere più rapidamente e con maggiore sicurezza. Invece di affidarsi ai log che l'autore dell'attacco potrebbe aver cancellato, è possibile ottenere informazioni costanti su ciò che sta realmente accadendo nel proprio ambiente.

I tuoi prossimi passi

Non è possibile controllare tutte le credenziali o i laptop dei partner, ma è possibile controllare la propria capacità di individuare il comportamento degli aggressori.

Per vedere come il rilevamento senza agenti rivela queste intrusioni in fase iniziale, guarda la prima sessione di Attack Lab sull'accesso iniziale e iscriviti ai prossimi episodi su Persistenza e Movimento Laterale. Oppure guarda una demo autoguidata della Vectra AI ed esplorare come rileva il comportamento degli aggressori nel tuo ambiente ibrido.

---

*Citazione dal libro di Vinny Troia "Grey Area: Dark Web Data Collection and the Future of OSINT" (Area grigia: raccolta dati dal dark web e il futuro dell'OSINT)