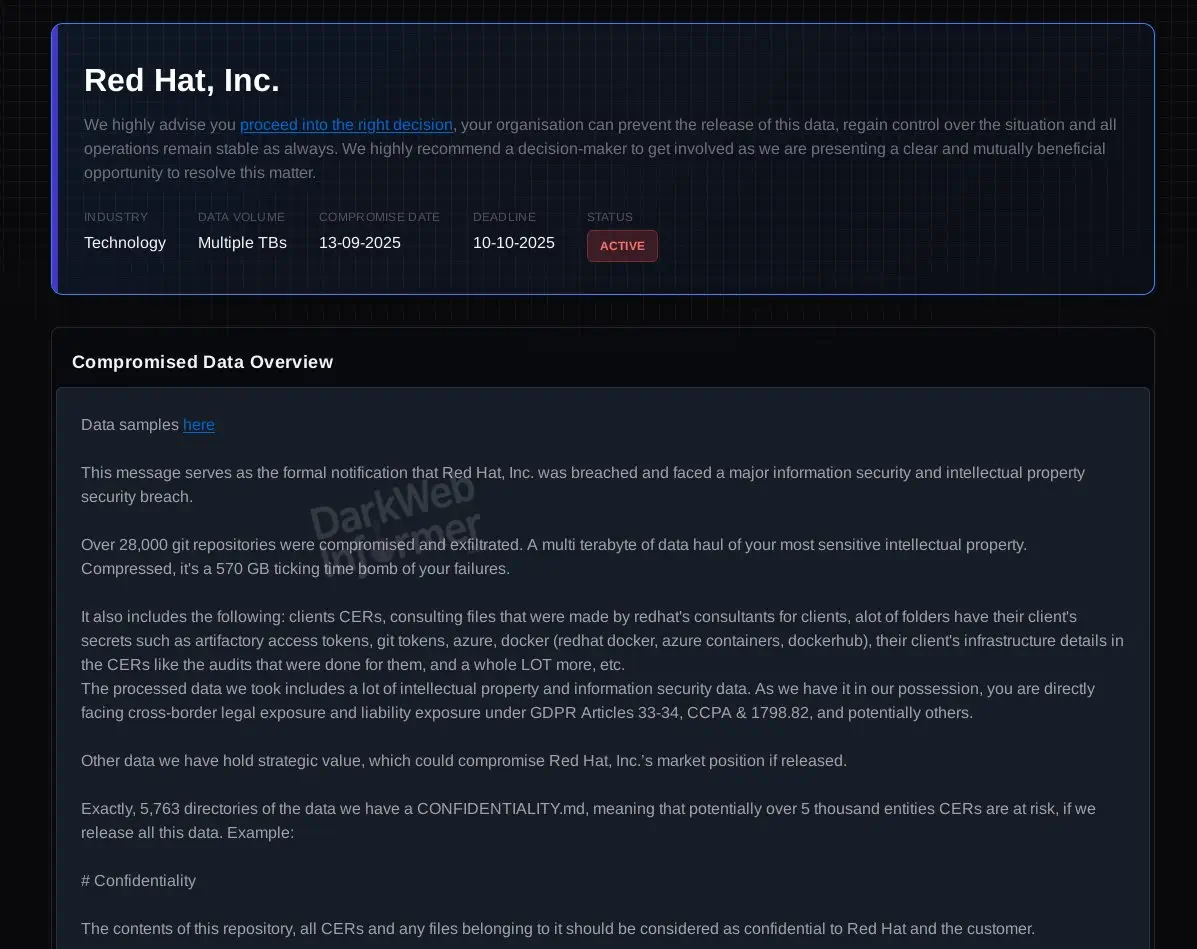

Un gruppo di estorsori che si fa chiamare Crimson Collective afferma di aver rubato quasi 570 GB di dati compressi dall'istanza GitLab autogestita di Red Hat. Tra i file c'erano circa 800 Customer Engagement Report (CER), documenti che spesso contengono dettagli sensibili sull'infrastruttura, token di autenticazione e dati di configurazione provenienti dagli ambienti dei clienti.

Questo tipo di dati fornisce agli aggressori un modello già pronto per penetrare nelle reti dei clienti a valle, amplificando l'impatto ben oltre la violazione iniziale. Il potenziale impatto si estende a tutti i settori industriali, con il gruppo che ha pubblicato un elenco che includeva organizzazioni ben note nei settori della finanza, della sanità, della vendita al dettaglio, della pubblica amministrazione e della difesa.

Spiegazione della violazione di Red Hat GitLab: cosa è successo

Red Hat ha confermato che una parte non autorizzata ha avuto accesso e copiato dati dalla sua istanza GitLab autogestita. L'azienda ha sottolineato che la violazione è stata limitata alla sua divisione di consulenza e non ha influito sul suo ecosistema di prodotti più ampio o sulla catena di fornitura del software.

Gli aggressori, tuttavia, sostengono di aver trovato token di autenticazione, URI di database e dettagli privati sia all'interno del codice che dei CER, e che questi sono stati sfruttati per raggiungere gli ambienti dei clienti. Mentre Red Hat ha contenuto l'incidente e sta informando i clienti interessati, il gruppo ha già reso pubblici gli elenchi dei repository e dei CER risalenti al 2020.

Chi è il Crimson Collective (e come si collega ai Hunters sparsi di LAPSUS$)

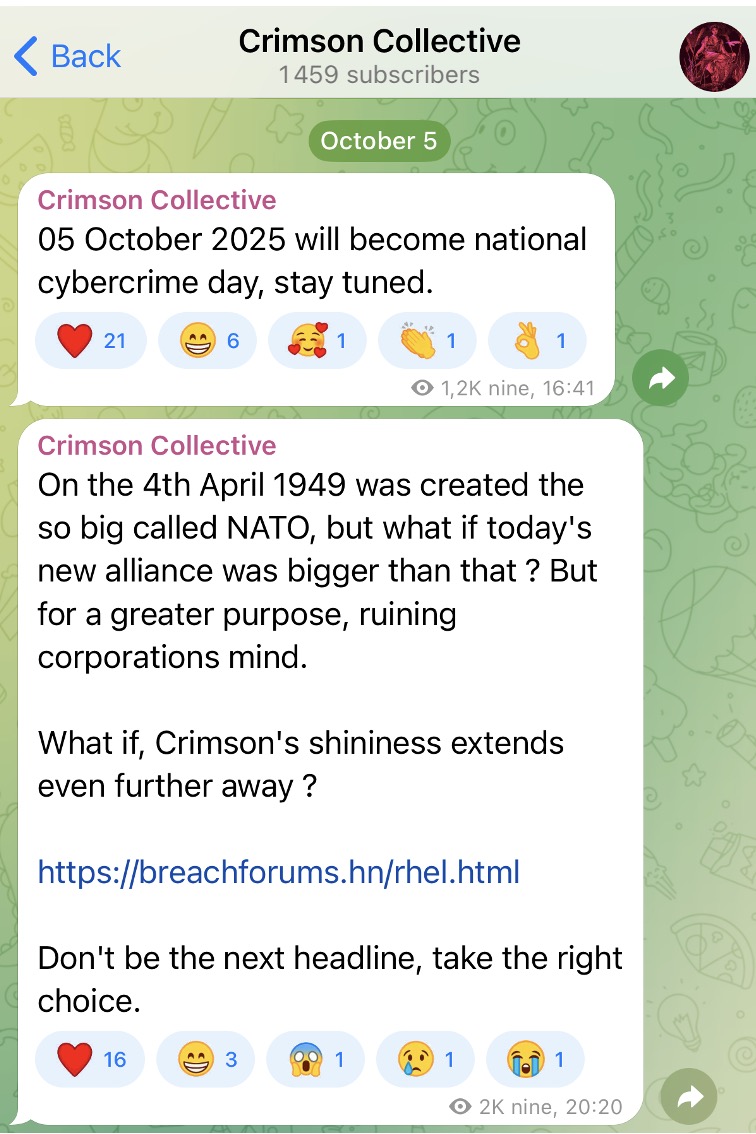

Il Crimson Collective un gruppo di cyber-estorsione di recente formazione, apparso per la prima volta alla fine di settembre 2025. Le loro tattiche combinano trovate pubblicitarie e violazioni gravi, utilizzando un canale Telegram per diffondere i dati rubati e fare pressione sulle vittime. Prima di prendere di mira Red Hat, il gruppo ha deturpato una pagina web di Nintendo per attirare l'attenzione sulla propria presenza. Poco dopo, ha rivendicato la responsabilità della violazione di Claro Colombia, sostenendo di aver rubato milioni di record dei clienti.

A differenza degli attori statali, Crimson Collective dichiara Crimson Collective di essere motivato dal guadagno finanziario.

Aggiornamento 25/10/05: Il Crimson Collective ora sembra collaborare con Scattered LAPSUS$ Hunters. Alcuni materiali trapelati mostrano che alcuni dei dati Red Hat rubati da Crimson sono stati effettivamente pubblicati sul sito web Hunters Scattered LAPSUS$ Hunters, e alcuni messaggi pubblici suggeriscono una collaborazione tra le due entità. Sebbene Scattered LAPSUS$ Hunters abbia annunciato tramite una lettera d'addio che avrebbe "chiuso i battenti" all'inizio del mese scorso, i ricercatori nel campo della sicurezza sono rimasti scettici.

Il Crimson Collective non essere un'entità completamente nuova (forse il nuovo nome di The Com?).

Perché Crimson Collective Red Hat

Gli archivi di consulenza contengono spesso configurazioni specifiche dei clienti, dettagli di implementazione e token di accesso privilegiati. Per gli aggressori, non si tratta solo di furto di dati: è un punto di accesso a più organizzazioni contemporaneamente.

Esempi di ciò che i repository e i documenti di consulenza possono rivelare:

- Segreti hardcoded e token di autenticazione

- Infrastruttura come codice che rivela la topologia di rete

- Account di servizio con autorizzazioni privilegiate

- Specifiche di progetto che descrivono in dettaglio gli ambienti dei clienti

Questo rende gli artefatti di consulenza un obiettivo di grande valore. Una violazione riuscita può avere ripercussioni a catena, con un impatto su centinaia di organizzazioni che si sono affidate al fornitore di servizi di consulenza.

L'impatto della violazione di Red Hat Consulting sui clienti

Per i clienti citati in questi CER, i rischi sono molto reali. Il furto dei token di autenticazione o l'esposizione dei dettagli di configurazione possono aprire la porta agli aggressori per:

- Identità compromesse e accesso non autorizzato al sistema

- Muoversi lateralmente attraverso infrastrutture critiche

- Rubare dati, interrompere servizi o lanciare campagne di estorsione

La sfida è la visibilità (e anche Crimson Collective su questo!). Gli strumenti tradizionali sono progettati per bloccare le minacce note al perimetro. Ma con le credenziali rubate, gli aggressori sembrano insider. Quando la loro attività viene segnalata, il danno potrebbe essere già stato fatto.

Se sei un Vectra AI , ecco cosa tenere d'occhio nel tuo ambiente:

- Uso insolito di token di autenticazione o account di servizio, in particolare al di fuori degli orari o delle aree geografiche previsti.

- Segni di attività di ricognizione contro Active Directory, cloud o rete interna.

- Modelli di movimento laterale anomali, in particolare da account collegati a progetti di consulenza o accesso amministrativo.

- Indicatori di staging o esfiltrazione dei dati, come trasferimenti di grandi dimensioni o eventi di compressione da host atipici.

Vectra AI beneficiano di rilevamenti in tempo reale basati sull'intelligenza artificiale che rendono visibili questi comportamenti, anche quando gli aggressori sembrano legittimi.

Come Vectra AI ciò che altri strumenti non vedono

La maggior parte degli strumenti di sicurezza blocca le minacce note o i file dannosi. Questo approccio fallisce quando gli aggressori sono muniti di credenziali valide o di artefatti di consulenza rubati. In questi casi, essi entrano con un accesso affidabile e le difese tradizionali faticano a distinguere gli aggressori dai dipendenti.

La Vectra AI adotta un approccio diverso. Rileva comportamenti che gli aggressori non possono nascondere, come ricognizione, uso improprio delle credenziali, movimento laterale, escalation dei privilegi ed esfiltrazione. Analizzando continuamente l'identità e il traffico di rete, Vectra AI i segnali sottili ma costanti di compromissione che altri strumenti trascurano.

Per i team di sicurezza, questo offre:

- Meno punti ciechi: visibilità completa su identità, cloud, SaaS e reti locali, senza bisogno di agenti.

- Maggiore chiarezza: rilevamento basato sull'intelligenza artificiale che elimina i falsi positivi e l'affaticamento da allarmi.

- Informazioni utili: contesto chiaro su cosa sta succedendo, dove e come reagire.

Con Vectra AI, gli aggressori possono rubare documenti e token, ma non possono operare senza essere rilevati nel vostro ambiente.

Scopri come Vectra AI il tuo stack tecnologico esistente esplorando la nostra demo autoguidata, oppure contattaci subito se ritieni che la tua organizzazione possa essere a rischio.