"Stai mappando la costa mentre le vere correnti scorrono in profondità"

Crimson Collective, 9 ottobre 2025

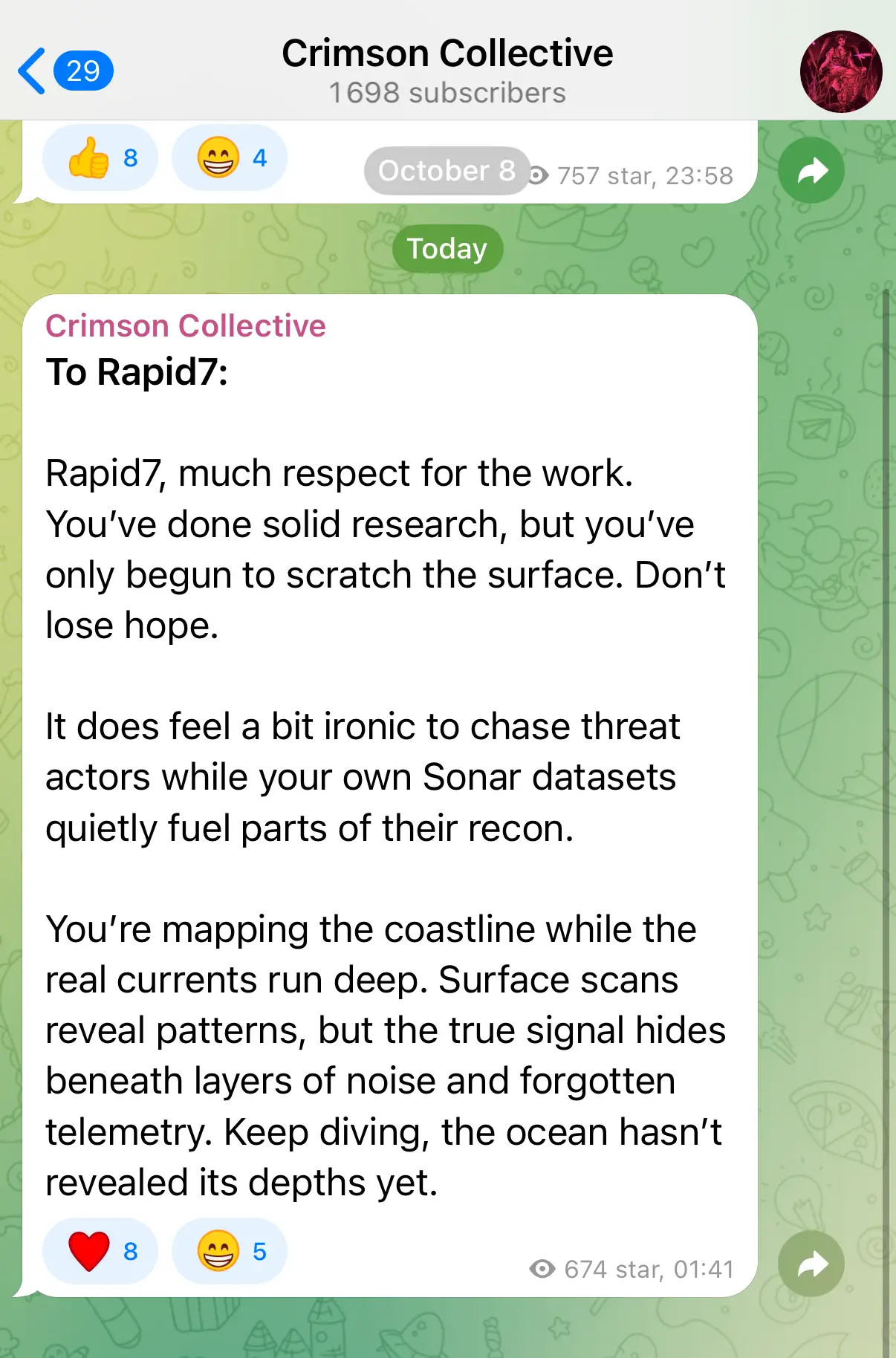

Quando Crimson Collective un messaggio criptico rivolto a Rapid7, non si trattava solo di una provocazione. Era piuttosto un riflesso di come gli autori delle minacce vedono l'approccio della comunità della sicurezza informatica al rilevamento. Le loro parole contenevano un avvertimento: i difensori sono ancora troppo concentrati su ciò che è visibile in superficie, mentre gli aggressori prosperano nelle profondità invisibili.

Breve riassunto delle attività Crimson Collective

Secondo una ricerca pubblicata da Rapid7, Crimson Collective opera in cloud , in particolare AWS, utilizzando tattiche che si mimetizzano con comportamenti amministrativi legittimi. Il gruppo ottiene l'accesso tramite credenziali trapelate o di lunga durata, aumenta i privilegi manipolando i ruoli e le politiche IAM e utilizza cloud native per la ricognizione, lo staging dei dati e l'esfiltrazione.

Anziché affidarsi a malware exploit, Crimson Collective sfrutta ciò che già esiste all'interno cloud . Ogni chiamata API, modifica delle autorizzazioni e richiesta di snapshot è valida di per sé, ma insieme formano un modello dannoso difficile da individuare solo attraverso regole statiche o telemetria superficiale.

Il loro riferimento diretto a Rapid7 suggerisce che il gruppo fosse a conoscenza della visibilità dell'azienda nel settore della threat intelligence, forse grazie a precedenti tentativi di rilevamento o alla lettura dell'analisi pubblicata.

L'ironia dietro al detto "I tuoi dati alimentano la loro ricognizione"

Nel loro messaggio, Crimson Collective ha accennato a una dolorosa verità: gli stessi dati utilizzati dai difensori per comprendere il loro ambiente possono essere sfruttati anche dagli aggressori. I dati di scansione disponibili pubblicamente, la telemetria open source e i repository di configurazione spesso rivelano informazioni sulle risorse esposte di un'organizzazione, cloud o persino sulle versioni del software.

Per gli autori delle minacce, queste informazioni riducono la fase di ricognizione. Quello che prima era un processo manuale è ora automatizzato e arricchito proprio dalla trasparenza che consente la ricerca difensiva. L'ironia è che la visibilità è un'arma a doppio taglio. I difensori mappano la superficie di attacco per ridurre il rischio, mentre gli aggressori utilizzano quella stessa visibilità per pianificare la loro intrusione.

Ciò evidenzia una sfida fondamentale per i team di sicurezza: la raccolta dei dati da sola non equivale a protezione. Ciò che conta è come tali dati vengono analizzati, contestualizzati e correlati in tempo reale per smascherare intenzioni malevole.

"Mappare la costa mentre le correnti reali scorrono profonde"

La metafora dell'oceano Crimson Collectivedescrive perfettamente lo stato dell'investigazione moderna. Le scansioni superficiali e le valutazioni di configurazione sono come la mappatura delle coste: mostrano ciò che è esposto ma non ciò che si muove sotto.

Le "correnti" rappresentano il flusso costante di attività legittime negli cloud , dove migliaia di chiamate API, modifiche di identità e interazioni tra risorse costituiscono il tessuto operativo dell'azienda. Nascoste all'interno di tale movimento vi sono sottili anomalie che indicano una compromissione.

Gli strumenti di scansione tradizionali rivelano i rischi statici, ma non sono in grado di rilevare l'evoluzione comportamentale di un attacco. Il vero segnale, come Crimson Collective , si nasconde "sotto strati di rumore e telemetria dimenticata". Per rilevare tale segnale sono necessarie una visibilità costante e una comprensione contestuale di ogni livello dell'infrastruttura cloud di identità.

Vedere in profondità: come Vectra AI la prospettiva

Il messaggio di Crimson Collective una sfida per tutti i difensori: smettete di guardare la superficie e iniziate a comprendere il comportamento che si cela al di sotto. Questo è esattamente ciò che consente la Vectra AI .

Vectra AI visibilità continua e senza agenti su cloud ibridi e cloud , trasformando i dati telemetrici in informazioni approfondite. Analizzando i comportamenti relativi a identità, rete e cloud, Vectra rileva le progressioni nascoste degli attacchi, come l'escalation dei privilegi, i movimenti laterali e lo staging dei dati prima che avvenga l'esfiltrazione.

Anziché basarsi su indicatori noti o stati di configurazione, i modelli di intelligenza artificiale di Vectra apprendono quali sono le attività normali e rilevano quando queste si trasformano in intenzioni dannose. Ciò consente ai team di sicurezza di identificare in tempo reale le "correnti profonde" del comportamento degli aggressori, anche quando ogni azione appare legittima in superficie.

L'AI Stitching Agent di Vectra mette in relazione le attività relative alle identità nei data center on-premise, Entra ID e cloud come AWS per rivelare l'identità originale compromessa, accelerando le metriche SOC chiave legate alle indagini (MTTI) e alla risposta (MTTR). La sua tecnologia Kingpin analizza miliardi di azioni AWS, le ricollega alle identità reali dietro le credenziali temporanee (ruoli) tra account e regioni e assegna priorità agli account critici, consentendo un risparmio di almeno 30 minuti per ogni indagine.

Trasformare la consapevolezza in vantaggio

Crimson Collective ci ricorda che gli aggressori conoscono già i nostri strumenti e i nostri set di dati. Il vantaggio ora sta nel modo intelligente in cui interpretiamo e correliamo i dati a nostra disposizione. Con Vectra AI, i difensori acquisiscono questa visione approfondita, trasformando la telemetria grezza in rilevamento proattivo.

Le parole Crimson Collectiveavevano lo scopo di provocare, ma rivelano anche una verità da cui i difensori possono imparare: il futuro del rilevamento delle minacce non riguarda una maggiore quantità di dati, ma una comprensione più approfondita.

Scopri come la Vectra AI rivela ciò che gli altri trascurano. Prova la demo autoguidata per vedere come la profondità trasforma il rilevamento.