L'ultimo avviso governativo della CISA sottolinea che Play sta ora sfruttando una nuova vulnerabilità software (CVE-2024-57727) in uno strumento chiamato SimpleHelp, spesso utilizzato dai team IT per gestire i computer da remoto. Una volta entrato nel sistema, Play utilizza PowerShell ( un comune strumento di amministrazione) per assumerne il controllo, il che significa che si mimetizza con le normali attività ed elude molte delle difese tradizionali.

Ancora più preoccupante è il fatto che il ransomware stesso è personalizzato per ogni attacco. Ciò significa che gli strumenti che si basano sull'individuazione malware noti non funzionano, poiché non ci sono file riutilizzati da rilevare. Ogni attacco appare diverso in superficie.

Quindi, se le vostre difese si basano su minacce note e indicatori fissi, potrebbero già essere obsolete. Per bloccare Play ora, avete bisogno di una sicurezza che analizzi i comportamenti, non solo i file.

Nuovi indizi per l'individuazione: cosa tenere d'occhio ora

Uno dei cambiamenti più significativi nel funzionamento del ransomware Play è l'uso di strumenti personalizzati ( molti dei quali sono stati individuati solo di recente). Questi strumenti sono progettati per rubare dati sensibili, disattivare i sistemi di sicurezza e muoversi silenziosamente attraverso la rete prima ancora che inizi la crittografia.

Alcuni esempi segnalati dall'FBI e dalla CISA:

- HRsword.exe: disattiva le protezioni antivirus in modo che Play possa operare senza essere rilevato.

- Grixba: raccoglie informazioni sulla tua rete e sui tuoi strumenti di sicurezza.

- Usysdiag.exe: manomette le impostazioni dei certificati di Windows, indebolendo potenzialmente l'affidabilità del sistema.

- PsExec personalizzato: una versione modificata di un noto strumento utilizzato per l'esecuzione di comandi remoti.

Ciò che è fondamentale in questo caso è che non si tratta di strumenti di hacking casuali. Sono stati appositamente progettati per funzionare insieme, consentendo a Play di disattivare silenziosamente le difese, trovare dati preziosi e prepararsi alla crittografia senza attivare allarmi.

I team di sicurezza devono andare oltre le semplici firme di minaccia e concentrarsi invece sull'individuazione di comportamenti sospetti quali:

- Strumenti che iniziano improvvisamente a eseguire la scansione di Active Directory.

- File compressi in grandi volumi (segno di furto di dati).

- Attività insolita di accesso remoto tramite strumenti dall'aspetto legittimo.

Se il vostro team addetto alla sicurezza non sta ancora cercando questi modelli nel traffico di rete e nell'attività delle identità, è ora di aggiornare la vostra strategia di rilevamento.

Le tattiche di pressione si stanno intensificando

Play non si limita a utilizzare strumenti più avanzati, ma sta anche diventando più aggressivo nei confronti delle sue vittime. Una volta entrato nella rete di un'azienda, Play segue una strategia di doppia estorsione: ruba i dati prima di crittografarli, quindi richiede un pagamento non solo per sbloccare i sistemi, ma anche per impedire la divulgazione pubblica delle informazioni.

La novità del 2025 è quanto siano diventate personali le loro tattiche di pressione.

Secondo l'avviso aggiornato della CISA:

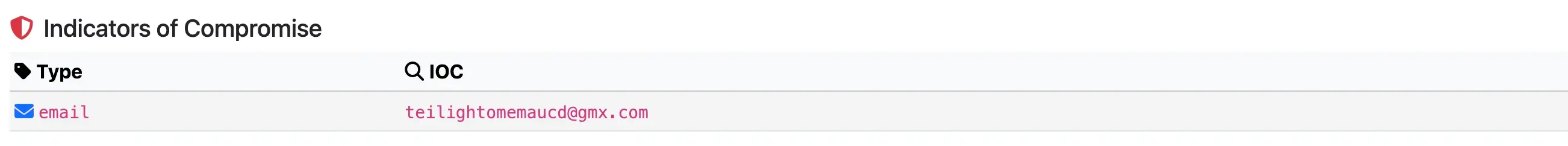

- Le vittime ricevono richieste di riscatto via e-mail, ma queste non includono istruzioni di pagamento. Alle aziende viene invece chiesto di contattare un indirizzo e-mail specifico (che termina con @gmx.de o @web.de).

- In molti casi, gli autori delle minacce chiamano direttamente l'azienda (spesso utilizzando numeri disponibili al pubblico, come quelli dell'assistenza clienti) per esercitare pressioni sui dipendenti affinché rispondano e paghino.

Questo segna un passaggio dall'estorsione tecnica alle molestie perpetrate da esseri umani. Aggiunge un ulteriore livello di stress e confusione, specialmente quando vengono presi di mira dipendenti che non fanno parte del team di sicurezza.

Per i CISO, questo significa due cose:

- La pianificazione della risposta agli incidenti deve includere le comunicazioni e le risorse umane, non solo l'IT. I team di assistenza e supporto devono sapere come riconoscere e segnalare chiamate o e-mail sospette.

- È ora indispensabile prepararsi dal punto di vista legale e delle pubbliche relazioni. Se Play darà seguito alle minacce di fuga di dati, le conseguenze non saranno solo tecniche. Potrebbero influire sulla fiducia nel marchio, sulla conformità e sui rapporti con i clienti.

La conclusione? Play si sta evolvendo da un gruppo di ransomware a un'azienda di estorsione pienamente operativa, che utilizza ogni mezzo (tecnico, emotivo e reputazionale) per costringere al pagamento.

I server ESXi sono ora un obiettivo primario

Play non prende più di mira solo i computer Windows. I loro ultimi attacchi includono una versione del loro ransomware progettata specificamente per colpire i server VMware ESXi: i sistemi utilizzati da molte organizzazioni per eseguire macchine virtuali.

Perché è importante: gli ambienti ESXi spesso ospitano servizi aziendali critici e gli aggressori sanno che, se li mettono fuori uso, hanno il massimo potere per richiedere un riscatto.

Ecco cosa rivela il rapporto aggiornato della CISA sulle tattiche ESXi di Play:

- Il ransomware spegne tutte le macchine virtuali in esecuzione prima di crittografare i file (questo garantisce il massimo disturbo).

- Si rivolge a tipi di file specifici relativi alle macchine virtuali (come .vmdk, .vmem e .nvram).

- Inserisce una richiesta di riscatto personalizzata direttamente nel sistema e modifica persino il messaggio di accesso ESXi per mostrare la richiesta di riscatto.

- Come la versione Windows, anche questa variante ESXi è personalizzata per ogni vittima, rendendo più difficile il rilevamento tramite antivirus tradizionali o regole statiche.

Si tratta di uno sviluppo importante. Molti strumenti di sicurezza continuano ad avere difficoltà in termini di visibilità e protezione all'interno degli ambienti ESXi, in particolare quelli basati su agenti che non sono progettati per gli hypervisor.

Come Vectra AI ti Vectra AI rilevare e bloccare Play

Le nuove tattiche del ransomware Play (strumenti personalizzati, elusione dei comportamenti, targeting ESXi e pressione psicologica) dimostrano quanto velocemente gli aggressori si stiano adattando.

La verità è che la maggior parte degli strumenti tradizionali non è in grado di stare al passo. Gli IOC statici, il rilevamento basato su file e gli antivirus di base non sono stati progettati per questo tipo di minaccia.

È qui che la Vectra AI fa la differenza.

A differenza degli strumenti tradizionali che si basano sull'individuazione malware noti, Vectra AI analizza Vectra AI il comportamento in tutto il vostro ambiente ibrido.

Ecco come questo ti aiuta a stare al passo con Play:

Copertura dell'intera superficie di attacco ibrida

Play è compatibile con qualsiasi ambiente, da Active Directory e VPN agli cloud e ai server ESXi. Vectra AI visibilità in tempo reale e senza agenti su tutti questi ambienti. Ciò include:

- Monitoraggio dell'attività delle identità in Azure AD e AD locale

- Osservazione dei movimenti laterali e dell'escalation dei privilegi all'interno della rete

- Rilevare gli abusi in ambienti virtualizzati come ESXi, anche quando gli strumenti tradizionali non riescono a individuarli

Chiarezza grazie a segnali basati sull'intelligenza artificiale, non su rumori di allerta

Quando Play entra in azione, non fa scattare allarmi evidenti. Si mimetizza, utilizzando credenziali rubate e strumenti IT come PowerShell o PsExec. Vectra AI il rumore di fondo grazie all'analisi comportamentale basata sull'intelligenza artificiale, mettendo in evidenza:

- Comportamento anomalo dell'account collegato a modelli di attacco noti

- Crittografia di file sospetti e attività di staging dei dati

- Utilizzo di backdoor e strumenti personalizzati anche se mai visti prima

Controllo per reagire prima dell'impatto

I binari personalizzati e le build per singolo target di Play sono progettati per eludere i responder lenti. Vectra AI ai team SOC:

- Priorità automatica dei comportamenti a più alto rischio

- Rilevamenti ricchi di contesto che riducono i tempi di indagine

- Informazioni utili per contenere le minacce in anticipo, prima che inizi la crittografia

Pronto a vedere come funziona?

Guardauna demo autoguidata della Vectra AI e scopri come rilevare e bloccare Play prima che inizi la crittografia.