Quando si presenta una minaccia fisica, la maggior parte delle persone mette in atto meccanismi di protezione. Quando viene diramato un allarme per un uragano in arrivo, le persone chiudono naturalmente le finestre delle loro case e si mettono al riparo. Questo comportamento è condizionato, ma perché tale condizionamento non si estende ai programmi di sicurezza aziendale?

La protezione dei dati richiede diversi controlli che, insieme, migliorano la difesa contro gli attacchi informatici. Fornire solo funzionalità di rilevamento o risposta non è sufficiente. Le soluzioni individuali possono consentire di ridurre al minimo i danni, ma proteggere in modo proattivo i dati prima che si verifichino danni è ciò a cui aspirano veramente i professionisti della sicurezza, ed è proprio questo l'argomento trattato in questo blog.

Comprendere la descrizione del problema

Molte organizzazioni implementano controlli per identificare quando i dati sono compromessi e come ripristinarli nel modo migliore. Questo approccio è comune perché non è possibile garantire una prevenzione al 100%. Come sappiamo, gli autori delle minacce sono molto abili e innovativi nei metodi che utilizzano per compromettere le organizzazioni. Con questo approccio, endpoint sembra essere "lo strumento" che la maggior parte delle organizzazioni desidera implementare. È onnipresente, ma può essere insufficiente poiché gli aggressori sono stati in grado di aggirare queste protezioni compromettendo l'identità e le credenziali di accesso. Gli approcci Endpoint possono essere difficili da implementare, richiedendo una combinazione di tecniche per garantire l'efficacia effettiva e i requisiti di usabilità. Possono anche creare problemi di interoperabilità, richiedere operatori esperti e qualificati o causare un elevato numero di falsi positivi che esauriscono rapidamente le risorse. Un'azienda tipica può proteggere circa il 40% del proprio ambiente con endpoint , lasciando il resto esposto. Gli autori delle minacce hanno dimostrato la loro capacità di aggirare endpoint con nuovi exploit e vulnerabilità. Inoltre, con credenziali valide, gli autori delle minacce possono ottenere l'accesso e avviare una campagna difficile da fermare utilizzando approcci reattivi endpoint . Stando così le cose, sono necessarie altre soluzioni per rilevare quando l'accesso ai dati viene abusato.

Anticipare la minaccia

È possibile anticipare le minacce e proteggere i dati in modo proattivo eliminando i silos di controllo della sicurezza e adottando un approccio olistico alla sicurezza. Il concetto di sicurezza olistica non è nuovo. Il Cybersecurity Framework del NIST (National Institute of Standards and Technology) illustra in modo eccellente gli elementi critici della sicurezza olistica e le loro relazioni. Questi componenti sono incentrati su funzionalità che identificano, proteggono, rilevano, rispondono e ripristinano. Per loro natura, i fornitori di soluzioni di sicurezza si concentrano tradizionalmente su tali controlli in modo individuale, semplicemente a causa della vasta portata delle minacce informatiche e della complessità necessaria per affrontarle. Poiché i casi d'uso dei fornitori di soluzioni di sicurezza sono tradizionalmente isolati a controlli specifici, ciò comporta un enorme onere per l'operatore che deve definire manualmente le relazioni di controllo di sicurezza proattivo in un panorama di minacce sempre più complesso.

Protezione proattiva dei dati assistita dal fornitore

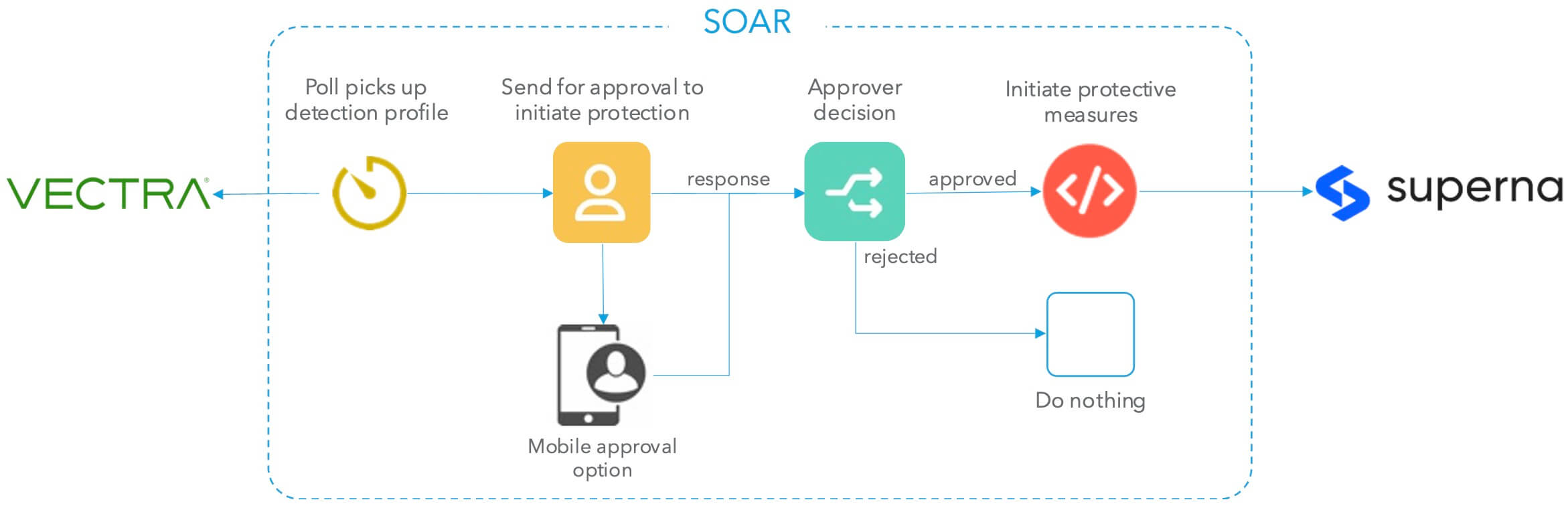

Superna for Dell, leader mondiale nella sicurezza dei dati non strutturati, e Vectra, leader mondiale nel rilevamento e nella risposta alle minacce, hanno collaborato alla definizione di questo problema per aiutare i clienti a implementare automaticamente controlli proattivi per la protezione dei dati. In questo modo, Superna e Vectra stanno aiutando i clienti a evolvere la protezione tradizionale dei dati verso una sicurezza avanzata.

Vectra utilizza un'intelligenza artificiale avanzata per identificare e dare priorità alle attività sospette nelle prime fasi dell'attacco, prima che venga arrecato alcun danno. Quando singole minacce o profili di attacco prendono di mira i dati, Vectra avvisa Superna in modo che i dati critici possano essere immediatamente posti in uno stato protettivo e immutabile senza influire sull'accesso ai dati di produzione. In questo modo si proteggono i dati e si evita la necessità di costosi interventi di ripristino.

Inoltre, Superna fornisce analisi in tempo reale e analisi forensi storiche a livello di dati, individuando quando un'attività dannosa rappresenta una minaccia diretta per i dati critici, anche se non è stato attivato un tradizionale sistema di sicurezza. Questa avanzata funzione di auditing in tempo reale e la visione storica dell'attività dei dati aiutano a proteggere i clienti dalle attività di malintenzionati interni e da ransomware, fughe di dati, cancellazioni di massa e accessi da parte di utenti non autorizzati. Il documento strategico "Data-first" di Superna è disponibile qui.

Un approccio unico

Il ransomware è probabilmente la tecnica di distruzione/interruzione dei dati più comune oggi. Sebbene esistano diverse soluzioni in grado di rilevare le varianti note di ransomware o il processo attivo di crittografia del traffico, si tratta comunque di un approccio più reattivo che proattivo. Inoltre, l'adozione di misure precauzionali basate su singole minacce interrompe inutilmente l'attività aziendale. Ciò si verifica se il segnale di minaccia non è di alta qualità e non viene classificato in modo appropriato in base alla priorità.

Vectra e Superna offrono un approccio unico per affrontare questi problemi. Vectra occupa una posizione privilegiata grazie all'utilizzo della tecnologia brevettata Security-AI driven Attack Signal IntelligenceIntelligenceTM, che consente di rilevare, classificare e dare priorità alle minacce note e sconosciute in tempo reale. L'approccio alla sicurezza basato sull'intelligenza artificiale identifica gli attacchi il più presto possibile nel loro sviluppo. Un'applicazione pratica di questo approccio è discussa nel documento "Stop a RansomOp Before Ransomware" (Fermare un'operazione di ransomwareprima che ilransomware entri in azione). La capacità unica di identificare i primi segni di ransomware prima di qualsiasi esfiltrazione o crittografia dei dati, insieme alla capacità di intervenire con urgenza, è fondamentale per consentire una protezione proattiva dei dati.

Superna ha piena visibilità sull'impronta dei dati non strutturati e ha la capacità unica di acquisire istantanee dei file system o degli archivi di oggetti appropriati e di collocarli in uno stato protettivo immutabile per prevenire interruzioni o costosi recuperi senza influire sui dati di produzione. Copie pulite dei dati di produzione possono essere archiviate in un cyber vault air-gapped, fondamentale per settori come quello finanziario e sanitario.

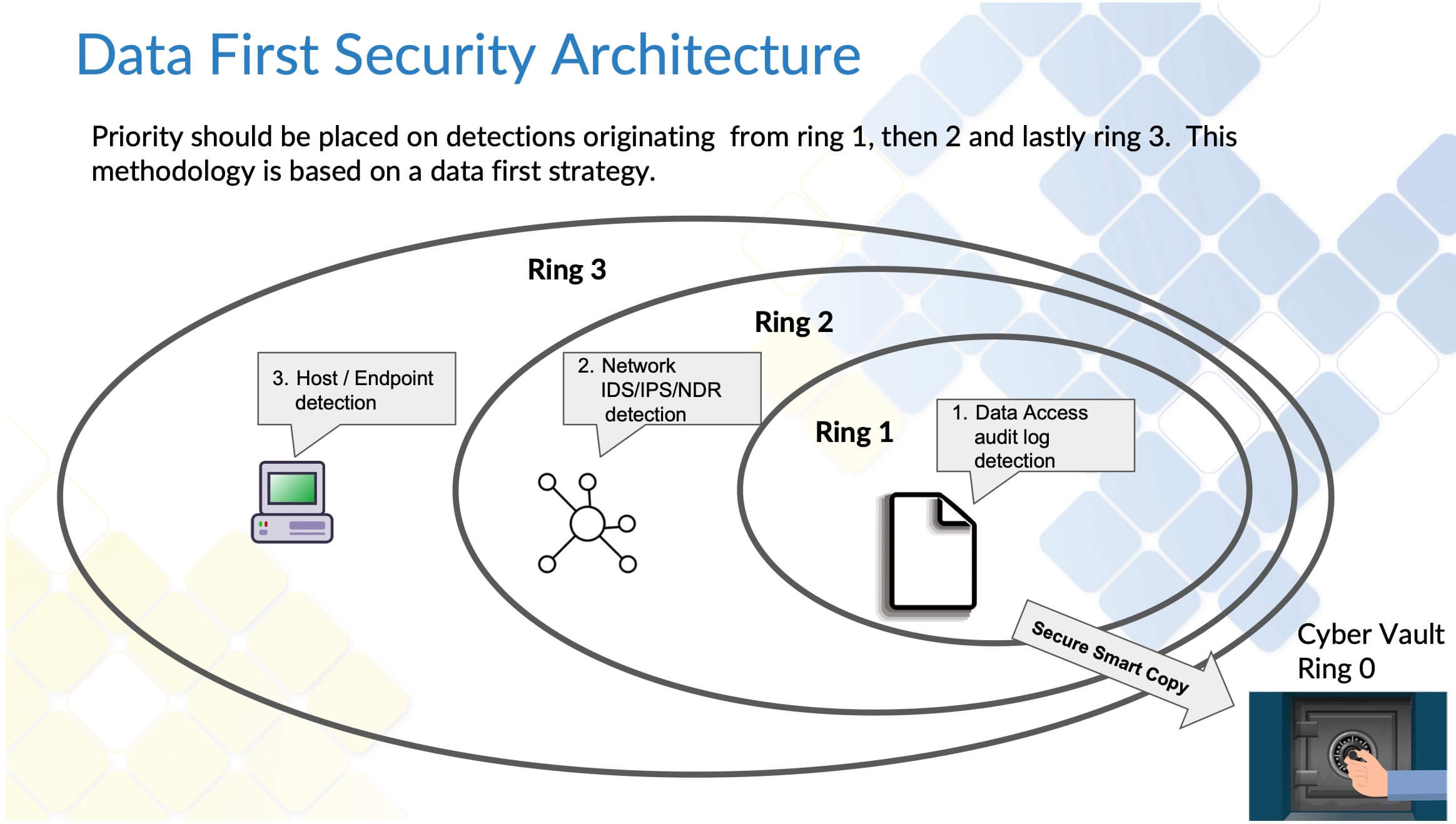

Architettura di sicurezza basata sui dati

Un'architettura di sicurezza data first inizia con la protezione dei dati in anelli che circondano i dati stessi e si espandono verso l'esterno fino al dominio di rilevamento meno significativo. Un esempio potrebbe essere un dominio con la percentuale più alta di falsi positivi o in cui è disponibile solo una copertura di monitoraggio parziale, come gli endpoint. L'immagine seguente illustra in dettaglio come potrebbe apparire l'architettura di sicurezza data first nel vostro ambiente.

Panoramica sull'implementazione del flusso di lavoro

Per ulteriori informazioni, visitare il sito: