L'illusione della copertura

Ogni responsabile della sicurezza che ha costruito la propria attività sfruttando l'ecosistema Microsoft si è posto la stessa domanda: siamo coperti?

MFA è abilitato. L'accesso condizionale è applicato. EDR è implementato.

Eppure gli aggressori continuano a infiltrarsi, non sfruttando le vulnerabilità, ma abusando della fiducia.

Gruppi come Midnight Blizzard, Scattered Spider, Mango Sandstorm e Peach Sandstorm continuano a dimostrarlo:

- Scattered Spider - È costato al gruppo britannico Co-operative Group 107 milioni di dollari dopo un attacco ibrido mirato al furto di credenziali ai danni delle sue attività di vendita al dettaglio e di servizi.

- Midnight Blizzard (APT29) - Continua a violare le organizzazioni governative e del settore pubblico, utilizzando intrusioni su larga scala basate sulle credenziali e il furto di token di accesso.

- Mango Sandstorm (MERCURY) - Ha eseguito attacchi distruttivi su cloud locali e cloud in ambienti Microsoft ibridi.

Secondo IBM, il costo medio per risolvere una cloud pubblico è pari a 4,7 milioni di dollari.

Gli aggressori non irrompono, ma effettuano il login. Dirottano identità umane e macchine legittime e operano entro i limiti delle politiche progettate per proteggere l'azienda. Una volta entrati, si muovono lateralmente attraverso il Data Center on-premise, Active Directory, Entra ID, M365 e cloud Azure, sfruttando le risorse disponibili e confondendosi con le attività legittime.

Il problema non è la prevenzione, ma l'individuazione quando la prevenzione fallisce. Gli strumenti Microsoft eccellono nel bloccare le minacce note e nel rafforzare la sicurezza, ma offrono una visibilità limitata sui comportamenti post-compromissione: abuso di privilegi, movimenti laterali, tecniche living-off-the-land ed esfiltrazione di dati che si svolgono silenziosamente attraverso domini interconnessi.

Gli aggressori moderni sfruttano le falle tra questi sistemi, ovvero i punti ciechi in cui la telemetria si interrompe e il contesto va perso. È qui che si verificano i danni reali e dove il rilevamento, l'indagine e la risposta post-compromissione sono fondamentali.

Dove gli strumenti nativi non sono sufficienti

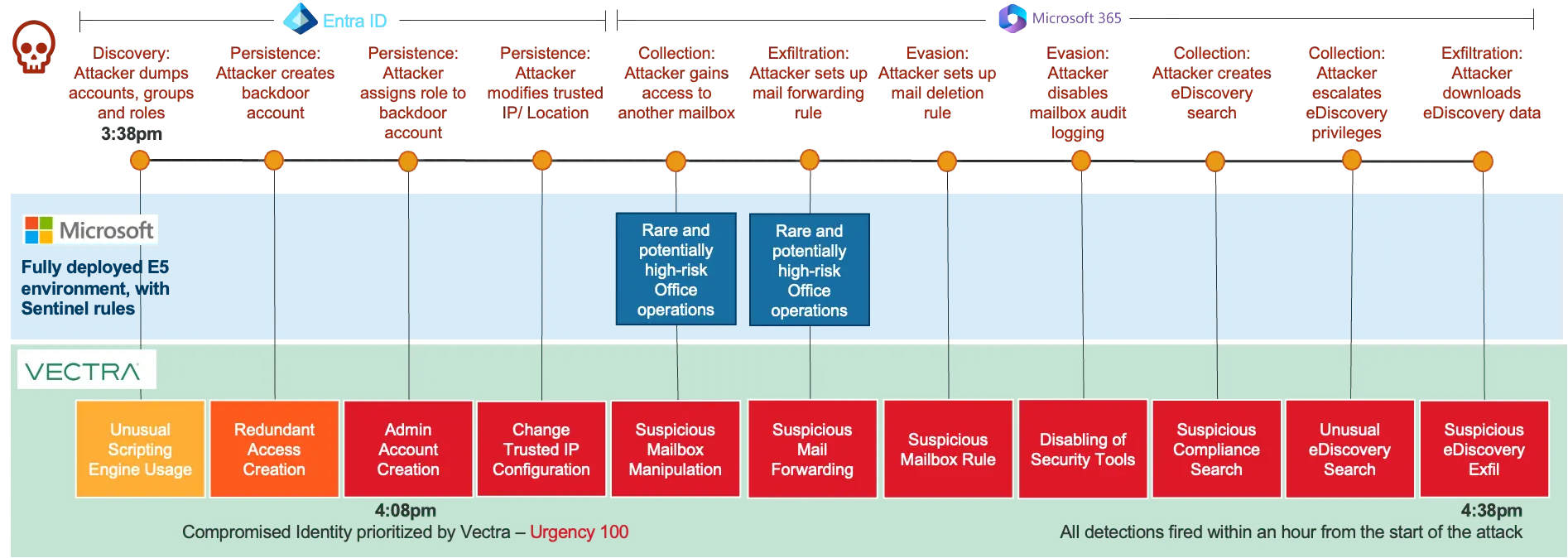

Lo stack di sicurezza di Microsoft monitora la configurazione, l'identità e gli endpoint, ma spesso non rileva i movimenti degli autori delle minacce mentre questi si spostano tra le superfici disgiunte dell'ecosistema. Anche all'interno di Entra ID, M365 e Azure, i rilevamenti nativi spesso non individuano attività degli aggressori sottili ma comuni.

Un'altra sfida che i team SOC devono affrontare è quella di correlare i segnali provenienti dalle diverse superfici Microsoft, soprattutto quando gli avvisi provengono da strumenti disparati con formati di telemetria incoerenti. Ogni superficie parla una lingua diversa, costringendo i difensori a tradurre e ricomporre il contesto in tempo reale. Si perdono ore preziose a inseguire avvisi di bassa priorità che, se considerati nel loro insieme, rivelano un attacco coordinato che si muove attraverso le diverse superfici. Eventi che sembrano innocui se considerati isolatamente spesso diventano critici se correlati e contestualizzati, e proprio questa chiarezza è ciò che manca.

Per comprendere l'importanza della chiarezza del segnale, esaminiamo tre attacchi reali in ambienti che sfruttano la Vectra AI insieme alla suite di sicurezza nativa di Microsoft.

Attacco Cloud (servizi finanziari Fortune 500)

Durante un Scattered Spider in cui si sono verificati movimenti laterali su Entra ID e M365, Microsoft Defender ha rilevato 1 risultato a bassa priorità. Vectra AI 11 comportamenti dell'autore dell'attacco, correlando e classificando per priorità i segnali provenienti da diversi domini in un'unica entità urgente e bloccando l'autore dell'attacco prima che potesse causare danni.

cloud ibrido (grande gruppo assicurativo)

L'autore dell'attacco ha iniziato dall'infrastruttura locale, ha rubato le credenziali e si è spostato furtivamente su Entra ID con comportamenti successivi nella suite M365 e cloud AWS. Microsoft ha emesso due avvisi a bassa priorità, un giorno dopo l'attacco iniziale. Il primo giorno, nel giro di 30 minuti, Vectra AI nove tecniche in cinque domini, collegando comportamenti sospetti nel data center locale, Active Directory, Entra ID, Microsoft 365 e cloud AWS cloud una catena di attacchi ibrida completa è emersa 24 ore prima del primo rilevamento da parte di Microsoft.

cloud (fintech globale)

Un aggressore ha utilizzato credenziali rubate per accedere ad Azure, è passato a Entra ID e ha implementato una politica Azure dannosa per disabilitare la registrazione e prepararsi all'esfiltrazione dei dati. Gli strumenti nativi di Microsoft hanno segnalato un singolo "accesso sospetto". Vectra AI sei tecniche correlate tra Azure cloud Entra ID in meno di 90 minuti, rivelando l'intera storia dietro la violazione.

Questi esempi indicano che, sebbene gli strumenti nativi mostrino dei sintomi, spesso non riescono a fornire un quadro completo della situazione. La lezione è chiara: quando la prevenzione fallisce, una strategia di difesa a più livelli e approfondita è fondamentale per evitare che un incidente si trasformi in una violazione.

Come Vectra AI queste lacune

La piattaforma Hybrid NDRVectra AI rafforza ed estende il valore delle difese native di Microsoft unificando i rilevamenti tra data center on-premise, IoT e OT, sedi remote, identità,cloud e M365. Il suo sistema brevettato Attack Signal Intelligence ricerca il comportamento degli aggressori per fornire:

- Copertura: oltre 100 rilevamenti basati sul comportamento tramite IA per Microsoft su Active Directory, Entra ID, M365, Copilot per M365 e Azure Cloud. Individua comportamenti come il dirottamento delle politiche, l'abuso delle identità gestite e l'uso sospetto degli account di automazione che gli strumenti di posture non sono in grado di rilevare.

- Chiarezza: il triage e la prioritizzazione basati sull'intelligenza artificiale riducono il rumore degli avvisi fino al 99% e aumentano l'efficienza del SOC del 40%. I segnali correlati e incentrati sull'identità collegano e contestualizzano automaticamente sia le entità umane che quelle non umane per le indagini. Gli analisti possono passare dall'avviso alla causa principale in pochi minuti e, grazie ai grafici di attacco guidati e alla ricerca assistita dall'intelligenza artificiale, i difensori possono individuare in modo proattivo i modelli e le minacce emergenti più rapidamente.

- Controllo: le integrazioni native con Microsoft Sentinel e Defender for Endpoint l'automazione dei playbook, l'attivazione del blocco degli account e l'isolamento dei dispositivi per un rapido contenimento e una rapida mitigazione in tutti gli ambienti Microsoft.

Vectra AI gli investimenti negli strumenti nativi di Microsoft, consentendo un approccio di difesa realmente approfondito.

La prova nei numeri

Una ricerca indipendente condotta da IDC quantifica questo approccio stratificato. Le organizzazioni che utilizzano Vectra AI ottengono:

- Il 52% di minacce in più identificate in un tempo inferiore del 37%

- Team SOC più efficienti del 40%

- 50% di tempo in meno dedicato alle indagini

Quando integrato con Microsoft Sentinel e Defender, Vectra AI il percorso dal rilevamento alla decisione, trasformando la complessità ibrida in certezza utilizzabile.

Convalida da parte del cliente: chiarezza che cambia i risultati

La differenza tra sapere e vedere è la chiarezza. Tre clienti mostrano come si traduce questo concetto nella pratica:

Museo Van Gogh

"Con Microsoft, tutto è solo un ID: ID di correlazione, ID utente, stringhe infinite di

caratteri. Passavo 25 minuti a saltare da un portale all'altro cercando di capirci qualcosa, solo per scoprire che non era niente. Sono umano. Ho bisogno di nomi e contesto. Vectra AI la mia lingua. Mi dice esattamente cosa sta succedendo, che si tratti di un utente che cerca di accedere a file sensibili o di un server che si comporta in modo sospetto. Questo tipo di chiarezza, tutto in un unico posto, è impagabile quando ogni minuto è prezioso.

- Rob de Zwaan, CISO, Museo Van Gogh

Proteggendo risorse digitali e culturali di inestimabile valore, il museo ha raggiunto un tasso di positività reale dell'84% e una rilevazione tempestiva in tutti gli ambienti di rete, identità e Azure. Grazie alla visibilità unificata e alle rilevazioni spiegabili, il team ora è in grado di rispondere in pochi minuti anziché in ore.

Società di servizi finanziari Fortune 500

"Microsoft è una parte fondamentale del nostro ecosistema IT, ma quando si tratta di sicurezza, dobbiamo andare oltre le basi. Con Vectra AI, otteniamo il segnale di minaccia integrato e aggregato di cui abbiamo bisogno per difendere efficacemente il nostro ambiente Microsoft, inoltre centralizza l'analisi e la correlazione di tali segnali, facendoti risparmiare tempo e fatica".

- CISO, Servizi finanziari Fortune 500

Operando su Azure e in ambienti on-premise, questa società di investimento globale ha bloccato due attacchi basati sull'identità che Microsoft E5 non era riuscita a individuare, tra cui una campagna AiTM phishing. Durante un test di emulazione dell'avversario separato, Vectra AI tutte e nove le tecniche di attacco simulate che E5 non era riuscita a identificare, grazie alla visibilità unificata e al rilevamento a basso rumore su M365, Entra ID e Azure.

Advens

"Avere una visione congiunta degli ambienti M365 e on-premise è davvero utile. Questa capacità di adattamento è essenziale. Ci consente di indagare più rapidamente e con maggiore accuratezza. Molti clienti continuano a non credere che gli attacchi multi-dominio siano reali finché non glieli mostriamo. Eseguiamo esercitazioni purple team, come attacchi golden HTML, e Vectra AI li rileva Vectra AI , mentre gli strumenti Microsoft non riescono a individuare i movimenti cross-domain".

- Sébastien Wojcicki, Head of e dell'eccellenza nella sicurezza presso Advens.

In qualità di MSSP leader che supporta quasi 200 clienti ibridi, Advens ha utilizzato Vectra AI sostituire gli avvisi frammentati e rumorosi con una visibilità unificata su rete, identità e cloud le indagini fino a 100 volte.

Con questa chiarezza, Advens smaschera i comportamenti degli aggressori nascosti negli ambienti Microsoft, trasformando indagini che prima richiedevano ore in operazioni di pochi minuti.

In queste storie, la svolta non è stata data da un maggior numero di avvisi, ma dalla chiarezza. Vedere tutto non significava nulla finché non era possibile comprenderlo immediatamente.

Proteggere gli spazi intermedi

Gli attacchi moderni non si limitano a un unico dominio, e lo stesso dovrebbe valere per le vostre difese. Man mano che le aziende adottano strumenti basati sull'intelligenza artificiale, carichi di lavoro ibridi e identità distribuite, gli aggressori sfruttano sempre più spesso le connessioni invisibili tra di essi.

Vectra AI offre ai difensori lo stesso vantaggio in termini di visibilità di cui godono gli aggressori, unificando cloud di rete, identità, SaaS e cloud in un'unica piattaforma intelligente. Perché proteggere il tuo ambiente Microsoft non significa solo proteggere ogni singola superficie, ma anche gli spazi che le separano.

Sei pronto a colmare le lacune nelle tue difese Microsoft? Guarda Vectra AI in azione: https://youtu.be/ytWOynLTAco

Oppure