Nel dicembre 2025, la CISA, l'FBI, la NSA e diversi partner internazionali hanno pubblicato un avviso congiunto in cui segnalavano che gruppi di hacktivisti filo-russi stavano conducendo attacchi informatici opportunistici contro organizzazioni che gestiscono infrastrutture critiche in tutto il mondo. Il rapporto si concentra sugli attacchi contro la tecnologia operativa e i sistemi di controllo industriale, compresi gli ambienti di produzione di acqua, energia e alimenti.

Ciò che rende questo avviso particolarmente importante non è la sofisticatezza degli autori degli attacchi. Il rapporto afferma chiaramente che questi gruppi si avvalgono di tecniche basilari e ampiamente disponibili e spesso non dispongono di competenze tecniche o ingegneristiche approfondite. Ciononostante, riescono comunque a causare interruzioni operative, costringendo a interventi manuali e, in alcuni casi, provocando danni fisici.

In breve: questo rapporto evidenzia che il vero problema non sono gli exploit sofisticati, ma i sistemi esposti, l'autenticazione debole e la scarsa visibilità su come l'accesso legittimo viene utilizzato in modo improprio.

Come si sono svolti gli attacchi

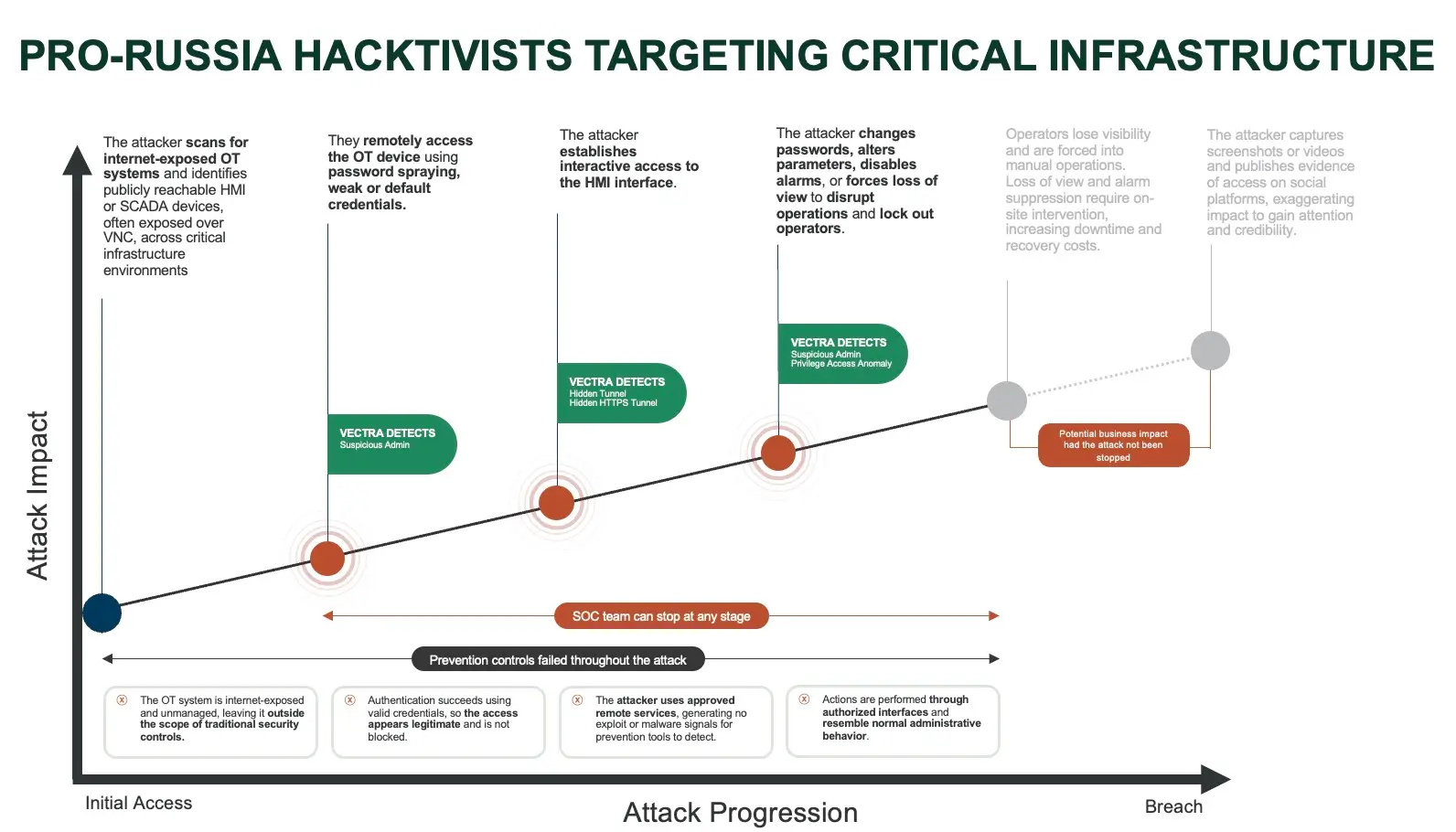

Secondo il rapporto, i gruppi di hacktivisti filo-russi seguono uno schema di attacco ripetibile e a basso costo che può essere eseguito su scala Internet.

Gli attacchi seguono una sequenza coerente:

- Eseguire una scansione di Internet alla ricerca di dispositivi OT esposti, in particolare sistemi HMI o SCADA accessibili tramite VNC.

- Identificare autenticazioni deboli , predefinite o mancanti

- Ottieni l'accesso remoto utilizzando servizi remoti legittimi

- Interagisci direttamente con le interfacce HMI o SCADA

- Modifica delle impostazioni , modifica delle credenziali, disattivazione degli allarmi o forzatura della perdita della visualizzazione

- Cattura screenshot o video da pubblicare online e rivendica il successo

Questa attività non si basa sulla malware o sullo sfruttamento di vulnerabilità software. L'autenticazione ha esito positivo. I servizi remoti funzionano come previsto. Le interfacce rispondono normalmente.

Una volta ottenuto l'accesso, gli aggressori eseguono azioni manuali volte a interrompere le operazioni o a impedire la visibilità dell'operatore. Queste azioni includono la modifica delle credenziali per bloccare gli operatori, l'alterazione dei parametri e dei setpoint, la soppressione degli allarmi o l'imposizione di stati che richiedono un intervento manuale in loco. Durante l'intrusione, gli aggressori spesso registrano schermate o acquisiscono screenshot per pubblicizzare il loro accesso ed esagerarne l'impatto sulle piattaforme social.

Sebbene la nota informativa sottolinei che gli autori degli attacchi spesso esagerano la gravità delle loro azioni, le organizzazioni vittime continuano a segnalare conseguenze operative reali, tra cui tempi di inattività, costi di manodopera e interventi di ripristino.

La consulenza mette in luce una lacuna nel rilevamento

Il rapporto non si limita a documentare le tecniche di attacco, ma mette in luce una sfida fondamentale in materia di rilevamento.

Queste intrusioni si basano su meccanismi di accesso legittimi quali VNC, credenziali valide e interfacce di sistema interattive. Non vi è alcuna catena di exploit né alcuna violazione evidente delle politiche fino a quando l'impatto non è già visibile.

Dal punto di vista di molti strumenti di sicurezza tradizionali, questa attività sembra normale. L'autenticazione ha esito positivo. Il traffico di rete segue i percorsi consentiti. I sistemi si comportano come previsto.

L'avviso sottolinea infine che ridurre l'esposizione, sebbene necessario, non è di per sé sufficiente. I team di sicurezza devono anche essere in grado di rilevare quando un accesso apparentemente legittimo viene utilizzato in modo improprio. Questo lacuna di rilevamento è il motivo per cui questi attacchi continuano ad avere successo.

Cosa rileva Vectra in questo attacco

L'analisi dell'attacco riportata di seguito illustra perché queste intrusioni sono così efficaci. In ogni fase, l'autore dell'attacco opera all'interno di quello che sembra un comportamento normale. I controlli di prevenzione non falliscono perché sono configurati in modo errato, ma perché non c'è nulla di apertamente dannoso da bloccare.

È qui che entra in gioco la Vectra AI diventa rilevante.

Vectra AI sul rilevamento comportamentale nell'intero ambiente ibrido ( compresi identità, Cloud, rete, IOT/OT), consentendo ai team di sicurezza di individuare quando un accesso apparentemente legittimo inizia a comportarsi come un attacco.

Accesso anticipato: individuazione di comportamenti amministrativi rischiosi

Quando l'autore dell'attacco ottiene l'accesso a un dispositivo OT esposto utilizzando password spraying o credenziali predefinite, l'autenticazione ha esito positivo. Dal punto di vista della prevenzione, questo sembra un accesso valido.

Vectra AI questa fase identificando comportamenti amministrativi sospetti, che emergono quando un'identità inizia ad accedere a sistemi o servizi in modi che si discostano dai modelli stabiliti, anche quando le credenziali sono tecnicamente valide.

Ciò garantisce ai team SOC visibilità prima che si verifichi un impatto operativo.

Presa e accesso interattivo: vedere ciò che altri strumenti non vedono

Una volta stabilito l'accesso interattivo all'interfaccia HMI, l'autore dell'attacco opera interamente attraverso servizi remoti approvati. Non vi sono exploit né malware rilevare.

Vectra AI identifica modelli di interazione remota anomali, compreso l'uso insolito di servizi remoti e tunnel crittografati che non corrispondono al normale comportamento operativo.

Ciò è particolarmente importante negli ambienti OT, dove molti sistemi non sono gestiti e non possono eseguire endpoint .

Manipolazione operativa: identificazione dell'uso doloso di accessi legittimi

Quando l'autore dell'attacco modifica le password, altera i parametri, disattiva gli allarmi o impedisce la visualizzazione, ogni azione viene eseguita tramite interfacce autorizzate. Prese singolarmente, queste azioni possono sembrare operazioni amministrative di routine.

Vectra AI mette in relazione le anomalie nell'accesso privilegiato e i modelli di comportamento dirompenti, identificando in definitiva quando un'identità compie improvvisamente azioni ad alto impatto che non sono coerenti con il suo ruolo, tempistica o sequenza di comportamento normali.

Anziché basarsi su singoli eventi, Vectra AI le intenzioni collegando i comportamenti lungo tutta la progressione dell'attacco.

Trasformare la visibilità in azione

L'avviso chiarisce che gli hacker poco esperti stanno avendo successo perché le organizzazioni non hanno una visione chiara di come l'accesso legittimo venga abusato negli ambienti ibridi.

Il valore Vectra AIin questo scenario consiste nel rilevare gli abusi con sufficiente anticipo affinché i team SOC possano intervenire, contenere l'attività e impedire che il problema si aggravi.

Se desideri capire come questi attacchi potrebbero manifestarsi nel tuo ambiente e come la rilevazione precoce possa modificarne l'esito, contattaci per fissare una valutazione gratuita della sicurezza.