Comprendere gli attacchi di spoofing: una guida completa alla sicurezza

Approfondimenti chiave

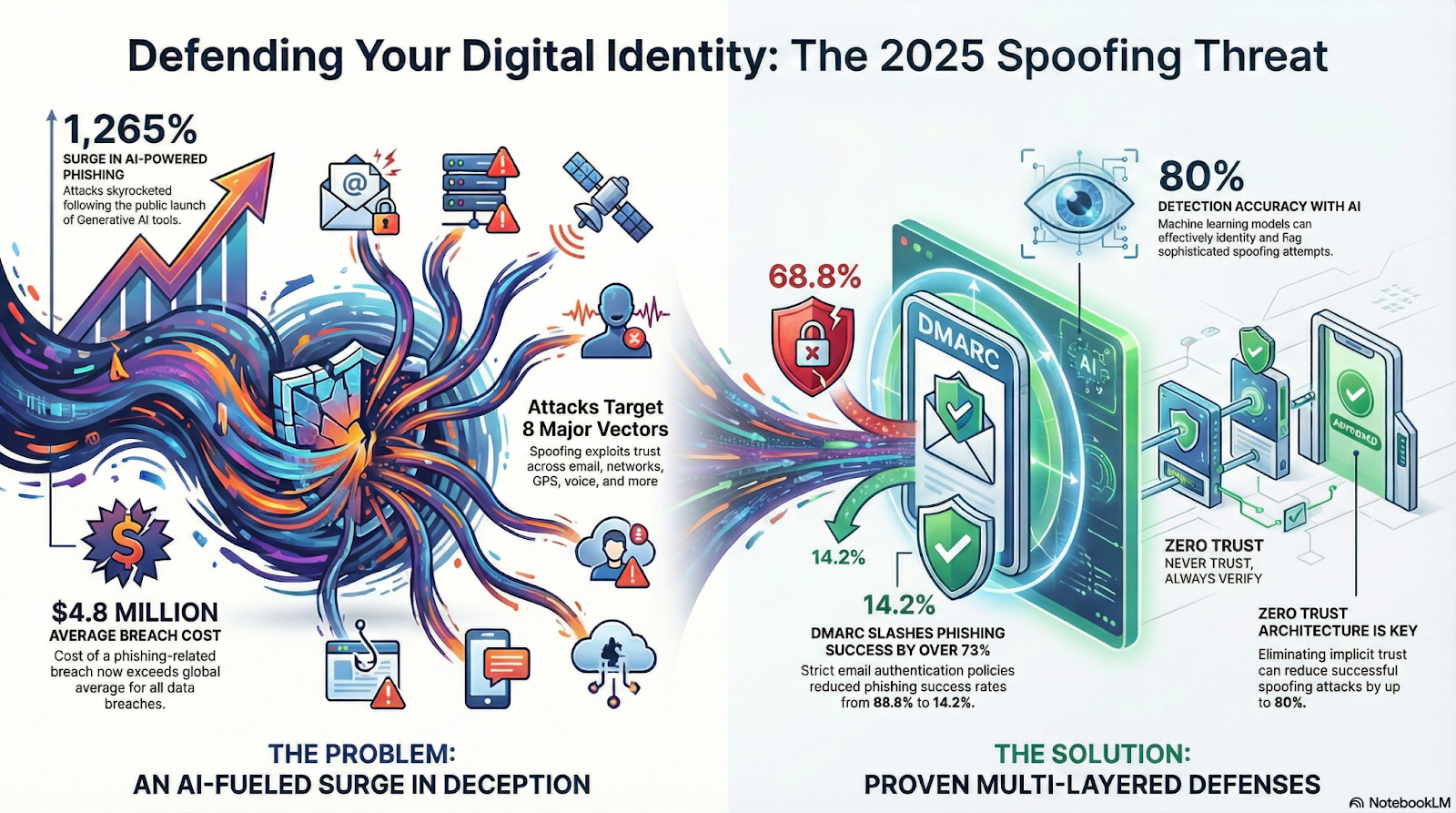

- Gli attacchi di spoofing sfruttano la fiducia in otto vettori principali, dall'e-mail al GPS, con violazioni phishing che causano in media 4,8 milioni di dollari di danni e interferenze GPS che interessano oltre 1.100 voli al giorno.

- L'intelligenza artificiale ha trasformato il panorama delle minacce: gli attacchi sono aumentati del 1.265% dal lancio di ChatGPT, ma il rilevamento basato sul machine learning raggiunge ora un'accuratezza dell'80% nell'identificazione di sofisticati tentativi di spoofing.

- Le difese comprovate danno risultati: le organizzazioni con politiche DMARC rigorose hanno ridotto i tassi phishing dal 68,8% al 14,2% nel 2025, dimostrando l'efficacia di protocolli di autenticazione adeguati.

- Le infrastrutture critiche sono esposte a rischi crescenti (aumento del 220% dello spoofing GPS dal 2021 al 2024), che richiedono strategie di difesa multilivello che combinino controlli tecnici, analisi comportamentali e capacità di risposta agli incidenti.

Che cos'è un attacco di spoofing?

Un attacco di spoofing è un tipo di attività criminale informatica in cui gli aggressori si travestono da fonti affidabili falsificando i dati per ottenere accesso non autorizzato, rubare informazioni o interrompere i servizi. Secondo la definizione di sicurezza di Cisco, lo spoofing comporta la falsificazione delle informazioni del mittente e la finzione di essere una fonte legittima, sfruttando i rapporti di fiducia esistenti tra utenti e sistemi.

Gli attacchi di spoofing sono più importanti che mai nel 2025, con phishing che sfruttano identità falsificate aumentati di un incredibile 1.265% dall'introduzione di ChatGPT. Questa esplosione del volume degli attacchi è direttamente correlata a devastanti ripercussioni finanziarie:phishing che coinvolgono lo spoofing hanno ora un costo medio di 4,8 milioni di dollari, anche se il costo medio globale delle violazioni dei dati è sceso a 4,44 milioni di dollari secondo il rapporto IBM del 2025.

Le caratteristiche principali che definiscono gli attacchi di spoofing includono la falsificazione dell'identità, lo sfruttamento della fiducia e l'inganno attraverso la familiarità. Gli aggressori manipolano identificatori tecnici come intestazioni di e-mail, indirizzi IP o numeri di telefono per impersonare entità affidabili. A differenza dei semplici tentativi di frode, lo spoofing prende di mira specificamente i meccanismi di autenticazione e verifica su cui i sistemi e le persone fanno affidamento per stabilire la fiducia. Ciò rende lo spoofing particolarmente insidioso, poiché le vittime spesso non hanno motivo di sospettare che la comunicazione non sia legittima.

Gli attacchi di ingegneria sociale spesso utilizzano lo spoofing come tecnica principale, combinando l'inganno tecnico con la manipolazione psicologica. La sofisticatezza dello spoofing moderno va oltre la semplice imitazione: gli aggressori ora sfruttano l'intelligenza artificiale per creare deepfake convincenti, automatizzare attacchi personalizzati su larga scala ed eludere i tradizionali controlli di sicurezza. Come sottolinea la guida allo spoofing di CrowdStrike, questi attacchi possono variare da semplici modifiche all'intestazione delle e-mail a complesse compromissioni dei server che interessano intere organizzazioni.

Quale tipo di attacco si basa sullo spoofing?

Lo spoofing non è un attacco autonomo, ma unatecnica fondamentale dell' e utilizzata da molti attacchi informatici comuni per aggirare i controlli di sicurezza. Qualsiasi attacco che si basi sull'usurpazione di identità, sull'attribuzione errata o sull'identità falsificata fa affidamento sullo spoofing in una fase o nell'altra.

I tipi di attacchi più comuni che si basano sullo spoofing includono phishing il business email compromise (BEC), gli attacchi man-in-the-middle, gli attacchi distributed denial-of-service (DDoS) che utilizzano lo spoofing IP, le campagne di furto di credenziali e gli attacchi ransomware che utilizzano comunicazioni spoofate per l'accesso iniziale. In ogni caso, lo spoofing consente agli aggressori di apparire legittimi abbastanza a lungo da innescare l'azione dell'utente o eludere le difese automatizzate.

Gli aggressori moderni combinano sempre più spesso lo spoofing con attività post-compromissione. Un'e-mail o una risposta DNS contraffatta può essere solo il punto di ingresso, mentre il danno reale si verifica in seguito attraverso movimenti laterali, escalation dei privilegi o esfiltrazione dei dati. Ecco perché lo spoofing dovrebbe essere considerato come un segnale di un attacco più ampio, non solo come un tentativo isolato di inganno.

Qual è lo scopo degli attacchi di spoofing?

Lo scopo di un attacco di spoofing è quello di sfruttare la fiducia, sia essa umana, di sistema o a livello di protocollo, per ottenere un accesso che altrimenti sarebbe bloccato.

Gli aggressori utilizzano lo spoofing per:

- Indurre gli utenti a rivelare le proprie credenziali o ad approvare azioni dannose.

- Bypassare i meccanismi di autenticazione o verifica.

- Reindirizzare il traffico verso infrastrutture dannose.

- Nascondere la vera origine delle attività dannose.

- Creare una legittimità plausibile durante la ricognizione o la persistenza.

Negli ambienti moderni, lo spoofing è particolarmente efficace perché molti sistemi continuano a considerare affidabili per impostazione predefinita i segnali di identità quali intestazioni e-mail, indirizzi IP, ID chiamante o risposte DNS. Una volta che gli aggressori riescono a falsificare un'identità, possono operare all'interno dell'ambiente utilizzando traffico dall'aspetto valido, spesso eludendo il rilevamento basato sulle firme.

Come funzionano gli attacchi di spoofing

Gli attacchi di spoofing sfruttano le debolezze fondamentali dei protocolli di comunicazione e della fiducia umana attraverso una combinazione di manipolazione tecnica e ingegneria sociale. Gli attacchi operano attraverso vari meccanismi, dalle semplici modifiche dell'intestazione che richiedono pochi secondi per essere eseguite, alle sofisticate campagne in più fasi che compromettono intere reti.

A livello tecnico, lo spoofing sfrutta il fatto che molti protocolli Internet sono stati progettati per garantire la funzionalità piuttosto che la sicurezza. I protocolli di posta elettronica come SMTP consentono ai mittenti di specificare qualsiasi indirizzo "Da" senza verifica, mentre il DNS opera su UDP senza meccanismi di autenticazione integrati. I protocolli di rete come ARP funzionano sulla base di presupposti di fiducia locale che gli aggressori possono manipolare. Secondo i ricercatori di sicurezza, ogni giorno si verificano circa 30.000 attacchi di spoofing ARP sulle reti monitorate, a dimostrazione dello sfruttamento persistente di queste vulnerabilità dei protocolli.

Il tipico flusso di un attacco di spoofing si sviluppa attraverso fasi distinte: ricognizione, in cui gli aggressori raccolgono informazioni sui bersagli e sui sistemi; preparazione, che comporta la creazione di identità contraffatte o infrastrutture tecniche; esecuzione, quando viene avviata la comunicazione o la connessione falsificata; e sfruttamento, in cui gli aggressori raggiungono i loro obiettivi, che si tratti di furto di dati, frode finanziaria o compromissione del sistema. I team di sicurezza della rete osservano ripetutamente questi modelli, con gli aggressori che spesso mantengono la persistenza attraverso più vettori di attacco contemporaneamente.

Le vulnerabilità dei protocolli sono alla base della maggior parte degli attacchi di spoofing. Il DNS cache poisoning sfrutta la mancanza di autenticazione nelle risposte DNS, consentendo agli aggressori di reindirizzare il traffico verso server dannosi. Come spiegato nella documentazione sul DNS poisoning di Cloudflare, gli aggressori si fingono server DNS, inviano richieste ai resolver e poi falsificano le risposte quando il resolver interroga i server legittimi. Lo spoofing IP sfrutta la natura stateless dei pacchetti IP, consentendo agli aggressori di falsificare gli indirizzi di origine ed eludere il rilevamento.

Lo sfruttamento dei rapporti di fiducia rimane fondamentale per il successo dello spoofing. Lo spoofing delle e-mail sfrutta le gerarchie organizzative e i modelli di comunicazione consolidati, con gli aggressori che si fingono dirigenti o partner di fiducia. Lo spoofing vocale sfrutta la fiducia intrinseca che le persone ripongono nelle voci familiari, ora potenziata dai cloni vocali generati dall'intelligenza artificiale. Lo spoofing GPS manipola la fiducia che i sistemi di navigazione ripongono nei segnali satellitari, inducendo i ricevitori a segnalare posizioni false con conseguenze potenzialmente catastrofiche per le operazioni aeronautiche e marittime.

Sono emerse tecniche di spoofing complesse che combinano più vettori di attacco per ottenere il massimo impatto. Le campagne moderne potrebbero iniziare con una ricognizione attraverso i social media, proseguire con lo spoofing delle e-mail per ottenere l'accesso iniziale, incorporare la manipolazione del DNS per la raccolta delle credenziali e concludersi con lo spoofing vocale per aggirare ulteriori verifiche. Questi attacchi coordinati dimostrano perché le difese a punto singolo si rivelano insufficienti contro avversari determinati che sanno come concatenare le vulnerabilità.

Spoofing e phishing: qual è la differenza?

Lo spoofing e phishing strettamente correlati ma non intercambiabili.

- Lo spoofing è l' atto tecnico di sostituzione di identità. Consiste nel falsificare segnali di identità quali intestazioni di e-mail, indirizzi IP o numeri di telefono.

- Phishing è un attacco di ingegneria sociale che spesso utilizza lo spoofing per convincere le vittime ad agire.

In parole semplici, lo spoofing fa sembrare legittimo un aggressore, mentre phishing questa legittimità per ingannare un bersaglio. Non tutti gli spoofing portano al phishing, ma la maggior parte phishing si basa su qualche forma di spoofing per avere successo.

Tipi di attacchi di spoofing

Le organizzazioni devono affrontare otto principali categorie di attacchi di spoofing, ciascuno dei quali prende di mira diversi protocolli e meccanismi di fiducia nell'ambito dello stack tecnologico. Comprendere questi diversi tipi di attacchi e le loro caratteristiche specifiche consente di adottare strategie di rilevamento e prevenzione più efficaci e personalizzate per ciascun vettore di minaccia.

Attacchi di spoofing delle e-mail

Lo spoofing delle e-mail rimane la forma più diffusa, con Microsoft che da sola rappresenta il 38% di tutti phishing di marchi nel primo trimestre del 2024. Gli aggressori manipolano le intestazioni delle e-mail, in particolare il campo "Da", per impersonare mittenti affidabili e aggirare la consapevolezza della sicurezza. Questi attacchi sfruttano la mancanza di autenticazione integrata dell'SMTP, consentendo a chiunque di rivendicare qualsiasi identità di mittente senza verifica. La sofisticatezza varia dal semplice spoofing del nome visualizzato alla complessa registrazione di domini simili e all'abuso di server di posta compromessi. Le organizzazioni che non dispongono di un'adeguata autenticazione delle e-mail registrano tassi di successo notevolmente più elevati, con solo il 33,4% dei primi milioni di domini che implementano record DMARC validi a partire dal 2025.

Spoofing a livello di rete

Lo spoofing IP è alla base di molti attacchi DDoS devastanti, tra cui quello record da 22,2 Tb/s bloccato da Cloudflare nel settembre 2025. Gli aggressori falsificano gli indirizzi IP di origine nelle intestazioni dei pacchetti per nascondere la loro posizione, aggirare i controlli di accesso o amplificare gli attacchi tramite riflessione. Questa tecnica ha registrato un aumento del 358% su base annua degli attacchi DDoS di livello 7 nel primo trimestre del 2025, dimostrando la sua continua efficacia.

Lo spoofing DNS, noto anche come cache poisoning, corrompe le cache dei resolver DNS per reindirizzare gli utenti verso siti dannosi. Come descritto in dettaglio nell'analisi tecnica di Cloudflare, gli aggressori sfruttano la dipendenza del DNS dal protocollo UDP e la mancanza di autenticazione per inserire record falsi. Solo nel primo trimestre del 2024 si sono verificati 1,5 milioni di attacchi DDoS DNS, il 38% dei quali ha comportato malware attraverso risposte avvelenate.

Lo spoofing ARP prende di mira le reti locali associando gli indirizzi MAC degli aggressori agli indirizzi IP legittimi. Secondo il monitoraggio CAIDA, ogni giorno si verificano quasi 30.000 attacchi di spoofing ARP, con costi medi di ripristino che raggiungono i 50.000 dollari per incidente nel 2025. Le piccole imprese si dimostrano particolarmente vulnerabili, con il 60% che ha segnalato attacchi ARP nel 2024. Questi attacchi consentono scenari man-in-the-middle, permettendo agli aggressori di intercettare e modificare il traffico di rete tra gli host, spesso facilitando il movimento laterale attraverso le reti compromesse.

Spoofing della voce e della posizione

Lo spoofing dell'ID chiamante si è evoluto notevolmente con l'integrazione dell'IA, registrando un aumento del 194% degli incidenti legati al deepfake nel corso del 2024. Gli aggressori ora combinano la clonazione della voce con lo spoofing del numero per creare attacchi di vishing praticamente impossibili da rilevare. Il rapporto di Group-IB sui deepfake rivela che oltre il 10% degli istituti finanziari ha subito attacchi di vishing deepfake per un valore superiore a 1 milione di dollari, con perdite medie di circa 600.000 dollari per incidente. L'accessibilità della tecnologia di clonazione vocale, che costa solo 50 dollari per campagna, ha democratizzato questi attacchi sofisticati.

Lo spoofing GPS presenta rischi critici per le infrastrutture, con incidenti aerei che sono aumentati da poche decine nel febbraio 2024 a oltre 1.100 voli interessati al giorno nel mese di agosto. Secondo l'analisi dell'aviazione di GPS World, gli eventi di perdita del segnale GPS sono aumentati del 220% dal 2021 al 2024. La sola regione del Mar Baltico ha registrato 46.000 incidenti di interferenza GPS tra agosto 2023 e aprile 2024. Il settore marittimo segnala un aumento del 500% dello spoofing e del jamming GPS, con 400 incidenti registrati e il 25% che ha influito sulle operazioni effettive delle navi.

Il sito web sfrutta attacchi omografici e somiglianze visive per indurre gli utenti a rivelare le proprie credenziali su siti falsi. Gli aggressori registrano domini utilizzando caratteri simili provenienti da alfabeti diversi o errori ortografici comuni di siti legittimi. Lo spoofing SMS, o smishing, falsifica le informazioni del mittente nei messaggi di testo per impersonare banche, servizi di consegna o agenzie governative. Questi attacchi prendono di mira in particolare gli utenti mobili, che sono il 25-40% più propensi a cadere vittime di tentativi di spoofing rispetto agli utenti desktop a causa degli schermi più piccoli e degli indicatori di sicurezza limitati.

La convergenza di questi tipi di attacchi crea minacce complesse che mettono a dura prova i tradizionali confini della sicurezza. Le campagne sofisticate ora combinano lo spoofing delle e-mail per il contatto iniziale, la manipolazione del DNS per la raccolta delle credenziali e lo spoofing vocale per aggirare la verifica. Poiché gli attacchi ransomware sfruttano sempre più spesso lo spoofing per l'accesso iniziale, le organizzazioni devono affrontare tutti i vettori di attacco in modo completo, piuttosto che concentrarsi su singole minacce in modo isolato.

Attacchi e incidenti di spoofing nel mondo reale

L'impatto devastante degli attacchi di spoofing diventa evidente esaminando i principali incidenti verificatisi tra il 2024 e il 2025, che dimostrano sia l'entità delle perdite finanziarie sia le sofisticate tecniche impiegate dagli aggressori moderni. Questi casi rivelano come lo spoofing costituisca la base di alcuni dei cyberattacchi più dannosi che colpiscono le organizzazioni a livello globale.

La campagna EchoSpoofing del 2024 ha sfruttato una grave falla nella sicurezza del servizio di protezione della posta elettronica di Proofpoint per inviare milioni di e-mail contraffatte che si spacciavano per marchi importanti come Disney, Nike, IBM e Coca-Cola. Questa massiccia campagna ha dimostrato come anche i principali fornitori di soluzioni di sicurezza possano presentare vulnerabilità che consentono attacchi di spoofing su larga scala, minando la fiducia nei marchi affermati ed eludendo i sistemi di rilevamento appositamente progettati per prevenire tali attacchi.

La perdita di 15,5 milioni di euro subita dal Gruppo Pepco nel febbraio 2024 è un esempio dell'efficacia devastante degli attacchi di compromissione delle e-mail aziendali che utilizzano identità contraffatte. I truffatori sono riusciti a impersonare dipendenti legittimi all'interno dei canali di comunicazione dell'organizzazione, convincendo il personale finanziario ad autorizzare trasferimenti di fondi sostanziali. La sofisticatezza dell'ingegneria sociale, combinata con un accurato spoofing dei modelli di e-mail interne, ha aggirato sia i controlli tecnici che il giudizio umano.

La violazione dei dati di Change Healthcare del febbraio 2024 è stata una delle violazioni dei dati sanitari più gravi della storia, che ha colpito oltre 100 milioni di americani, circa un terzo della popolazione degli Stati Uniti. Il gruppo di ransomware ALPHV/BlackCat ha avviato l'attacco tramite phishing con informazioni del mittente contraffatte, esponendo alla fine grandi quantità di dati medici e causando gravi interruzioni ai sistemi di pagamento sanitari a livello nazionale.

La sicurezza aerea ha affrontato sfide senza precedenti quando, nell'agosto 2024, un volo della United Airlines da Nuova Delhi a New York ha subito continue interferenze GPS durante l'intero viaggio. L'attacco, proveniente dalla regione del Mar Nero, ha dimostrato la portata globale delle interferenze GPS e il loro potenziale impatto sulle operazioni dell'aviazione commerciale. Questo incidente ha contribuito alla statistica allarmante di oltre 1.100 voli colpiti ogni giorno dallo spoofing GPS, con un aumento del 220% di tali eventi dal 2021 al 2024.

Nel novembre 2024 le forze dell'ordine hanno ottenuto una vittoria significativa quando Kolade Akinwale Ojelade è stato condannato a 26 anni di reclusione per aver condotto attacchi di spoofing via e-mail che hanno truffato proprietari di immobili in tutti gli Stati Uniti. Questa condanna ha messo in luce sia il costo umano degli attacchi di spoofing sulle singole vittime sia la crescente priorità che le forze dell'ordine attribuiscono al perseguimento di questi reati.

Lo smantellamento della phishing RaccoonO365 nel settembre 2025 ha segnato un importante sforzo collaborativo tra Microsoft e Cloudflare, che ha portato al sequestro di 338 domini utilizzati per campagne di spoofing di Office 365. Prima dello smantellamento, questa rete aveva rubato oltre 5.000 credenziali utilizzando tecniche di evasione avanzate, tra cui l'abuso di Direct Send, dimostrando la portata industriale con cui funzionano le moderne operazioni di spoofing.

Questi incidenti illustrano collettivamente diverse tendenze critiche: l'industrializzazione degli attacchi di spoofing con infrastrutture dedicate, il targeting di marchi e servizi affidabili per ottenere il massimo impatto, l'integrazione dello spoofing con ransomware e campagne di attacco più ampie, e le ingenti perdite finanziarie che possono derivare da un singolo attacco riuscito. I 15,5 milioni di euro persi da Pepco e il costo medio di 4,8 milioni di dollari per le violazioni phishing riportato dal rapporto IBM 2025 Cost of a Data Breach Report sottolineano che gli attacchi di spoofing rappresentano una minaccia finanziaria esistenziale per le organizzazioni, indipendentemente dalle loro dimensioni o dal settore in cui operano.

Rilevamento e prevenzione degli attacchi di spoofing

Il rilevamento e la prevenzione completi degli attacchi di spoofing richiedono difese a più livelli che combinano protocolli di autenticazione, monitoraggio della rete, intelligenza artificiale e controlli organizzativi. Gli approcci moderni hanno ottenuto tassi di successo notevoli: le organizzazioni statunitensi che hanno implementato una rigorosa autenticazione delle e-mail hanno visto i tassi phishing precipitare dal 68,8% al 14,2% nel 2025.

Rilevamento e prevenzione dello spoofing delle e-mail

L'autenticazione delle e-mail costituisce la pietra angolare delle difese anti-spoofing attraverso tre protocolli complementari. SPF (Sender Policy Framework) verifica che i server di invio siano autorizzati a inviare per conto di un dominio. DKIM (DomainKeys Identified Mail) fornisce firme crittografiche che garantiscono l'integrità dei messaggi. DMARC (Domain-based Message Authentication, Reporting and Conformance) le collega tra loro con l'applicazione delle politiche, indicando ai server di ricezione come gestire i messaggi non autenticati.

L'efficacia di una corretta implementazione del DMARC non può essere sottovalutata. Secondo le statistiche sull'adozione del DMARC nel 2024, le organizzazioni statunitensi che hanno applicato il DMARC con p=reject hanno ottenuto una riduzione dell'80% phishing riusciti. Tuttavia, solo il 47,7% dei domini principali ha adottato il DMARC, mentre 508.269 domini rimangono vulnerabili a causa delle politiche p=none che non applicano i fallimenti di autenticazione.

Le soluzioni di sicurezza della posta elettronica devono anche includere l'analisi delle intestazioni per individuare eventuali incongruenze, il punteggio di reputazione del dominio per identificare i mittenti sospetti e l'analisi dei contenuti basata sull'apprendimento automatico che rileva gli indicatori di spoofing oltre ai semplici controlli di autenticazione. L'autenticazione a più fattori fornisce un'ulteriore barriera, garantendo che anche i tentativi di spoofing riusciti non possano compromettere facilmente gli account.

Rilevamento dello spoofing di rete

Il rilevamento dello spoofing ARP richiede approcci sia manuali che automatizzati. I team di sicurezza possono verificare manualmente la presenza di indirizzi MAC duplicati utilizzando i comandi "arp -a", anche se ciò risulta poco pratico su larga scala. Le soluzioni moderne utilizzano modelli di reti neurali profonde che raggiungono una precisione del 100% nell'identificazione delle anomalie ARP, combinate con l'ispezione ARP dinamica sugli switch di rete e la certificazione software dei dati prima della trasmissione.

Il rilevamento dello spoofing DNS si basa in larga misura sull'implementazione del protocollo DNSSEC (DNS Security Extensions), che fornisce l'autenticazione crittografica delle risposte DNS. Le organizzazioni dovrebbero implementare il protocollo DNS over HTTPS (DoH) per le query crittografate, utilizzare resolver DNS veloci e resistenti agli attacchi DoS e monitorare regolarmente gli indicatori di cache poisoning. L'adozione del protocollo DNSSEC riduce il successo del cache poisoning del 95%, anche se la sua implementazione rimane incoerente su Internet.

Il rilevamento dello spoofing IP si concentra sulle tecniche di filtraggio dei pacchetti che analizzano i pacchetti alla ricerca di informazioni di origine contrastanti. L'ispezione approfondita dei pacchetti esamina sia le intestazioni che il contenuto alla ricerca di indicatori di spoofing, mentre il filtraggio in uscita impedisce ai sistemi interni di inviare pacchetti con indirizzi di origine esterni. Le piattaforme di rilevamento e risposta di rete ora incorporano queste funzionalità insieme all'analisi comportamentale che identifica modelli di traffico anomali indicativi di attacchi di spoofing.

Tecnologie di rilevamento avanzate

L'intelligenza artificiale ha rivoluzionato il rilevamento dello spoofing, con modelli di apprendimento automatico che raggiungono un'accuratezza dell'80% per lo spoofing delle reti 5G utilizzando reti LSTM bidirezionali. Questi sistemi elaborano miliardi di eventi ogni mese, identificando modelli sottili che gli esseri umani non sono in grado di rilevare. Gli approcci ibridi che combinano il deep learning con tecniche tradizionali come i classificatori Naive Bayes forniscono un rilevamento affidabile per gli ambienti IoT, dove gli attacchi di spoofing prendono sempre più di mira i dispositivi connessi.

L'analisi comportamentale esamina il comportamento degli utenti e delle entità per identificare anomalie che suggeriscono una compromissione dell'account tramite spoofing. Questi sistemi stabiliscono delle linee guida per i modelli di comunicazione normali, segnalando le deviazioni che potrebbero indicare messaggi o connessioni contraffatti. L'analisi in tempo reale consente una risposta rapida prima che gli aggressori possano raggiungere i loro obiettivi, mentre l'apprendimento continuo migliora la precisione del rilevamento nel tempo.

Le moderne piattaforme di sicurezza integrano diversi metodi di rilevamento in soluzioni unificate. I sistemi di riconoscimento dei modelli di attacco identificano le tecniche di spoofing note su diversi vettori, mentre gli algoritmi di rilevamento delle anomalie segnalano gli attacchi più recenti. L'analisi del comportamento degli utenti, combinata con l'analisi del traffico di rete, fornisce una visibilità completa sui potenziali tentativi di spoofing. Queste piattaforme basate sull'intelligenza artificiale riducono drasticamente il tempo che intercorre tra il tentativo iniziale di spoofing e il rilevamento, identificando spesso gli attacchi in pochi secondi anziché nelle ore o nei giorni richiesti dai metodi tradizionali.

Le strategie di prevenzione vanno oltre i controlli tecnici e comprendono anche misure organizzative. Una formazione regolare sulla sicurezza aiuta i dipendenti a riconoscere gli indicatori di spoofing, mentre phishing mettono alla prova e rafforzano l'apprendimento. Le procedure di risposta agli incidenti devono includere protocolli specifici per i sospetti attacchi di spoofing, con chiari percorsi di escalation e linee guida per la comunicazione. Le organizzazioni che implementano programmi anti-spoofing completi che combinano tecnologia, formazione e miglioramenti dei processi riportano una riduzione del 60-80% degli attacchi riusciti rispetto a quelle che si affidano a soluzioni singole.

Attacchi di spoofing e conformità

I quadri normativi e gli standard di sicurezza riconoscono sempre più gli attacchi di spoofing come minacce critiche che richiedono controlli specifici e capacità di rilevamento. Le organizzazioni devono districarsi tra complessi requisiti di conformità, implementando al contempo difese pratiche in linea con i quadri normativi del settore e i mandati normativi.

Il MITRE ATT&CK fornisce una mappatura dettagliata delle tecniche di spoofing utilizzate dagli avversari. Lo spoofing delle e-mail rientra nella tecnica T1672 nell'ambito della tattica di accesso iniziale, documentando come gli avversari modificano le intestazioni delle e-mail per falsificare l'identità del mittente. Il framework raccomanda l'implementazione di SPF, DKIM e DMARC come misure di mitigazione primarie. Spoofing del PID padre (T1134.004) rappresenta una tecnica più sofisticata nell'ambito della difesa evasiva e Elevazione dei privilegi tattiche in cui gli aggressori falsificano gli identificatori dei processi principali per eludere il rilevamento. I team di sicurezza utilizzano queste mappature per garantire una copertura completa dei vettori di attacco di spoofing nelle loro capacità di rilevamento e risposta.

Il quadro di riferimento per la sicurezza informatica del NIST affronta lo spoofing attraverso il controllo SC-16(2), che richiede alle organizzazioni di implementare meccanismi anti-spoofing che impediscano la falsificazione degli attributi di sicurezza e rilevino l'alterazione degli indicatori dei processi di sicurezza. Controlli correlati, tra cui SI-3 (Protezione da codice dannoso), SI-4 (Monitoraggio del sistema) e SI-7 (Integrità di software, firmware e informazioni) forniscono ulteriori livelli di difesa contro gli attacchi basati sullo spoofing.

I requisiti di conformità normativa variano a seconda della giurisdizione, ma impongono sempre più spesso misure anti-spoofing. Il quadro normativo STIR/SHAKEN della FCC statunitense impone ai fornitori di servizi di telecomunicazione di implementare l'autenticazione dell'ID chiamante per combattere lo spoofing vocale. Nel febbraio 2024 la FAA ha emesso specifici avvisi di sicurezza relativi alle minacce di spoofing GPS per l'aviazione. Il GDPR e normative simili sulla protezione dei dati impongono alle organizzazioni di implementare misure tecniche adeguate contro gli attacchi di spoofing che potrebbero portare a violazioni dei dati, con severi requisiti di notifica in caso di incidenti.

Le strategie di allineamento dei framework devono trovare un equilibrio tra copertura completa e implementazione pratica. Le organizzazioni dovrebbero iniziare mappando il proprio ambiente rispetto ai framework pertinenti, identificando quali tecniche di spoofing rappresentano il rischio maggiore. La priorità dovrebbe essere data ai controlli che affrontano lo spoofing delle e-mail, data la sua prevalenza, seguiti dalle protezioni a livello di rete basate sulla criticità dell'infrastruttura. Valutazioni regolari verificano l'efficacia dei controlli, mentre gli aggiornamenti dei framework garantiscono un allineamento continuo man mano che le tecniche di spoofing evolvono.

La convergenza di più framework crea sia sfide che opportunità. Sebbene framework diversi possano utilizzare terminologie diverse per controlli simili, questa sovrapposizione consente alle organizzazioni di raggiungere molteplici obiettivi di conformità attraverso implementazioni unificate. Una solida implementazione DMARC, ad esempio, soddisfa i requisiti di MITRE ATT&CK , i controlli di sicurezza delle e-mail NIST e vari mandati normativi per l'autenticazione delle e-mail.

Approcci moderni alla difesa dallo spoofing

La rapida evoluzione degli attacchi di spoofing richiede strategie di difesa altrettanto sofisticate che sfruttino l'intelligenza artificiale, zero trust e le tecnologie emergenti. Le organizzazioni all'avanguardia nella sicurezza informatica stanno adottando approcci integrati che si adattano al mutevole panorama delle minacce, preparandosi al contempo alle sfide future.

La sicurezza basata sull'intelligenza artificiale ha trasformato il rilevamento dello spoofing da reattivo a proattivo, con modelli di apprendimento automatico che ora elaborano miliardi di eventi per identificare modelli di attacco sottili. Le piattaforme moderne analizzano contemporaneamente il traffico di rete, il comportamento degli utenti e i modelli di comunicazione, raggiungendo tassi di rilevamento prima impossibili con i sistemi basati su regole. Il tasso di accuratezza dell'80% per il rilevamento dello spoofing 5G rappresenta solo l'inizio, poiché i modelli continuano a migliorare grazie all'esposizione a nuove varianti di attacco.

Zero trust cambia radicalmente il modo in cui le organizzazioni affrontano la difesa dallo spoofing, eliminando la fiducia implicita. Ogni comunicazione, indipendentemente dalla fonte, viene sottoposta a verifica attraverso molteplici fattori, tra cui l'identità, lo stato di salute del dispositivo e l'analisi comportamentale. Questo approccio si rivela particolarmente efficace contro lo spoofing perché presuppone che gli aggressori abbiano già violato il perimetro, richiedendo una verifica continua piuttosto che un'autenticazione una tantum. Le organizzazioni che implementano zero trust una riduzione del 90% degli attacchi di spoofing riusciti, in particolare se combinato con la microsegmentazione che limita il movimento laterale anche dopo la compromissione iniziale.

Le tecnologie emergenti promettono ulteriori miglioramenti nella difesa dallo spoofing. I sistemi di verifica dell'identità basati su blockchain creano registrazioni immutabili delle comunicazioni legittime, rendendo lo spoofing esponenzialmente più difficile. La crittografia resistente alla tecnologia quantistica prepara le organizzazioni alle minacce future, quando i computer quantistici potrebbero violare gli attuali metodi di crittografia utilizzati nei protocolli di autenticazione. La biometria comportamentale aggiunge un ulteriore livello di protezione analizzando i modelli di digitazione, i movimenti del mouse e altri comportamenti unici che gli attacchi di spoofing non sono in grado di replicare.

Guardando al 2025-2026, diverse tendenze daranno forma alle strategie di difesa dallo spoofing. L'integrazione dell'IA generativa nelle piattaforme di sicurezza consentirà la creazione in tempo reale di regole di rilevamento adattate ai modelli di attacco emergenti. L'apprendimento federato consentirà alle organizzazioni di beneficiare di informazioni collettive sulle minacce senza condividere dati sensibili. Le piattaforme di rilevamento e risposta estese (XDR) forniranno una visibilità unificata su e-mail, rete, endpoint e cloud , correlando gli indicatori di spoofing che i singoli strumenti potrebbero non rilevare.

Come Vectra AI il rilevamento dello spoofing

L'approccio Vectra AI al rilevamento dello spoofing si basa su Attack Signal Intelligence™, che identifica i comportamenti degli aggressori anziché affidarsi esclusivamente a firme o modelli noti. Questa metodologia si rivela particolarmente efficace contro lo spoofing perché si concentra sulle azioni intraprese dagli aggressori dopo il successo dell'inganno iniziale, individuando gli attacchi che aggirano i tradizionali controlli di autenticazione.

La piattaforma analizza continuamente il traffico di rete, cloud e i comportamenti relativi alle identità in ambienti ibridi, mettendo in correlazione eventi apparentemente non correlati che insieme indicano attacchi basati sullo spoofing. Comprendendo i normali modelli di comunicazione e i comportamenti degli utenti, il sistema identifica anomalie che suggeriscono identità o connessioni contraffatte, anche quando gli indicatori tecnici sembrano legittimi. Questo approccio comportamentale integra controlli tecnici come DMARC e DNSSEC, fornendo una difesa approfondita contro sofisticate campagne di spoofing che potrebbero eludere le difese a singolo livello.

Tendenze future e considerazioni emergenti

Nei prossimi 12-24 mesi, gli attacchi di spoofing continueranno ad aumentare, poiché gli aggressori sfruttano l'intelligenza artificiale, le relazioni digitali affidabili e i sistemi basati sull'identità. Queste tendenze stanno già influenzando il modo in cui gli attacchi basati sull'impersonificazione hanno successo e come devono evolversi le difese.

L'intelligenza artificiale ha ridotto significativamente lo sforzo necessario per lanciare attacchi di spoofing efficaci. I modelli linguistici di grandi dimensioni ora generano phishing di impersonificazione e phishing altamente personalizzati su larga scala, con circa il 32% delle phishing che mostra chiare caratteristiche LLM. Allo stesso tempo, la tecnologia vocale deepfake ha migliorato gli attacchi di vishing, rendendoli più convincenti e difficili da rilevare, poiché gli aggressori si adattano quasi in tempo reale.

La pressione normativa sta aumentando poiché lo spoofing influisce sulle infrastrutture critiche e sui sistemi finanziari. I sistemi di autenticazione dell'ID chiamante come STIR/SHAKEN mirano allo spoofing vocale, mentre le autorità aeronautiche hanno emesso allerte a seguito di incidenti diffusi di spoofing GPS. Le organizzazioni di servizi finanziari devono affrontare un controllo sempre più rigoroso in materia di verifica dell'identità per le transazioni remote e vocali.

Le priorità difensive stanno cambiando di conseguenza. Le organizzazioni dovrebbero concentrarsi su:

- Rilevamento comportamentale che identifica l'attività dell'autore dell'attacco dopo che lo spoofing ha avuto successo.

- Controlli di verifica su e-mail, voce, piattaforme SaaS e cloud .

- I manuali di risposta agli incidenti sono progettati specificamente per l'usurpazione di identità e le frodi.

Anche gli attacchi di spoofing stanno diventando più mirati e persistenti. Anziché lanciare campagne su larga scala, gli aggressori cercano sempre più spesso di acquisire credibilità attraverso interazioni apparentemente legittime prima di agire, rafforzando la necessità di un monitoraggio continuo e di un rilevamento basato sul comportamento, anziché affidarsi esclusivamente ai segnali di identità.

Conclusione

Gli attacchi di spoofing si sono evoluti da semplici inganni a sofisticate minacce basate sull'intelligenza artificiale che costano alle organizzazioni miliardi ogni anno e minacciano le infrastrutture critiche in tutto il mondo. I dati sottolineano la portata del problema: un aumento del 1.265% phishing dall'introduzione di ChatGPT, 4,8 milioni di dollari di costi medi phishing violazioni phishing(anche se la media globale è scesa a 4,44 milioni di dollari nel 2025) e lo spoofing GPS che colpisce più di 1.100 voli al giorno.

Questi attacchi sfruttano i meccanismi di fiducia fondamentali dei sistemi di posta elettronica, rete, voce e localizzazione, rendendo tutti i canali di comunicazione vulnerabili all'usurpazione di identità.

Nonostante questa escalation, le organizzazioni non sono indifese. L'autenticazione completa delle e-mail si è dimostrata altamente efficace, con una rigorosa applicazione del DMARC che ha ridotto i tassi phishing dal 68,8% al 14,2%. I moderni sistemi di rilevamento basati sull'intelligenza artificiale, che raggiungono un'accuratezza fino all'80%, combinati con i principi zero-trust e l'analisi comportamentale, forniscono una forte difesa contro tecniche di spoofing sempre più elusive. Le strategie più resilienti si basano su controlli a più livelli che affrontano più vettori di attacco piuttosto che una soluzione a punto singolo.

Poiché le tecniche di spoofing continuano ad evolversi, le organizzazioni devono trovare un equilibrio tra miglioramenti immediati e preparazione a lungo termine. Le priorità includono l'applicazione dei protocolli di autenticazione, il rafforzamento delle protezioni a livello di rete e il mantenimento di procedure di risposta agli incidenti progettate specificamente per gli scenari di spoofing. Altrettanto importante è il monitoraggio continuo che rileva il comportamento dell'aggressore dopo che l'impersonificazione ha avuto successo.

Per le organizzazioni che desiderano rafforzare le proprie difese contro lo spoofing con un rilevamento comportamentale avanzato e una visibilità completa su ambienti ibridi, scoprite come Attack Signal IntelligenceVectra AI è in grado di identificare sofisticate campagne di spoofing che eludono i controlli di sicurezza tradizionali.

Altri fondamenti della sicurezza informatica

Domande frequenti

Qual è la differenza tra spoofing e phishing?

Lo spoofing è l'atto tecnico di falsificare l'identità o le informazioni sulla fonte per apparire come un'entità affidabile, mentre phishing una strategia di attacco completa che spesso utilizza lo spoofing come tecnica principale. Lo spoofing si concentra sul metodo di inganno stesso, che si tratti di manipolare le intestazioni delle e-mail, falsificare gli indirizzi IP o contraffare le informazioni sull'ID del chiamante. Phishing, al contrario, descrive l'obiettivo più ampio di rubare informazioni sensibili, in genere attraverso comunicazioni ingannevoli che sfruttano identità contraffatte.

La relazione tra questi concetti è gerarchica: lo spoofing funge da base tecnica che rende credibili phishing . Quando gli aggressori inviano e-mail che sembrano provenire dalla tua banca, stanno falsificando le informazioni del mittente per eseguire un phishing volto a rubare le credenziali. Non tutti gli spoofing costituiscono phishing: lo spoofing GPS influisce sui sistemi di navigazione senza cercare di rubare informazioni. Allo stesso modo, alcuni phishing non richiedono lo spoofing, come gli attacchi che utilizzano account legittimi compromessi. Comprendere questa distinzione aiuta le organizzazioni a implementare difese adeguate, poiché le misure anti-spoofing come DMARC impediscono l'usurpazione di identità, mentrephishing aiuta gli utenti a riconoscere i contenuti ingannevoli indipendentemente dalla loro fonte apparente.

È possibile prevenire completamente gli attacchi di spoofing?

La prevenzione completa di tutti gli attacchi di spoofing rimane praticamente impossibile a causa dei limiti fondamentali del protocollo e dei fattori umani, ma le organizzazioni possono ottenere una drastica riduzione del rischio attraverso strategie di difesa complete. Sulla base dei dati del 2025, l'implementazione di rigide politiche DMARC con p=reject riduce il successo dello spoofing delle e-mail fino all'80%, mentre la segmentazione della rete e il rilevamento basato sull'intelligenza artificiale possono identificare e bloccare la maggior parte dei tentativi di spoofing a livello di rete con un'efficacia simile.

La sfida risiede nella varietà dei vettori di spoofing e nella continua evoluzione delle tecniche di attacco. Sebbene controlli tecnici come DNSSEC possano eliminare virtualmente il DNS cache poisoning e i framework STIR/SHAKEN riducano lo spoofing dell'ID chiamante, emergono costantemente nuovi metodi di attacco. Lo spoofing GPS è aumentato del 220% dal 2021 al 2024, nonostante la consapevolezza e le contromisure. Anche i fattori umani giocano un ruolo fondamentale: anche i controlli tecnici più perfetti non possono impedire a un dipendente di rispondere a una telefonata deepfake convincente.

L'obiettivo realistico è la minimizzazione del rischio piuttosto che la sua eliminazione. Le organizzazioni dovrebbero implementare strategie di difesa approfondite che combinino più livelli: protocolli di autenticazione (SPF, DKIM, DMARC), controlli di rete (filtraggio dei pacchetti, ispezione ARP), analisi comportamentale, formazione dei dipendenti e capacità di risposta agli incidenti. Questo approccio multistrato garantisce che, anche quando una difesa fallisce, le altre possano rilevare e fermare l'attacco. Test regolari, aggiornamenti e adattamenti alle minacce emergenti mantengono l'efficacia nel tempo. Le metriche di successo dovrebbero concentrarsi sulla riduzione degli attacchi riusciti, sulla minimizzazione dell'impatto in caso di violazioni e sul miglioramento dei tempi di rilevamento e risposta, piuttosto che sul raggiungimento di una perfezione impossibile.

Cosa devo fare se sospetto un attacco di spoofing?

Una risposta immediata a sospetti attacchi di spoofing richiede un'azione rapida e coordinata per ridurre al minimo i danni e preservare le prove per le indagini. Innanzitutto, scollegare i sistemi interessati dalla rete per impedire movimenti laterali o ulteriori compromissioni, ma evitare di spegnere completamente i sistemi che potrebbero distruggere la memoria volatile contenente dati forensi preziosi. Documentare tutto ciò che si osserva, inclusi header di e-mail sospette, comportamenti di rete insoliti o attività di sistema inaspettate, acquisendo screenshot quando possibile.

Informate immediatamente il vostro team di sicurezza o il reparto IT, fornendo tutte le prove documentate e le informazioni relative alla cronologia degli eventi. Se la vostra organizzazione non dispone di personale dedicato alla sicurezza, contattate il vostro fornitore di servizi di sicurezza gestiti o valutate la possibilità di rivolgervi a una società specializzata nella risposta agli incidenti. In caso di spoofing delle e-mail, inoltrate i messaggi sospetti con le intestazioni complete al vostro team di sicurezza e segnalateli al sistema di segnalazione degli abusi del vostro provider di posta elettronica. Controllate i registri di autenticazione per verificare la presenza di tentativi di accesso insoliti o autenticazioni riuscite da luoghi o dispositivi inaspettati.

La segnalazione esterna rafforza la difesa collettiva contro gli attacchi di spoofing. Se si sono verificate perdite finanziarie, presentare una denuncia all'IC3 (Internet Crime Complaint Center) dell'FBI, fornendo i dettagli della transazione e le registrazioni delle comunicazioni. Segnalare lo spoofing telefonico alla FCC, lo spoofing e-mail che interessa il proprio dominio agli ISP e alle organizzazioni anti-abuso competenti e gli incidenti di spoofing GPS alle autorità aeronautiche o marittime competenti. Molti settori dispongono di centri di condivisione e analisi delle informazioni (ISAC) che raccolgono informazioni sulle minacce.

Le azioni successive all'incidente dovrebbero concentrarsi sul rafforzamento delle difese e sul miglioramento delle procedure di risposta agli incidenti. Esaminare in che modo l'attacco ha aggirato i controlli esistenti, implementare misure di autenticazione aggiuntive ove necessario e aggiornare la formazione sulla consapevolezza della sicurezza per includere esempi specifici tratti dall'incidente. Valutare l'implementazione di politiche DMARC più rigorose, l'utilizzo di strumenti di monitoraggio aggiuntivi o il ricorso a valutazioni di sicurezza di terze parti per identificare altre potenziali vulnerabilità.

Quanto è efficace DMARC contro lo spoofing delle e-mail?

DMARC si dimostra estremamente efficace contro lo spoofing delle e-mail se implementato correttamente: secondo una ricerca approfondita condotta nel settore, le organizzazioni statunitensi che utilizzano politiche DMARC rigorose hanno registrato un calo del tasso phishing dal 68,8% al 14,2% nel 2025. Questa drastica riduzione dell'80% degli attacchi riusciti dimostra l'efficacia di DMARC nel prevenire l'usurpazione di identità del dominio, alla base della maggior parte degli attacchi di spoofing basati sulle e-mail. Tuttavia, l'efficacia dipende interamente dalla qualità dell'implementazione e dai livelli di applicazione delle politiche.

I tre livelli di politica DMARC offrono diversi livelli di protezione: p=none offre il monitoraggio senza blocco, p=quarantine invia i messaggi sospetti alle cartelle spam e p=reject blocca completamente i messaggi non autenticati. Purtroppo, solo il 47,7% dei domini principali ha implementato DMARC a qualsiasi livello, con 508.269 domini che rimangono vulnerabili a causa delle politiche p=none che non impediscono effettivamente lo spoofing. Le organizzazioni devono passare dal monitoraggio all'applicazione per ottenere una protezione reale.

L'efficacia del DMARC deriva dalla combinazione dell'autenticazione SPF e DKIM con chiare istruzioni di gestione per i server di ricezione. L'SPF verifica i server di invio, il DKIM garantisce l'integrità dei messaggi tramite firme crittografiche e il DMARC li collega tra loro con controlli di allineamento e meccanismi di segnalazione. Questo approccio multifattoriale rende lo spoofing estremamente difficile per gli aggressori che non possono compromettere l'infrastruttura legittima. I rapporti DMARC regolari forniscono visibilità sia sulle fonti di posta elettronica legittime che sui tentativi di spoofing, consentendo alle organizzazioni di perfezionare le politiche e identificare fonti di invio precedentemente sconosciute.

Nonostante gli elevati tassi di efficacia, esistono alcune limitazioni. DMARC protegge solo dallo spoofing diretto del dominio, non dai domini simili o dallo spoofing del nome visualizzato. Richiede una corretta implementazione di SPF e DKIM, che molte organizzazioni faticano a mantenere in ecosistemi di posta elettronica complessi. I mittenti di terze parti, come le piattaforme di marketing, devono essere configurati correttamente per mantenere l'autenticazione. Tuttavia, DMARC rimane il controllo tecnico più efficace contro lo spoofing delle e-mail, in particolare se combinato con la formazione degli utenti e livelli di sicurezza aggiuntivi.

Quali sono i settori più colpiti dagli attacchi di spoofing?

I servizi finanziari sono i più colpiti dagli attacchi di spoofing, subendo il 38% di tutti i tentativi di compromissione delle e-mail aziendali nel 2024-2025, con campagne sofisticate che prendono di mira tutto, dai processi di bonifico bancario alle comunicazioni con i clienti. Le banche subiscono una pressione particolare dagli attacchi di vishing potenziati dall'intelligenza artificiale, con perdite medie di 1.400 dollari per incidente e il singolo incidente più grave che raggiunge i 25 milioni di dollari. Le transazioni di alto valore del settore, le complesse relazioni con i fornitori e i requisiti di fiducia dei clienti creano le condizioni ideali per il successo dello spoofing.

Le organizzazioni sanitarie rappresentano il secondo settore più colpito, a causa dei preziosi dati dei pazienti e delle infrastrutture di sicurezza spesso obsolete. La violazione di Change Healthcare che ha colpito 100 milioni di americani è un esempio della vulnerabilità del settore, con gli operatori sanitari che devono affrontare sempre più spesso tentativi di frode vocale tramite IA che impersonano colleghi o fornitori. L'allerta pubblica del Vanderbilt University Medical Center sui tentativi di frode tramite deepfake evidenzia la crescente consapevolezza di queste minacce in continua evoluzione. La combinazione di sistemi critici per la vita, complessità di conformità HIPAA e tecnologia legacy diffusa rende il settore sanitario particolarmente suscettibile alle campagne di spoofing.

Le aziende che operano nella catena di approvvigionamento e nella logistica devono affrontare minacce sempre più gravi, poiché gli aggressori riconoscono l'impatto a cascata derivante dalla compromissione di queste reti interconnesse. La perdita di 15,5 milioni di euro subita dal Gruppo Pepco dimostra come gli attacchi di spoofing sfruttino le comunicazioni della catena di approvvigionamento e i processi di pagamento. Le aziende manifatturiere, di vendita al dettaglio e di distribuzione segnalano un aumento degli incidenti di compromissione delle e-mail dei fornitori e di frodi nelle fatture attraverso comunicazioni contraffatte. La dipendenza del settore dalle operazioni just-in-time e dai complessi ecosistemi di partner offre agli aggressori numerose opportunità di inserirsi nei processi aziendali legittimi.

Le aziende tecnologiche, nonostante la loro elevata consapevolezza in materia di sicurezza, rimangono obiettivi appetibili a causa del loro ruolo centrale nell'infrastruttura digitale. La compromissione di 20 pacchetti npm che ha interessato 2 miliardi di download settimanali dimostra come gli attacchi di spoofing contro singoli gestori possano avere un impatto su interi ecosistemi. Le aziende di software, cloud e i venditori di tecnologia devono affrontare continui tentativi di compromettere i loro canali di comunicazione, con potenziali ripercussioni su migliaia di clienti a valle.

Lo spoofing GPS è illegale?

Lo spoofing GPS è inequivocabilmente illegale nella maggior parte delle giurisdizioni mondiali, con sanzioni severe per le violazioni a causa delle implicazioni critiche per la sicurezza dei sistemi di trasporto aereo, marittimo e terrestre. Negli Stati Uniti, la Federal Communications Commission vieta esplicitamente la produzione, l'importazione, la vendita o l'uso di apparecchiature di disturbo e spoofing GPS ai sensi del Communications Act, con violazioni che comportano multe fino a 112.500 dollari per ogni incidente e potenziali procedimenti penali che possono portare alla reclusione.

Le normative internazionali in materia di aviazione e navigazione marittima considerano lo spoofing GPS una grave violazione della sicurezza. L'Organizzazione internazionale dell'aviazione civile (ICAO) classifica l'interferenza intenzionale con il GPS come una minaccia alla sicurezza aerea, mentre l'Organizzazione marittima internazionale la considera una violazione della convenzione SOLAS (Safety of Life at Sea). Nel febbraio 2024, la FAA ha emesso specifici avvisi di sicurezza sulle minacce di spoofing GPS, sottolineando la natura criminale dell'interferenza intenzionale. I paesi si coordinano regolarmente attraverso questi organismi internazionali per monitorare e perseguire gli incidenti di spoofing GPS che interessano il trasporto commerciale.

Nonostante la chiara illegalità, gli incidenti di spoofing GPS sono aumentati del 220% dal 2021 al 2024, interessando oltre 1.100 voli al giorno entro agosto 2024. La sola regione del Mar Baltico ha registrato 46.000 episodi di interferenza GPS tra agosto 2023 e aprile 2024, molti dei quali attribuiti ad attori statali che operano da regioni contese. Sebbene sia difficile perseguire individualmente gli autori degli attacchi quando questi provengono da territori stranieri, i paesi colpiti stanno implementando sempre più sistemi di rilevamento e pressioni diplomatiche per affrontare la minaccia.

I test e le ricerche legittimi sul GPS richiedono un'autorizzazione specifica da parte delle autorità competenti, con controlli rigorosi sulla potenza del segnale, l'ambito geografico e gli obblighi di notifica. I soccorritori e le forze militari possono ricorrere al blocco del GPS in circostanze specifiche, ma lo spoofing civile del GPS rimane illegale indipendentemente dall'intenzione. Le organizzazioni che subiscono lo spoofing del GPS devono segnalare immediatamente gli incidenti alle autorità aeronautiche (FAA negli Stati Uniti), alle autorità marittime per gli impatti sulle imbarcazioni e alle forze dell'ordine per le indagini e l'eventuale perseguimento penale.

In che modo l'intelligenza artificiale può aiutare a individuare gli attacchi di spoofing?

L'intelligenza artificiale raggiunge una precisione straordinaria dell'80% nel rilevare sofisticati attacchi di spoofing alla rete 5G attraverso modelli avanzati di machine learning, trasformando radicalmente il modo in cui le organizzazioni identificano e rispondono a queste minacce. I sistemi di IA elaborano miliardi di eventi ogni mese, identificando sottili modelli comportamentali e anomalie che gli analisti umani non sarebbero mai in grado di rilevare in tempo reale. Le reti LSTM (Long Short-Term Memory) bidirezionali eccellono nel riconoscere i modelli temporali nel traffico di rete che indicano tentativi di spoofing, mentre gli approcci ibridi che combinano il deep learning con i tradizionali classificatori Naive Bayes forniscono un rilevamento robusto su diversi vettori di attacco.

La potenza dell'IA nel rilevamento dello spoofing deriva dalla sua capacità di stabilire linee guida comportamentali e identificare deviazioni che suggeriscono identità falsificate. I modelli di apprendimento automatico analizzano contemporaneamente innumerevoli fattori: modelli di invio delle e-mail, flussi di traffico di rete, sequenze di comportamento degli utenti e metadati di comunicazione. Quando l'account e-mail di un dirigente invia improvvisamente messaggi con modelli linguistici diversi o il traffico di rete mostra sottili anomalie temporali compatibili con lo spoofing ARP, i sistemi di IA segnalano questi indicatori più rapidamente di quanto qualsiasi team umano possa rispondere. Le capacità di elaborazione del linguaggio naturale rilevano sofisticati phishing che utilizzano informazioni di mittente contraffatte, identificando incongruenze linguistiche anche nei messaggi generati dall'IA.

Le moderne piattaforme basate sull'intelligenza artificiale apprendono e si adattano continuamente alle nuove tecniche di spoofing senza richiedere aggiornamenti manuali delle regole. Man mano che gli aggressori evolvono i loro metodi, i modelli di apprendimento automatico regolano automaticamente i parametri di rilevamento sulla base dei modelli osservati nelle reti globali di intelligence sulle minacce. Questa capacità di adattamento si rivela fondamentale contro gli attacchi polimorfici, in cui le tecniche di spoofing cambiano ad ogni iterazione. Gli approcci di apprendimento federato consentono alle organizzazioni di beneficiare dell'intelligenza collettiva senza condividere dati sensibili, migliorando i tassi di rilevamento per tutti.

Oltre al rilevamento, l'IA offre funzionalità predittive che anticipano gli attacchi di spoofing prima che vengano eseguiti completamente. Analizzando le attività di ricognizione, i tentativi di autenticazione falliti e la correlazione con gli indicatori di minaccia globali, i sistemi di IA forniscono un preallarme delle campagne di spoofing imminenti. Questo approccio proattivo consente ai team di sicurezza di rafforzare le difese, avvertire i potenziali bersagli e preparare procedure di risposta agli incidenti prima che gli attacchi causino danni. Poiché le tecniche di spoofing diventano sempre più sofisticate con i contenuti generati dall'IA, la difesa basata sull'IA rappresenta l'unico approccio scalabile per mantenere la parità di sicurezza con gli aggressori.

In cosa consiste un attacco di spoofing dell'indirizzo IP?

Un attacco di spoofing dell'indirizzo IP consiste nel falsificare l'indirizzo IP di origine nei pacchetti di rete per far sembrare che il traffico provenga da un sistema affidabile. Gli aggressori utilizzano lo spoofing IP per nascondere la loro vera posizione, aggirare i controlli di accesso o amplificare gli attacchi DDoS ( Distributed Denial of Service) attraverso la riflessione. Poiché il protocollo IP non autentica l'origine dei pacchetti, il traffico spoofato può attraversare le reti senza essere rilevato, a meno che non vengano applicate ulteriori ispezioni e analisi comportamentali.

Quali sono i diversi tipi di attacchi di spoofing?

Gli attacchi di spoofing includono spoofing delle e-mail, spoofing degli IP, spoofing dei DNS, spoofing degli ARP, spoofing dell'ID chiamante e della voce, spoofing dei siti web, spoofing degli SMS e spoofing dei GPS. Ciascun tipo prende di mira un meccanismo di fiducia diverso, dai protocolli di comunicazione ai processi di verifica umana. Sebbene le tecniche di attacco moderne siano diverse, tutti gli attacchi di spoofing si basano sull'impersonificazione per aggirare le difese e consentire ulteriori attività dannose come il furto di credenziali, le frodi o la compromissione del sistema.